---**由:FreebuF.COM -(台灣)- **BlackHat會議將展示如何使用被劫持的飛機機載WIFI**--**編輯phper@新聞2014年8月6日“ - &**一個無線網絡的入侵記錄** --**編輯lanwellon@無線安全2014年8月28日“ -

---**기준 : FreebuF.COM-(대만) ---**블랙 햇 컨퍼런스 납치 비행기 공중 무선 랜을 사용하는 방법을 보여줍니다 **--- 편집**---"뉴스 2014년 8월 6일 @ phper - 및-**Wi-Fi 인터넷 침입 기록** ---편집**lanwellon 무선 보안 2014년 8월 28일 "@-

---**par: FreebuF.COM-(Taiwan) --**conférence BlackHat va vous montrer comment utiliser des avions détournés WIFI air **--**Modifier phper @ Nouvelles 06/08/2014 "-- & --**Une connexion Wi-Fi intrusion enregistrement** ---**Modifier lanwellon @ Wireless Security 28/08/2014 "- -

&&--**URGENT: Russia Forum exposed Gmail five million passwords leaked**

--Edit**Xarray @ News 2014-09-11"---

*快讯:俄罗斯论坛公开Gmail的500万密码泄露**

--edit** Xarray@新闻2014年9月11日“---

**

**USA/UK/TW/MACAU(FDZ)/KOREN/FR/UKN/PH/MAL/......All the world country , city lauguage**-

*

**--Please use Google with a

large family of God translator to translate your country / language city Oh ^ ^

--請各位用家善用谷歌大神的翻譯器,來翻譯你們的國家/城市的語言喔^^

--Por favor, use o Google com

uma grande familia de Deus tradutor para traduzir sua cidade pais / idioma Oh ^

^

--** - 국가 / 언어 시 를 번역하는 하나님 번역기 의 큰 가족과 함께 구글을 사용하십시오 아 ^ ^

--S'il vous plait utilisez

Google avec une grande famille de Dieu traducteur pour traduire votre ville de

pays / langue Oh ^ ^

--Bitte verwenden Sie Google

mit einer grosen Familie Gottes Ubersetzer zu Ihrem Land / Sprache ubersetzen

Stadt Oh ^ ^

--*** - あなたの国/言語の街を翻訳する神トランスレータの大きなファミリーでGoogleを使用してくださいああ^ ^

** - Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--** - Utilice Google con una

gran familia de Dios traductor para traducir tu ciudad país / idioma Oh ^ ^

** - Si prega di utilizzare

Google con una grande famiglia di Dio traduttore per tradurre la tua città paese / lingua Oh ^ ^

--Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--Bonvole uzu Google kun

granda familio de Dio tradukisto traduki via lando / lingvo urbon Ho ^ ^

http://www.freebuf.com/news/40164.html

BlackHat conference will demonstrate how to use hijacked planes airborne WIFI

phper @ News 2014-08-06 A total of 26,297 people watching, found nine unidentified object +3

+3  Bookmark this article

Bookmark this article

Santamarta said he was by reverse engineering the firmware of aircraft communications equipment discovered vulnerabilities. In theory, a hacker can use WiFi network or the onboard infotainment system on the aircraft and aircraft avionics, interruption or modification of satellite communications, interference with aircraft navigation and safety systems. He tested his findings in a controlled environment (laboratory), but it is not being used in the real environment.

"These devices are currently too open, through this lecture I want to change the status quo." Santamarta told reporters.Santamarta published in April this year, up 25 research report describes the hardware he found multiple vulnerabilities satellite communications equipment, these hardware devices produced by British manufacturer of aircraft components Cobham and Harris, Hughes and other manufacturers.

Harris spokesman Jim Burke said the report has been scrutinized Santamarta, he believes such attacks harm is very small, this attack requires access physical hardware, thus affecting only the communication system by.

If not specifically stated in the text reproduced, please indicate by: FreebuF.COM

=======================================================================

http://melodytoyssexy.blogspot.com/2014/09/by-freebufcom-taiwan-blackhat.html

=======================================================================

http://www.freebuf.com/news/40164.html

BlackHat会议上将演示如何利用机载WIFI劫持飞机

phper @ 资讯 2014-08-06网络安全公司IOActive的安全顾问Ruben Santamarta将在本周四拉斯维加斯举行的Black Hat会议上介绍利用飞机上的无线网络和娱乐系统劫持飞机。

Santamarta称他是通过逆向工程飞机通信设备的固件发现了漏洞。在理论上,一名黑客可利用飞机上的WiFi网络或机载娱乐信息系统入侵飞机航空电子设备,中断或修改卫星通信,干扰飞机的导航和安全系统。他在受控环境(实验室)中测试了他的发现,但暂时未在实际环境中使用。

"这些设备目前来说太开放了,通过这次演讲我希望改变这个现状。" Santamarta告诉记者。

Santamarta在今年4月发表了长达25页的研究报告描述了他发现的多个卫星通信设备的硬件漏洞,这些硬件设备由英国飞机零部件制造商Cobham以及Harris、Hughes等厂商生产。Harris公司的发言人Jim Burke称已经审阅过Santamarta的报告,他认为这种攻击危害非常小,这种攻击需要接触物理硬件,因此受影响只有通信系统。

如文中未特别声明转载请注明出自:FreebuF.COM

=====================================================================

http://www.freebuf.com/news/40164.html

블랙 햇 컨퍼런스는 공기 WIFI 납치 비행기를 사용하는 방법을 보여줍니다

phper @ 뉴스 2014년 8월 6일네트워크 보안 회사 IOActive 보안 컨설턴트 루벤 Santamarta의은에 목요일에 라스 베이거스에서 블랙 햇 컨퍼런스에서 항공기 공중 납치에 무선 네트워크 및 엔터테인먼트 시스템의 사용을 소개합니다.

Santamarta의 그가 반대 항공기 통신 장비 발견 된 취약점의 펌웨어 엔지니어링에 의해 말했다. 이론적으로, 해커는 항공기 및 항공기 항공, 중단 또는 위성 통신, 항공기 항법 및 안전 시스템과의 간섭의 변형에 무선 네트워크 또는 온보드 인포테인먼트 시스템을 사용할 수있다. 그 조절 환경 (실험실)에서 자신의 연구 결과를 테스트 있지만 실제 환경에서 사용되는 것은 아니다.

"이 장치는이 강의를 통해 나는 현상입니다. 변경하려면, 현재도 열려있다"Santamarta의 기자들에게 말했다.올해 4 월에 발표 Santamarta의 최대 25 연구 보고서는 그가 여러 취약점 위성 통신 장비, 항공기 부품 Cobham의 해리스, 휴즈 및 다른 제조업체의 영국 제조 업체에 의해 생산이 하드웨어 장치를 발견 하드웨어에 대해 설명합니다.

해리스 대변인 짐 버크는 보고서를 따라서들만 통신 시스템에 영향을 미치는,이 공격 액세스 물리적 하드웨어를 필요로 Santamarta의, 그는 이러한 공격의 피해는 매우 작은 믿고 자세히 조사하고있다 고 말했다.

=======================================================================

======================================================================= http://www.freebuf.com/news/40164.html

BlackHat conférence démontrera comment utiliser avions détournés WIFI air

phper @ Nouvelles 06/08/2014consultant en sécurité de la société IOActive de sécurité réseau Ruben Santamarta présentera l'utilisation des réseaux sans fil et les systèmes de divertissement sur l'avion avions détournés lors de la conférence Black Hat à Las Vegas jeudi sur.

Santamarta a dit qu'il était par reverse engineering le firmware du matériel de communication d'aéronefs vulnérabilités découvertes. En théorie, un pirate peut utiliser le réseau WiFi ou le système d'infodivertissement embarqué sur l'avion et l'avion avionique, l'interruption ou la modification de communications par satellite, interférence avec les systèmes de navigation et de sécurité des avions. Il a testé ses résultats dans un environnement contrôlé (en laboratoire), mais elle n'est pas utilisée dans l'environnement réel.

"Ces appareils sont actuellement trop ouvert, à travers cette conférence, je veux changer le statu quo.", A déclaré aux journalistes Santamarta.Santamarta publiés en Avril de cette année, en hausse de 25 rapport de recherche décrit le matériel qu'il a trouvé l'équipement de multiples vulnérabilités de communications par satellite, ces périphériques matériels produits par fabricant britannique de composants d'avions Cobham et Harris, Hughes et d'autres fabricants.

Le porte-parole Jim Harris Burke a dit que le rapport a été examiné Santamarta, il estime que ces attaques mal est très faible, cette attaque nécessite un matériel d'accès physique, affectant ainsi que le système de communication par.

Si ce n'est pas spécifiquement mentionné dans le texte reproduit, s'il vous plaît indiquer par: FreebuF.COM

========================================================================

http://www.freebuf.com/news/40164.html

BlackHat конференція продемонструє, як використовувати викрадених літаків в повітрі WIFI

phper @ Новини 2014-08-06Мережева безпека компанії консультант з безпеки IOActive Рубен Santamarta буде ввести використання бездротових мереж і розважальних систем на літаку викраденого літака на Black Hat конференції в Лас-Вегасі в четвер на.

Santamarta сказав, що він їм зворотного проектування прошивку літаків апаратури зв'язку виявлених вразливостей. В теорії, хакер може використовувати WiFi мережі або бортовий інформаційно-розважальна система на літаки та авіаційні авіоніки, переривання або модифікації супутникового зв'язку, перешкоди судноплавству та безпеки літаків систем. Він перевірив свої висновки в контрольованому середовищі (лабораторії), але це не використовується в реальному середовищі.

"Ці пристрої в даний час занадто відкритий, через цієї лекції я хочу змінити статус-кво.", Заявив журналістам Santamarta.Santamarta опубліковані в квітні цього року, звіт 25 досліджень розповідається про апаратні він знайшов обладнання множинні уразливості супутникового зв'язку, ці апаратні пристрої, вироблені британського виробника компонентів літаків Cobham і Харріс, Хьюза та інших виробників.

Прес-секретар Харріс Джим Берк, говориться в доповіді був уважно вивчений Santamarta, він вважає, що такі атаки шкоди дуже мало, ця атака вимагає доступу до фізичного обладнання, впливаючи таким чином тільки систему зв'язку по.

=========================================================================

http://www.freebuf.com/news/40164.html

BlackHat conference ay nagpapakita kung paano gamitin ang na-hijack na eroplano airborne WiFi

phper @ Balita 2014/08/06Kumpanya seguridad sa network consultant IOActive seguridad Ruben Santamarta ipakikilala ang paggamit ng wireless network at entertainment system sa mga sasakyang panghimpapawid na-hijack na sasakyang panghimpapawid sa Black Hat conference sa Las Vegas sa Huwebes sa.

Santamarta sinabi niya noon ay sa pamamagitan ng reverse engineering ang firmware ng kagamitan komunikasyon sasakyang panghimpapawid na natuklasan kahinaan. Sa teorya, ang isang Hacker ay maaaring gumamit ng network ng WiFi o ang onboard infotainment sistema sa sasakyang panghimpapawid at mga sasakyang panghimpapawid avionics, pagkaantala o pagbabago ng satellite komunikasyon, panghihimasok sa sasakyang panghimpapawid nabigasyon at kaligtasan system. Nasubukan niya ang kanyang mga natuklasan sa isang kinokontrol na kapaligiran (laboratoryo), ngunit ito ay hindi ginagamit sa tunay na kapaligiran.

"Ang mga aparatong kasalukuyan silang bukas, sa pamamagitan ng panayam Gusto kong baguhin ang katayuan Quo." Sinabi Santamarta reporters.Santamarta-publish sa buwan ng Abril sa taong ito, hanggang 25 ulat pananaliksik na naglalarawan sa mga nahanap siya kagamitan maramihang mga kahinaan sa komunikasyon satellite, mga aparatong ito hardware na ginawa ng British tagagawa ng mga bahagi sasakyang panghimpapawid Cobham at Harris, Hughes at iba pang mga tagagawa ng hardware.

Sinabi Harris tagapagsalita Jim Burke ang ulat ay na-scrutinized Santamarta, ang paniniwala niya tulad pag-atake ng pinsala ay napakaliit na, ang atake na ito ay nangangailangan ng access pisikal na hardware, kaya naaapektuhan lamang ang komunikasyon sa pamamagitan ng sistema.

===############################################################

http://www.freebuf.com/news/40164.html

Persidangan BlackHat akan menunjukkan bagaimana untuk menggunakan pesawat yang dirampas WIFI bawaan udara

phper @ News 2014/08/06Syarikat keselamatan rangkaian perunding keselamatan IOActive Ruben Santamarta akan memperkenalkan penggunaan rangkaian tanpa wayar dan sistem hiburan dalam pesawat pesawat dirampas pada persidangan Black Hat di Las Vegas pada Khamis.

Santamarta berkata beliau oleh kejuruteraan terbalik yang firmware kelengkapan komunikasi pesawat kelemahan ditemui. Secara teori, penggodam boleh menggunakan rangkaian WiFi atau sistem infotainment di atas kapal pada pesawat dan pesawat avionik, gangguan atau pengubahsuaian komunikasi satelit, gangguan dengan pelayaran dan keselamatan pesawat sistem. Dia menguji penemuannya dalam persekitaran yang terkawal (makmal), tetapi ia tidak digunakan dalam persekitaran sebenar.

"Alat-alat ini Terlalu terbuka, melalui kuliah ini saya ingin mengubah status quo." Santamarta kepada pemberita.Santamarta diterbitkan pada April tahun ini, naik 25 laporan penyelidikan menerangkan perkakasan beliau mendapati beberapa kelemahan peralatan komunikasi satelit, alat-alat perkakasan yang dihasilkan oleh pengeluar British komponen pesawat Cobham dan Harris, Hughes dan pengeluar lain.

Jurucakap Harris Jim Burke berkata laporan itu telah diteliti Santamarta, beliau percaya serangan seperti itu bahaya sangat kecil, serangan ini memerlukan akses perkakasan fizikal dan akan menjejaskan hanya sistem komunikasi dengan.

===============================================================

http://www.freebuf.com/news/40164.html

BlackHat konferenco pruvos kiel uzi forrabis ebenoj Airborne WIFI

phper @ Novaĵoj 2014-08-06Reto sekureco kompanio IOActive sekureco konsultisto Ruben Santamarta enkondukos la uzon de sendrataj retoj kaj sistemoj de entretenimiento en la aviadilo forrabis aviadiloj ĉe Nigra Ĉapelo konferenco en Las Vegas ĵaŭde je.

Santamarta diris li per inversa inĝenierio la firmware de aviadiloj komunikado teamo malkovris vulnerabilidades. En teorio, hacker povas uzi WiFi reto aŭ la onboard reklamprogramoj sistemo sur la aviadilo kaj aviadiloj aviónica, ĉesigo aŭ modifo de satelitaj konektoj, intervenojn aviadiloj navigacio kaj sistemoj de sekureco. Li elprovis sian trovoj en kontrolita medio (laboratorio), sed ĝi ne estas uzata en la reala medio.

"Tiuj aparatoj estas nuntempe tro malferma, tra ĉi tiu prelego mi volas ŝanĝi la status quo." Santamarta rakontis raportistoj.Santamarta eldonita en aprilo tiun jaron, ĝis 25 esploro raporto priskribas la aparataro li trovis multnombrajn vulnerabilidades satelito komunikado teamo, tiuj aparataro mekanismoj produktita de brita fabrikanto de aviadiloj komponantoj Cobham kaj Harris, Hughes kaj aliaj fabrikantoj.

Harris proparolanto Jim Burke diris la raporto estis severe rigardataj Santamarta, li kredas tian atakoj malbono estas tre malgranda, tiu atako postulas aliron fizika aparataro, tuŝante tiel nur la komunikado sistemo.

#####################################################################

**--Please use Google with a

large family of God translator to translate your country / language city Oh ^ ^

--請各位用家善用谷歌大神的翻譯器,來翻譯你們的國家/城市的語言喔^^

--Por favor, use o Google com

uma grande familia de Deus tradutor para traduzir sua cidade pais / idioma Oh ^

^

--** - 국가 / 언어 시 를 번역하는 하나님 번역기 의 큰 가족과 함께 구글을 사용하십시오 아 ^ ^

--S'il vous plait utilisez

Google avec une grande famille de Dieu traducteur pour traduire votre ville de

pays / langue Oh ^ ^

--Bitte verwenden Sie Google

mit einer grosen Familie Gottes Ubersetzer zu Ihrem Land / Sprache ubersetzen

Stadt Oh ^ ^

--*** - あなたの国/言語の街を翻訳する神トランスレータの大きなファミリーでGoogleを使用してくださいああ^ ^

** - Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--** - Utilice Google con una

gran familia de Dios traductor para traducir tu ciudad país / idioma Oh ^ ^

** - Si prega di utilizzare

Google con una grande famiglia di Dio traduttore per tradurre la tua città paese / lingua Oh ^ ^

--Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--Bonvole uzu Google kun

granda familio de Dio tradukisto traduki via lando / lingvo urbon Ho ^ ^

http://www.freebuf.com/news/43129.html

URGENT: Russia Forum exposed Gmail five million passwords leaked

URGENT: Russia Forum exposed Gmail five million passwords leaked

Xarray @ News 2014-09-11A compressed file named "google_5000000.7z" was leaked on a Russian Bitcoin Forum file contains five million gmail user account and password.

That some of them leaked last adobe password

About leaked account and password

google_5000000.7z Download: http://cloud.draghetti.it/owncloud/public.php?service=files&t=fa111e282aeec6d6665ae42c344518ab (containing only account)

How do I check my account and password leaks

gamil check for leaks: https://isleaked.com/en

[Reference Information Source: https://icloud.net/blog/82/5-Million-Gmail-Passwords-leaked/ ]

=====================================================================

http://www.freebuf.com/news/43129.html

快讯:俄罗斯论坛曝Gmail五百万密码泄露

- 快讯:俄罗斯论坛曝Gmail五百万密码泄露

一份名为“google_5000000.7z”的压缩文件被泄露在一家俄罗斯比特币论坛上,文件包含了五百万的gmail用户的账号和密码。

一份名为“google_5000000.7z”的压缩文件被泄露在一家俄罗斯比特币论坛上,文件包含了五百万的gmail用户的账号和密码。- Xarray @ 资讯 2014-09-11

- 一份名为“google_5000000.7z”的压缩文件被泄露在一家俄罗斯比特币论坛上,文件包含了五百万的gmail用户的账号和密码。

据博客称,60%的账号和密码都是可用的,因此3百万gmail账号任然存在着风险。

将近一半的账号和密码是正确的,有些账号因为"可疑的登陆"已经被Google停用,这说明,在此之前,这些gmail账号已经不安全。

为了你的gmail账户安全,最好的方法就是开启两步验证,并且在你的智能机中下载Google Authentication。

为了你的gmail账户安全,最好的方法就是开启两步验证,并且在你的智能机中下载Google Authentication。

其中有一部分是去年adobe密码而泄露的

关于泄露的账号和密码google_5000000.7z下载:http://cloud.draghetti.it/owncloud/public.php?service=files&t=fa111e282aeec6d6665ae42c344518ab (仅含账号)如何查询我的账号和密码是否泄露gamil查询是否泄露:https://isleaked.com/en

===============================================================

http://www.freebuf.com/articles/wireless/41879.html

A Wi-Fi Intrusion Record

lanwellon @ Wireless Security 2014-08-28 Recently,

Wi-Fi security related topics filled with big-screen television news,

first exposed the router hijack messages, and then there are reports

mentioned that hackers can control the other computer under the same

Wi-Fi, so the public Wi- Fi is not secure. Followed by a home surveillance camera was hijacked, a lot of privacy of users are exposed.

Recently,

Wi-Fi security related topics filled with big-screen television news,

first exposed the router hijack messages, and then there are reports

mentioned that hackers can control the other computer under the same

Wi-Fi, so the public Wi- Fi is not secure. Followed by a home surveillance camera was hijacked, a lot of privacy of users are exposed.Topics of these reports varied, but precautions given in the program is also more cluttered, disorganized and instructions. Due to a very large amount of information related to ordinary users is difficult to understand the whole story in a short time, for some preventive measures referred to therein is difficult to identify trade-offs. Even as the reported time constraints or complexity of operating instructions, television news did not mention some very effective preventive measures, a great pity.

I hope that through this article, in order to build an author of Wi-Fi intrusion instance, to sort hierarchical description Wi-Fi invasion of the order and hierarchy, which leads to the mode of operation of various types of protection means. So that we can choose the most effective means to prevent the invasion, do more with less. In fact, as long as the home Wi-Fi set up properly, hackers can be sealed channel, ensuring a safe online environment.

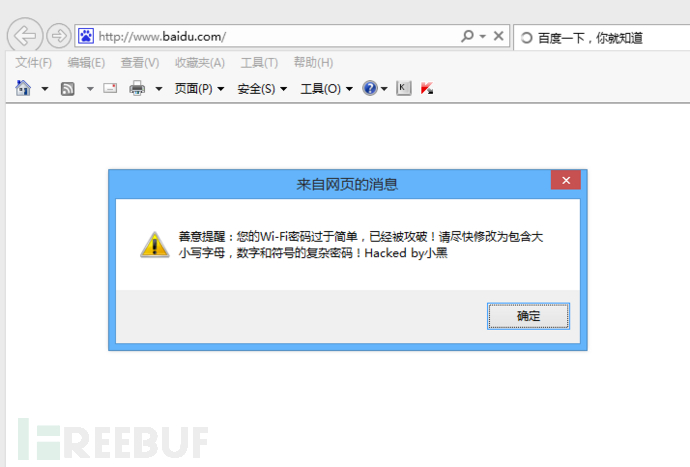

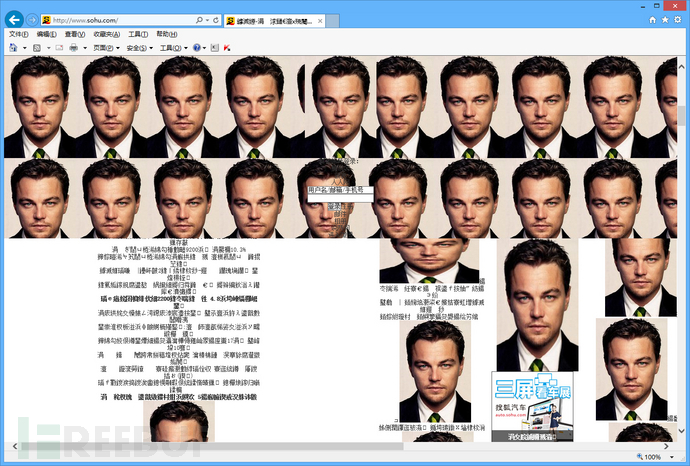

Disclaimer: This is a fictional story, so the pictures are fuzzy processing carried out.

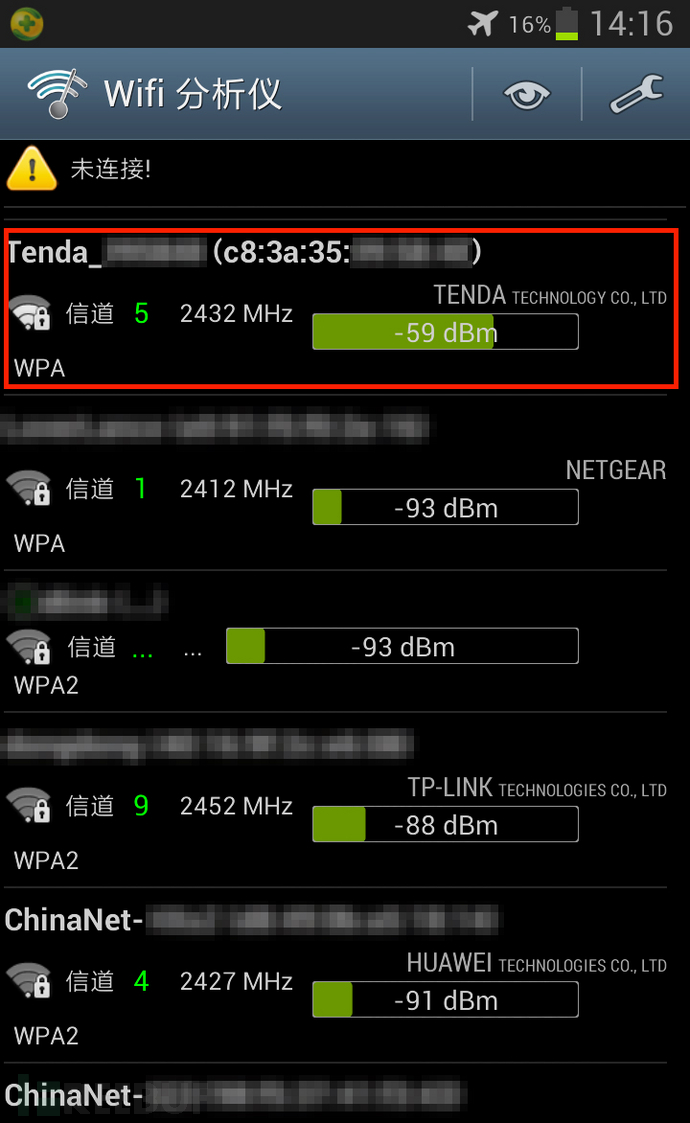

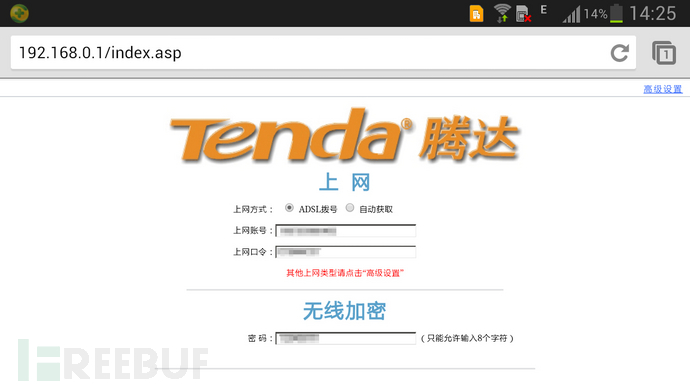

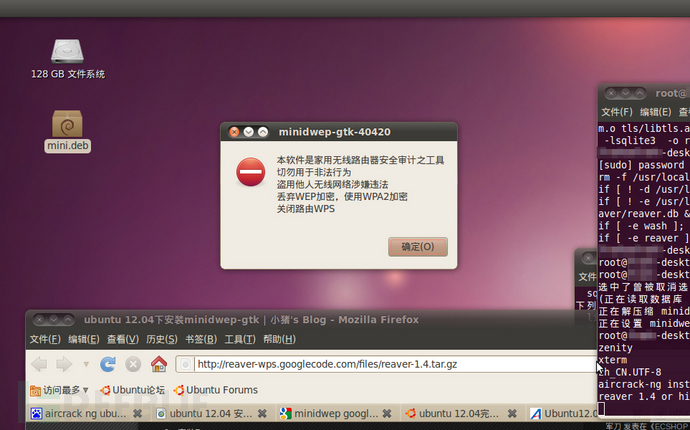

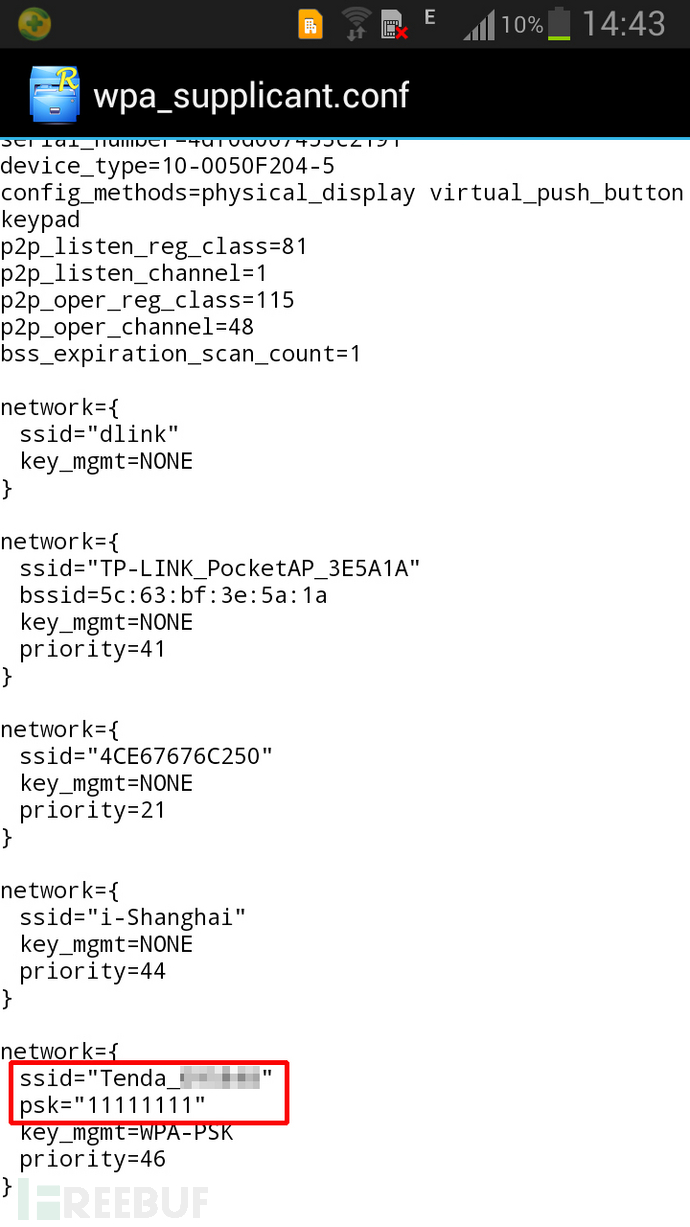

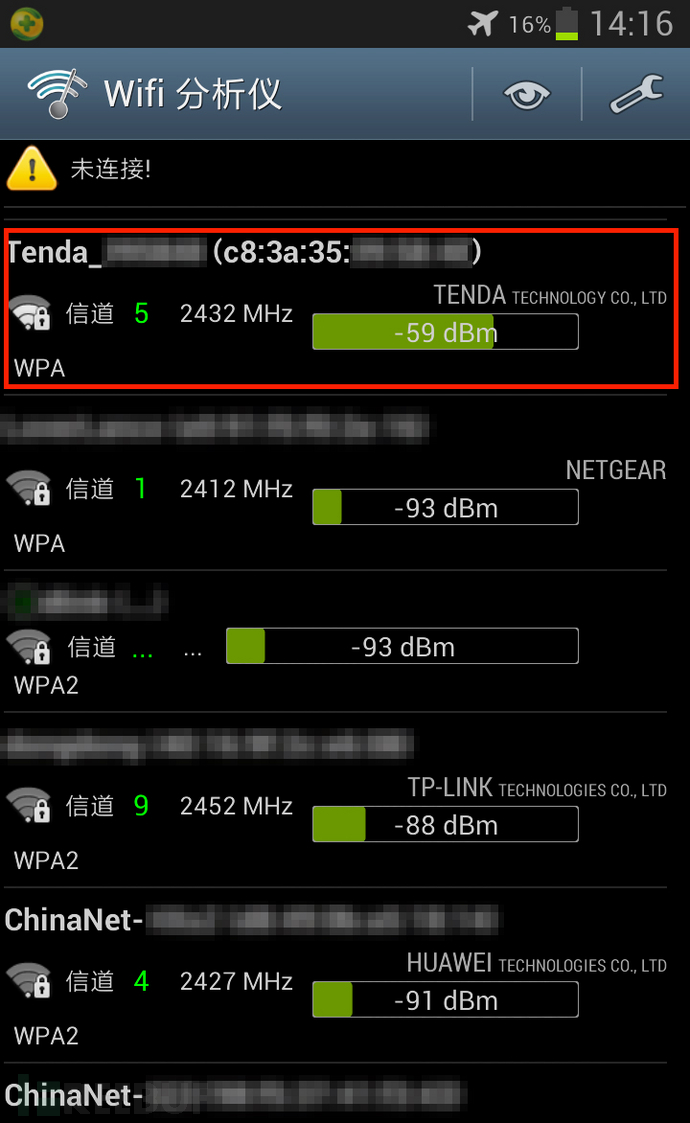

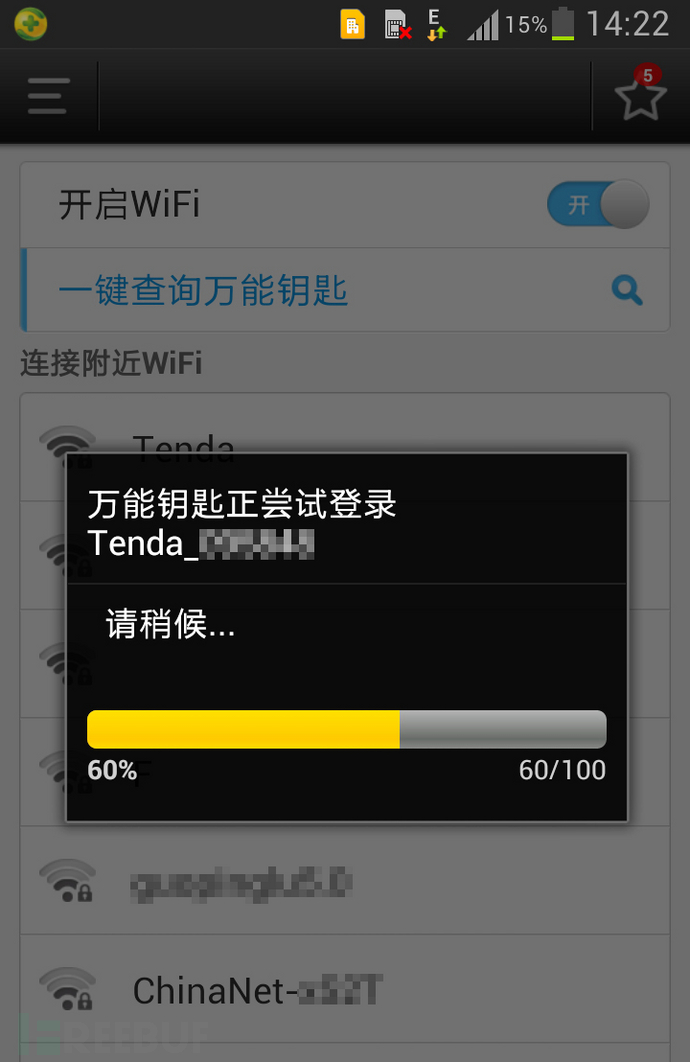

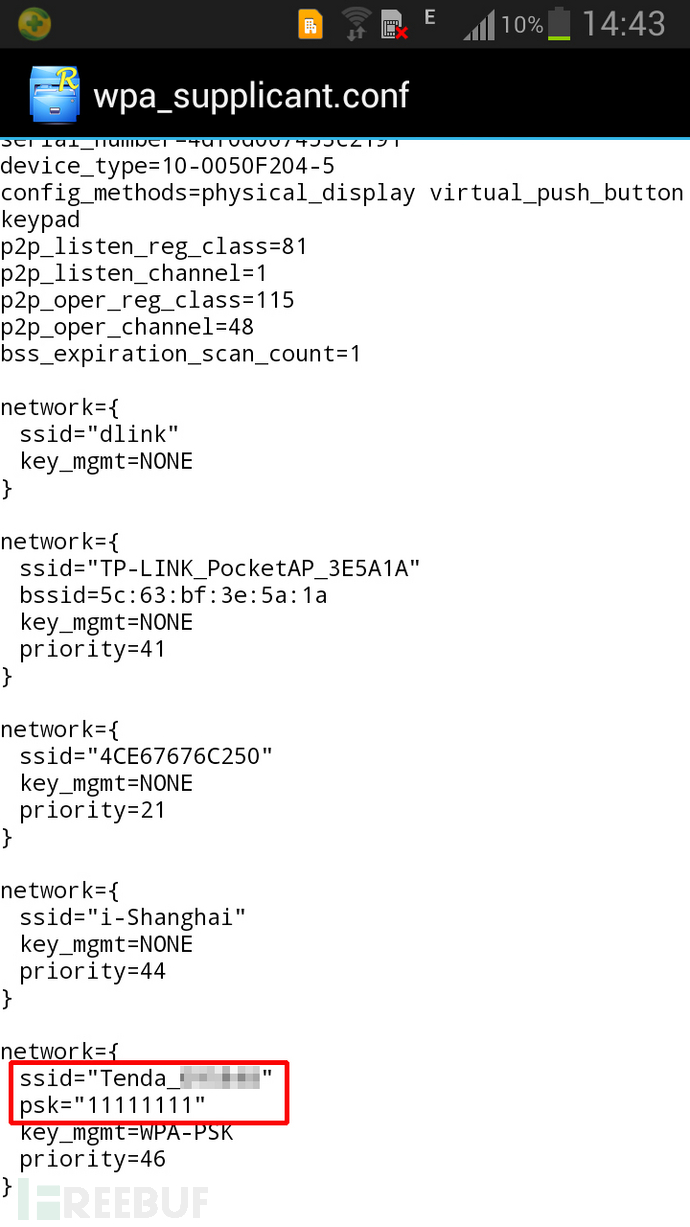

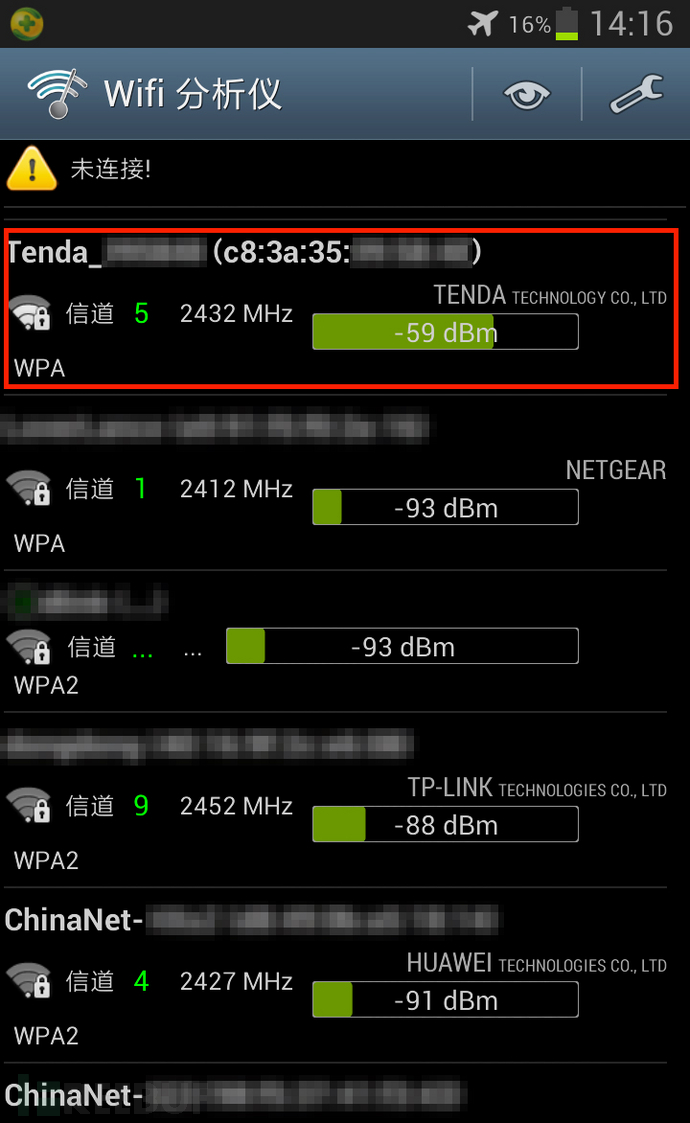

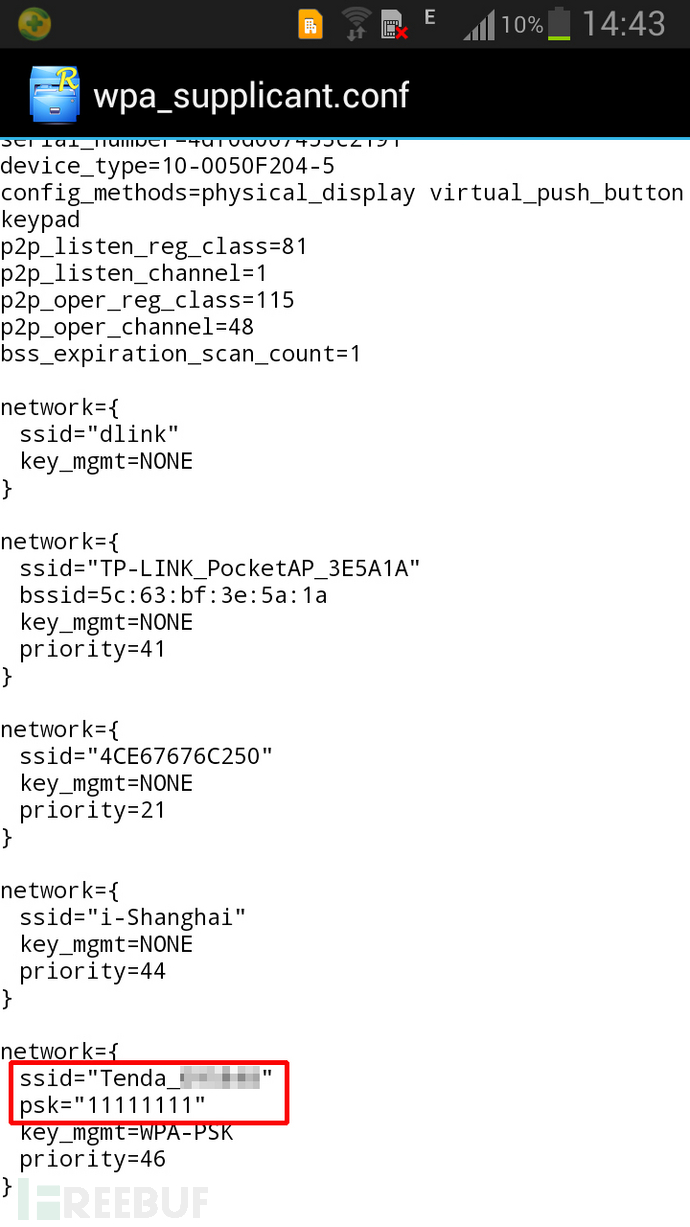

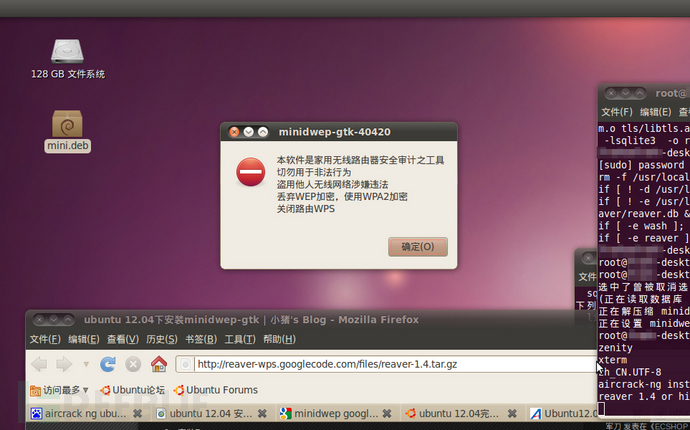

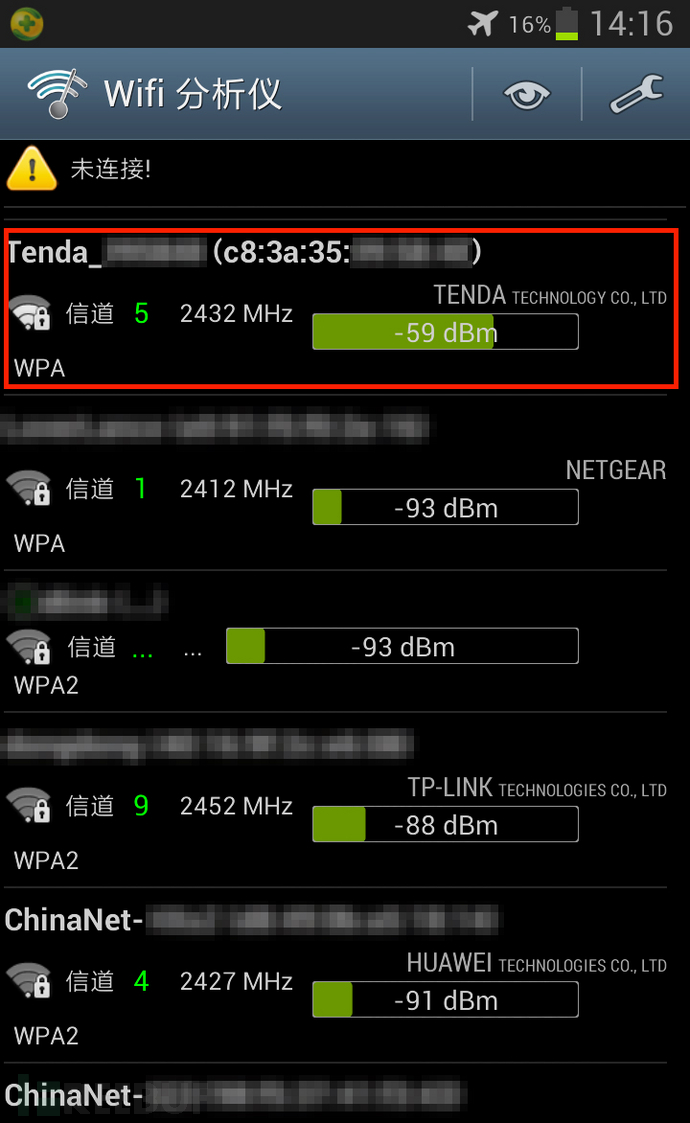

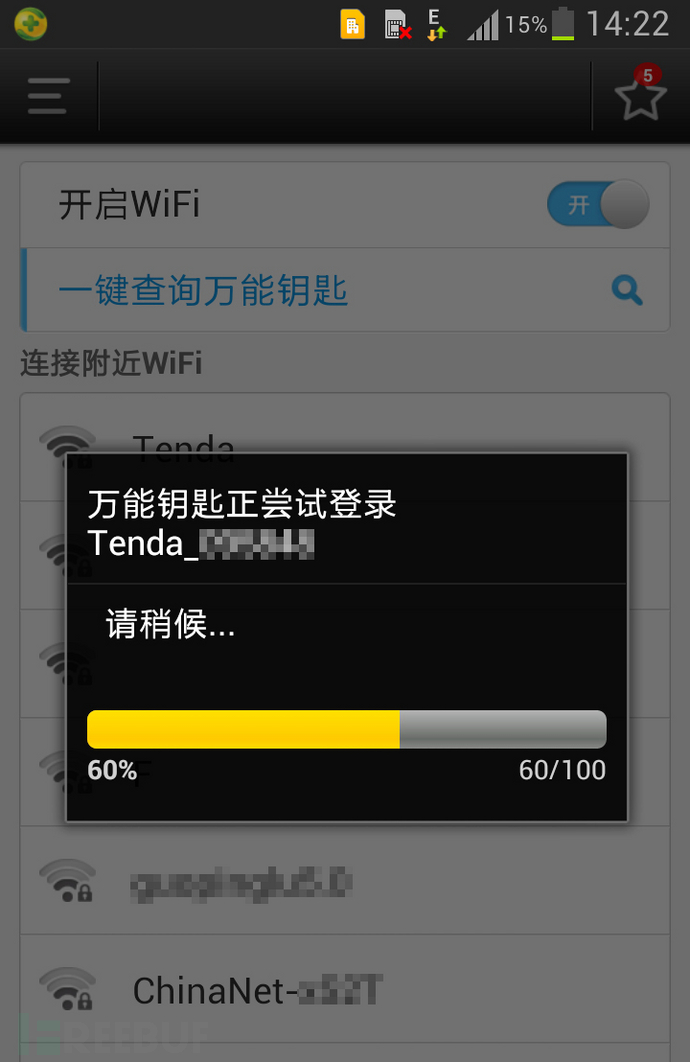

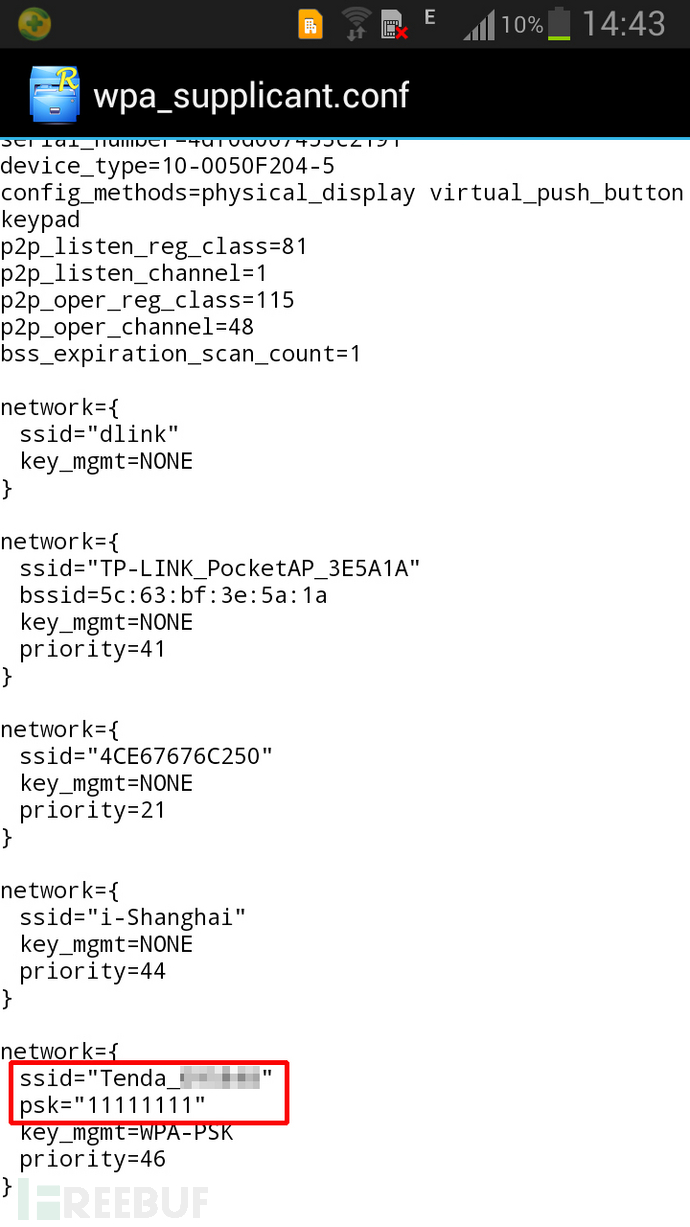

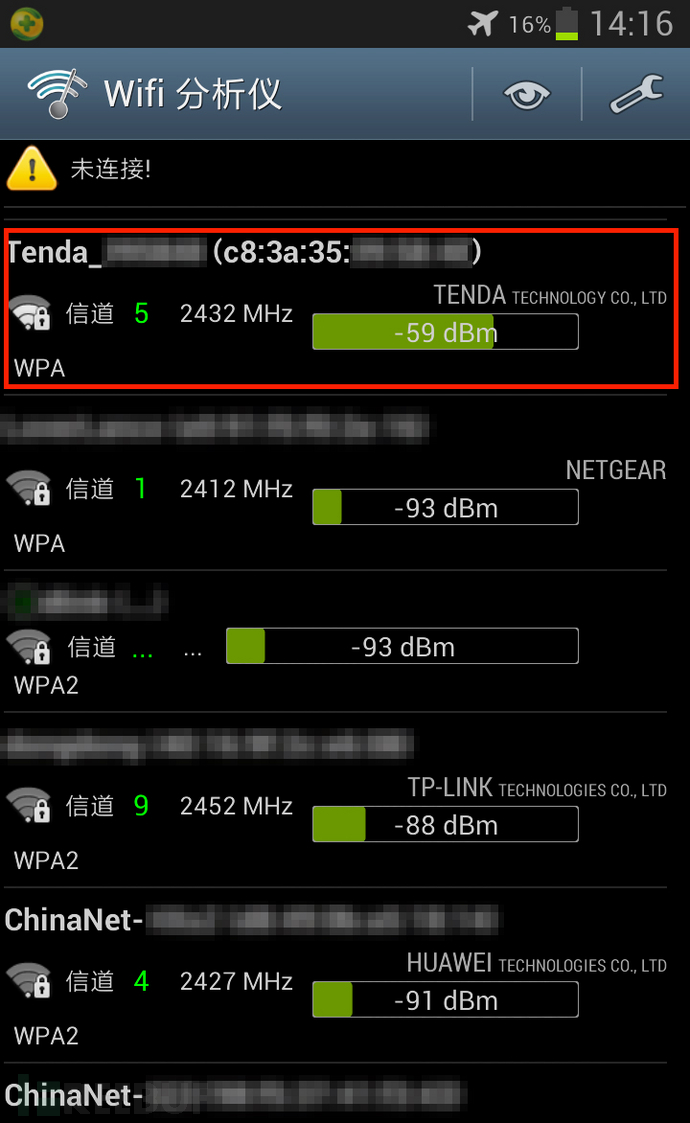

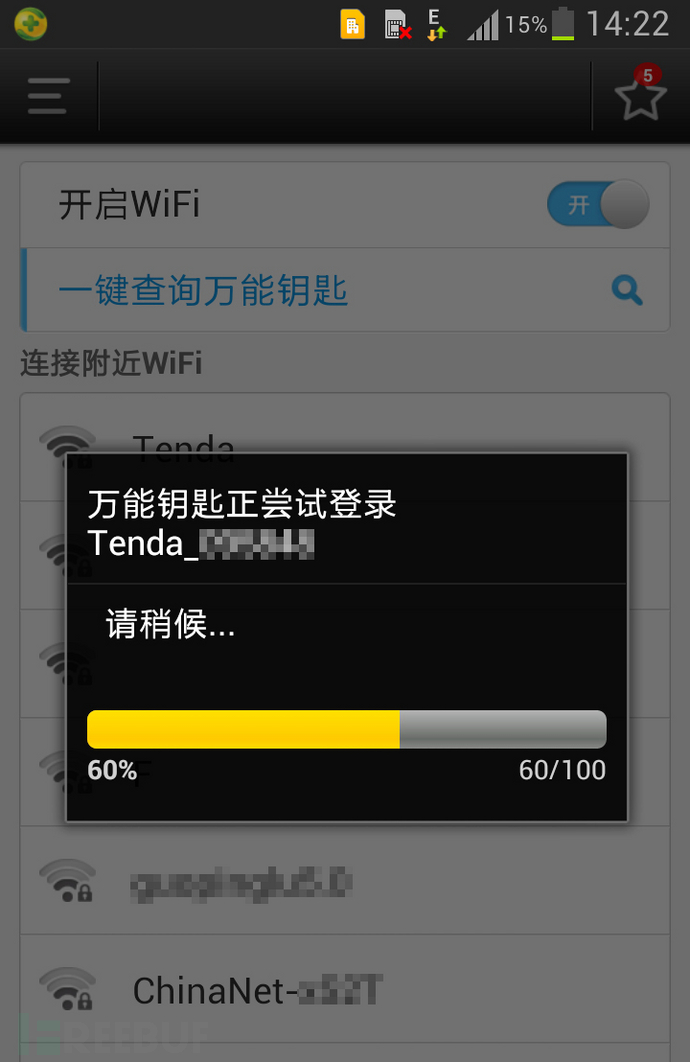

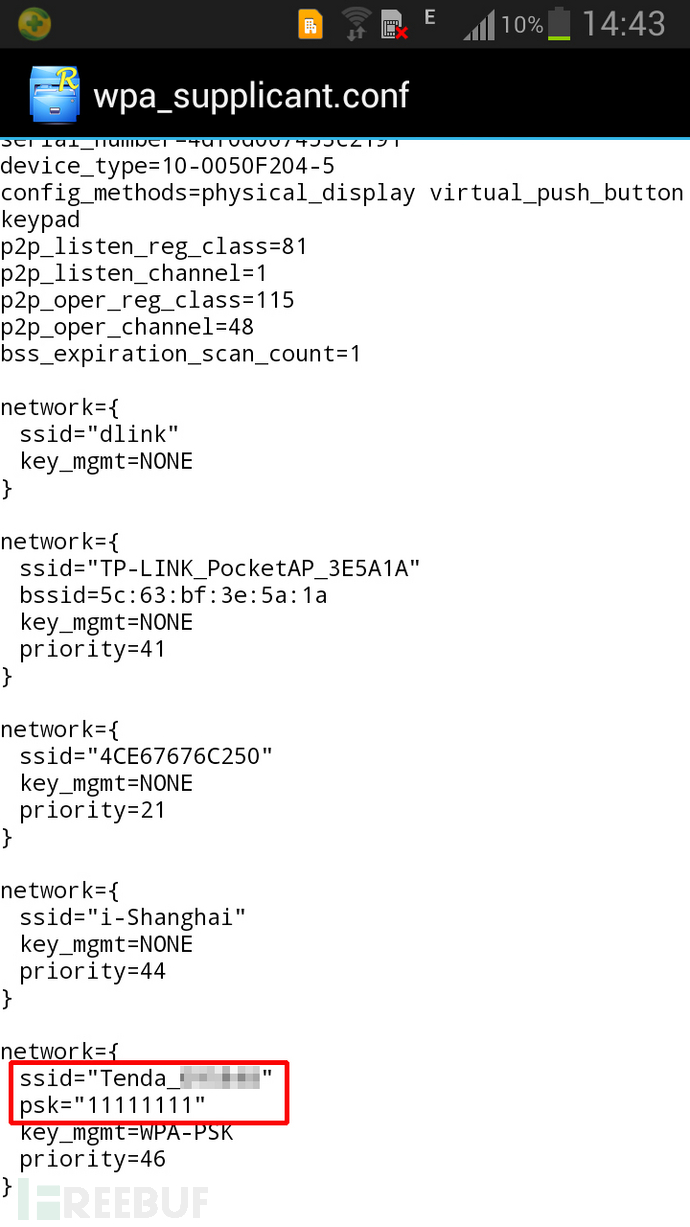

Black hero of the story is a work in IT-related technologies otaku. May Day holiday approaching, the house at home, he is quite boring, open Wi-Fi module on the phone, found that nearly 10 nearby wireless access points, there are several signal strength is also quite good. I thought why not try to see if we can break the neighbor's network do? Went ahead, he decided to use his knowledge of reserves were some attempts, so the story began.

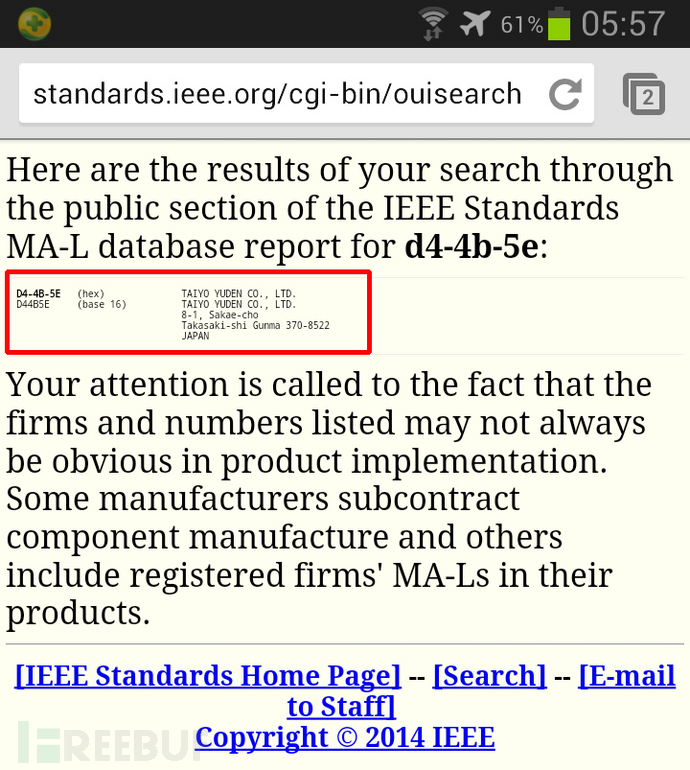

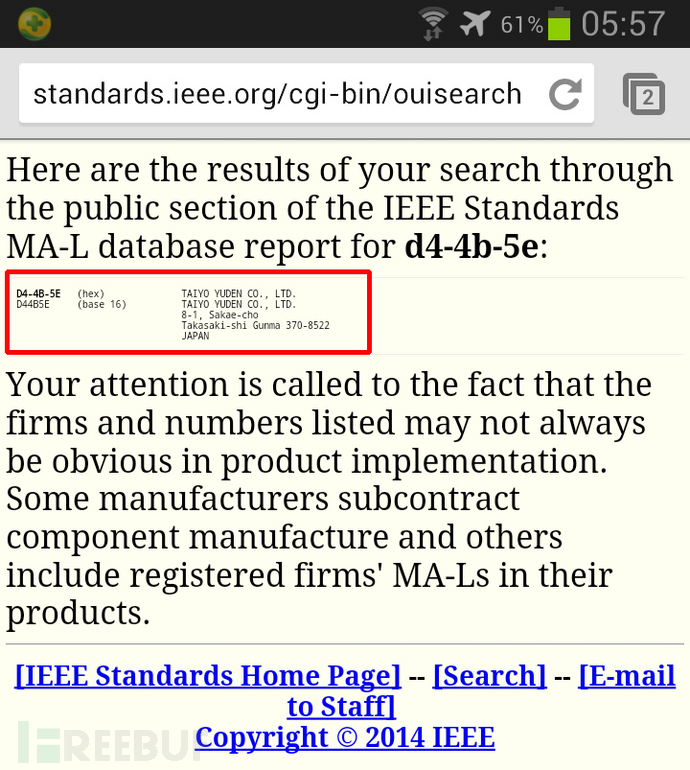

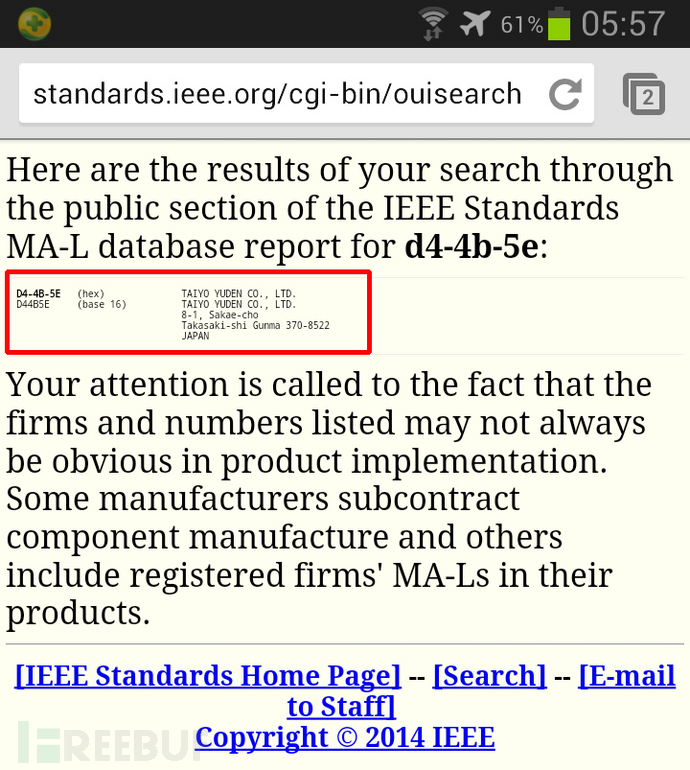

The first step to break the Wi-Fi connection password achieve rub network

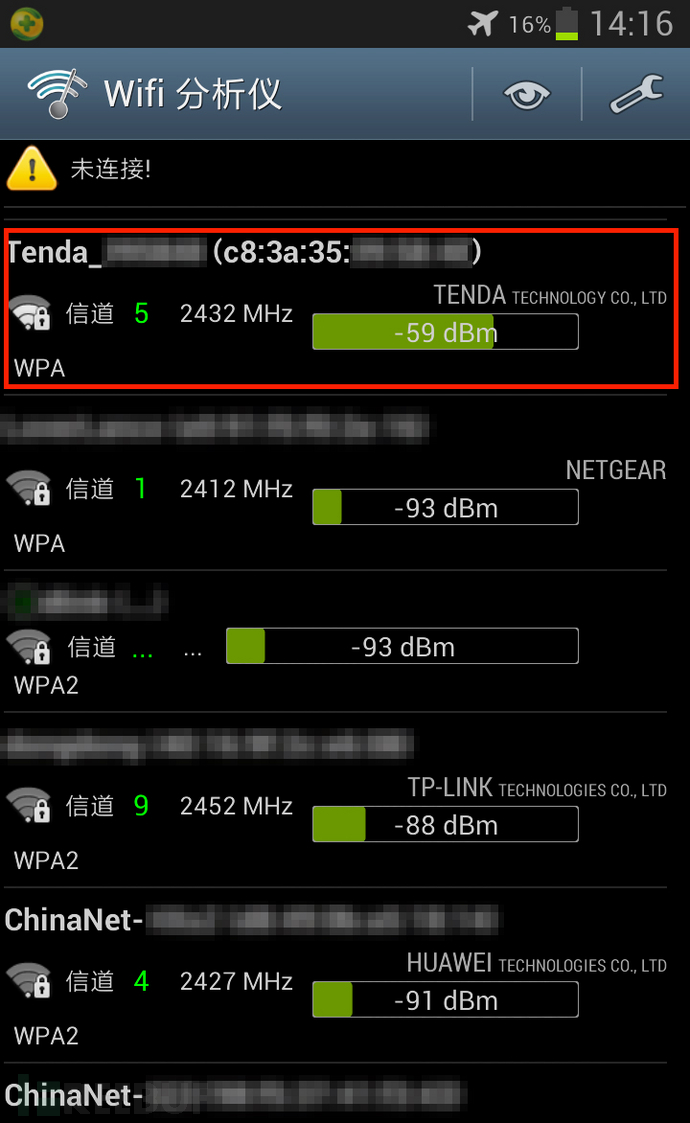

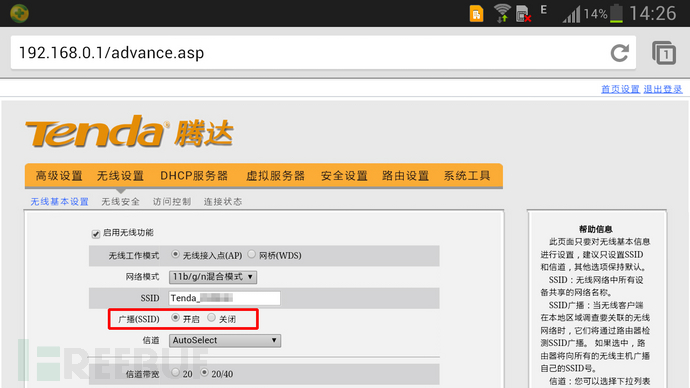

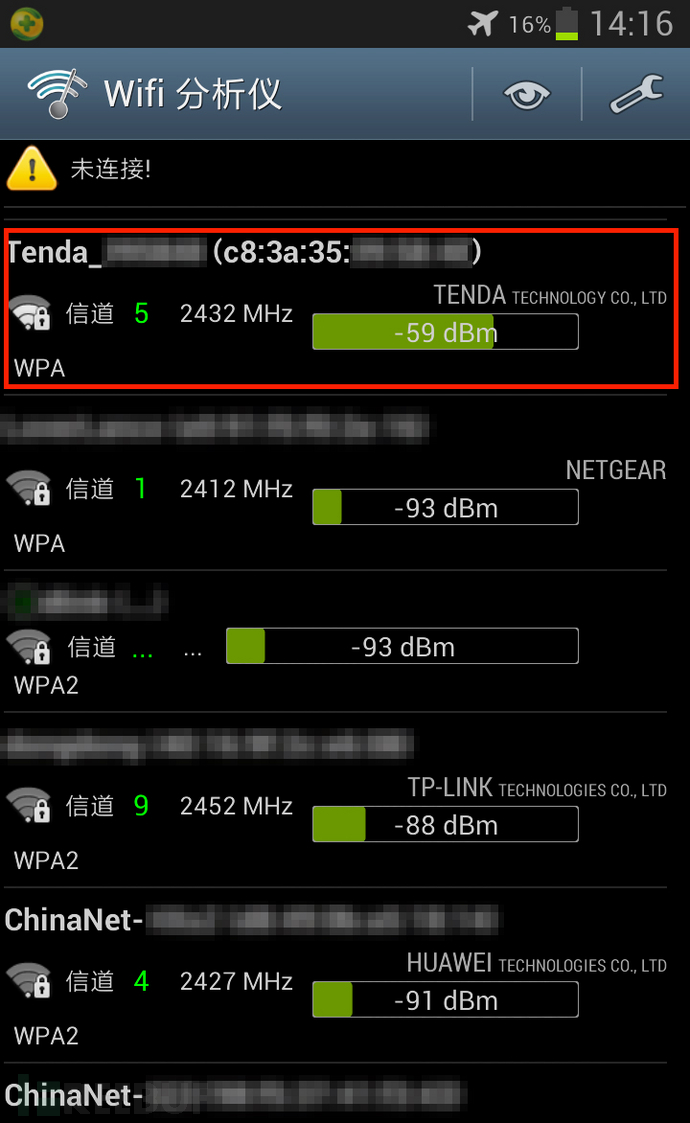

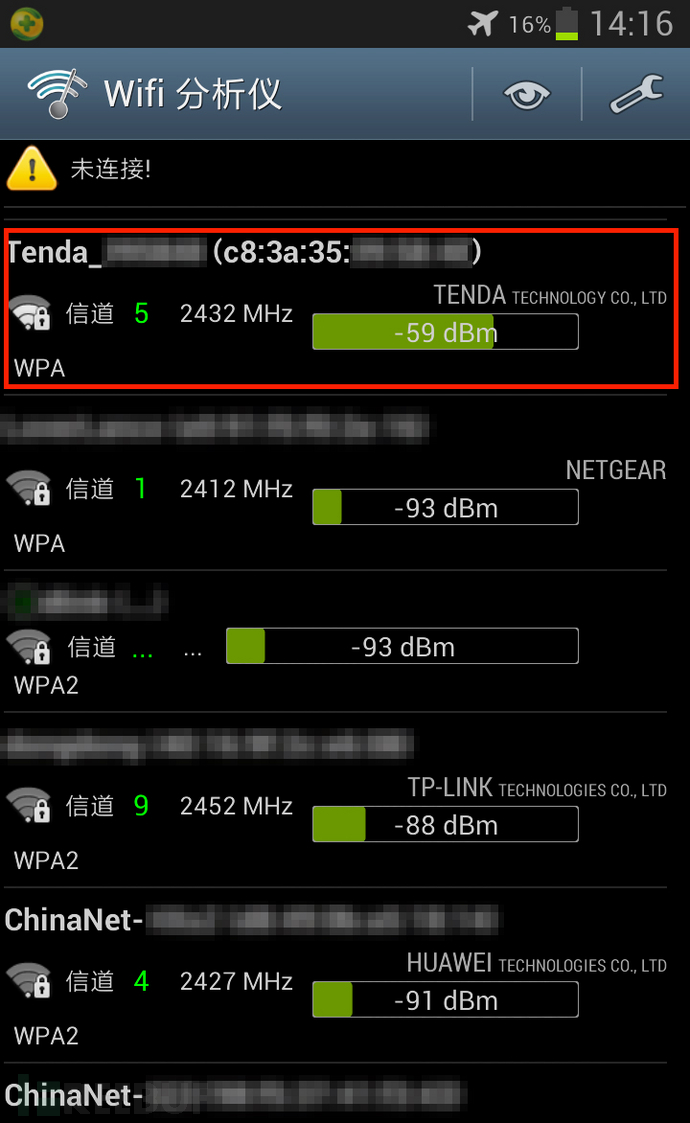

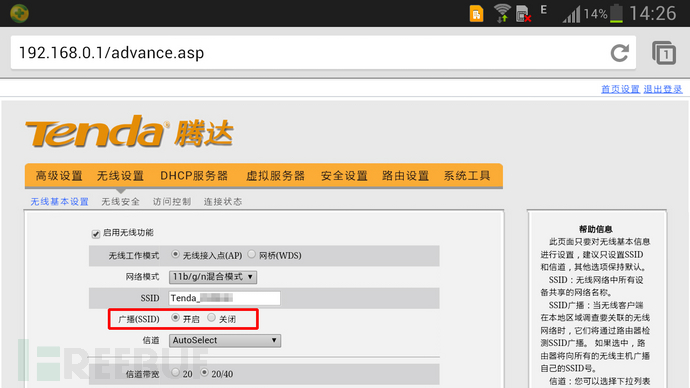

[Process] attack Black with their own mobile phone operating system Android, search the nearby broadcast the SSID of the Wi-Fi connection point plan to select a suitable target. Through a Wi-Fi signal analysis software, he found the white house Tenda_XXXXX neighbors wireless connection is an ideal target of attack: This Wi-Fi connection signal is very good, and perennial is turned, is clearly the most preferred one.

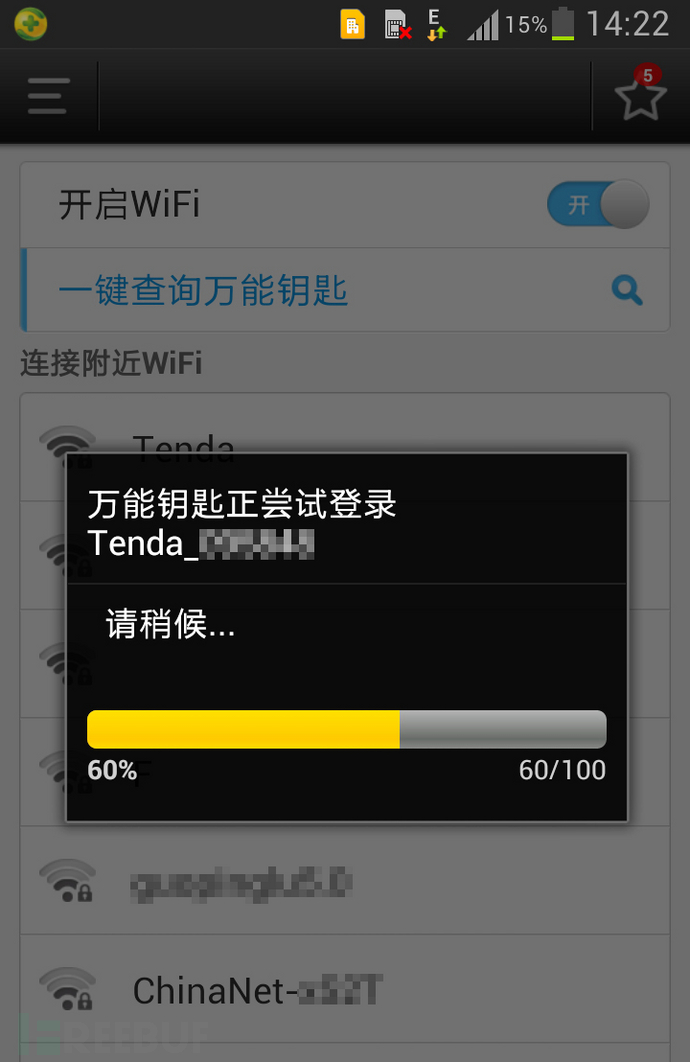

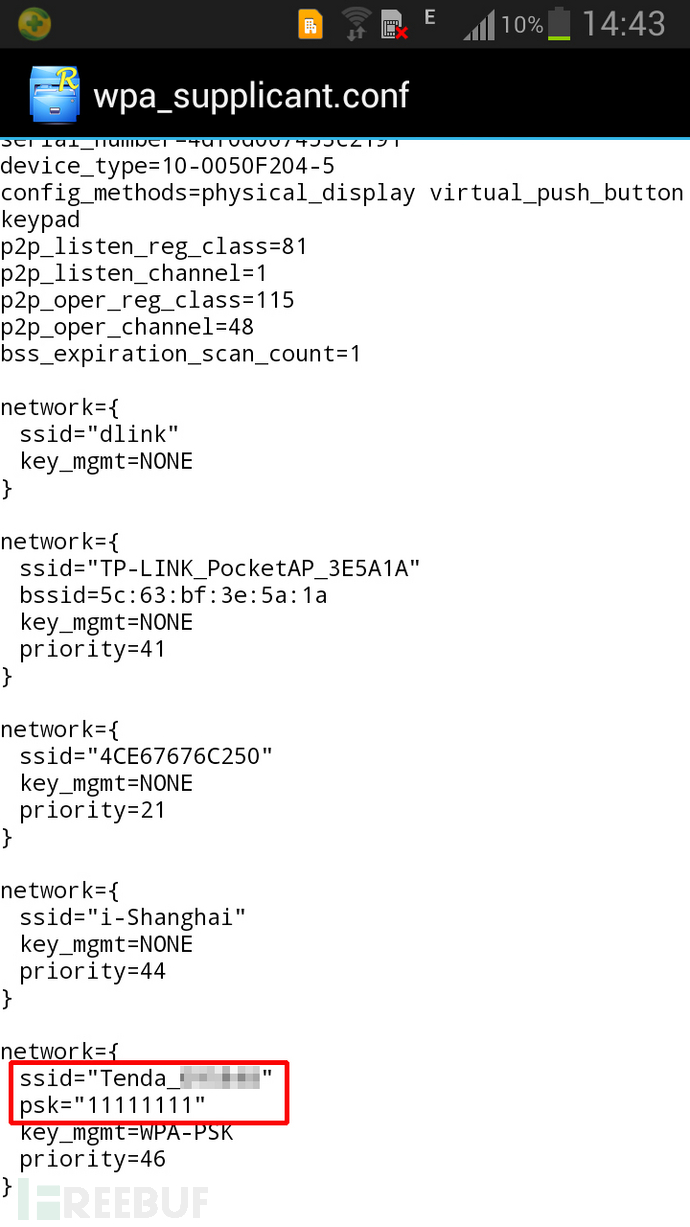

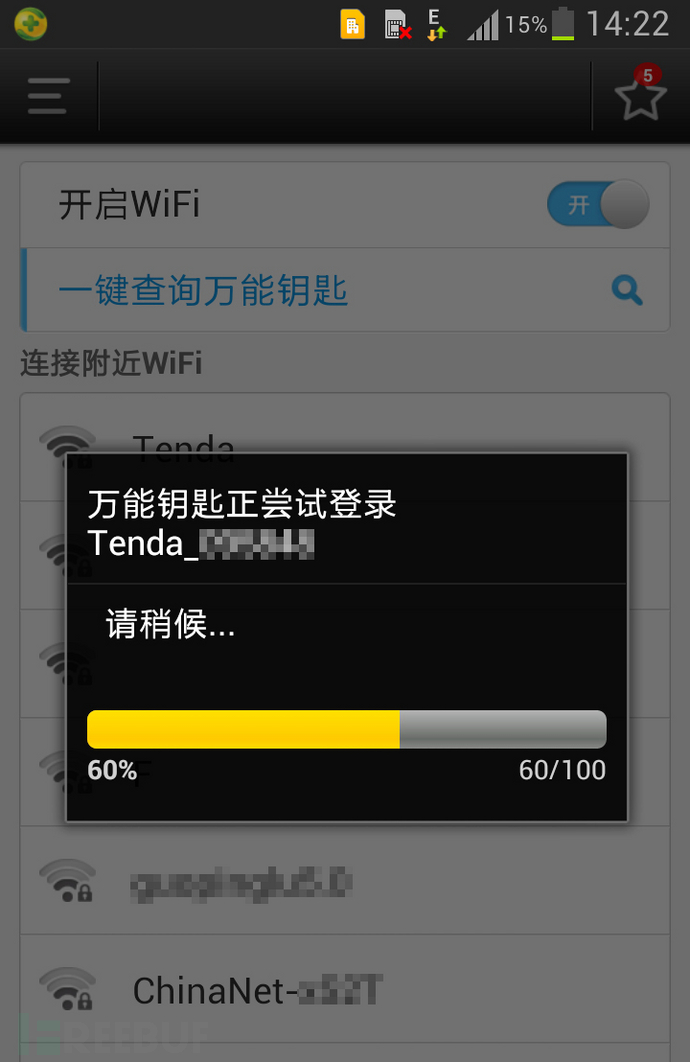

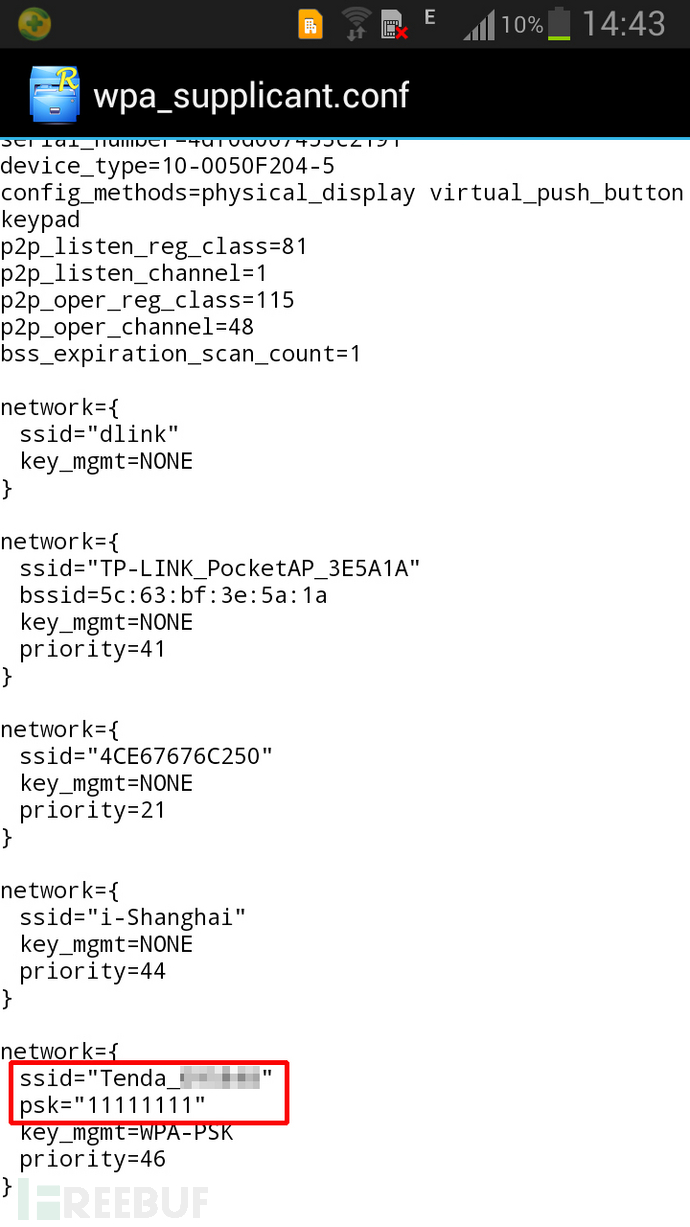

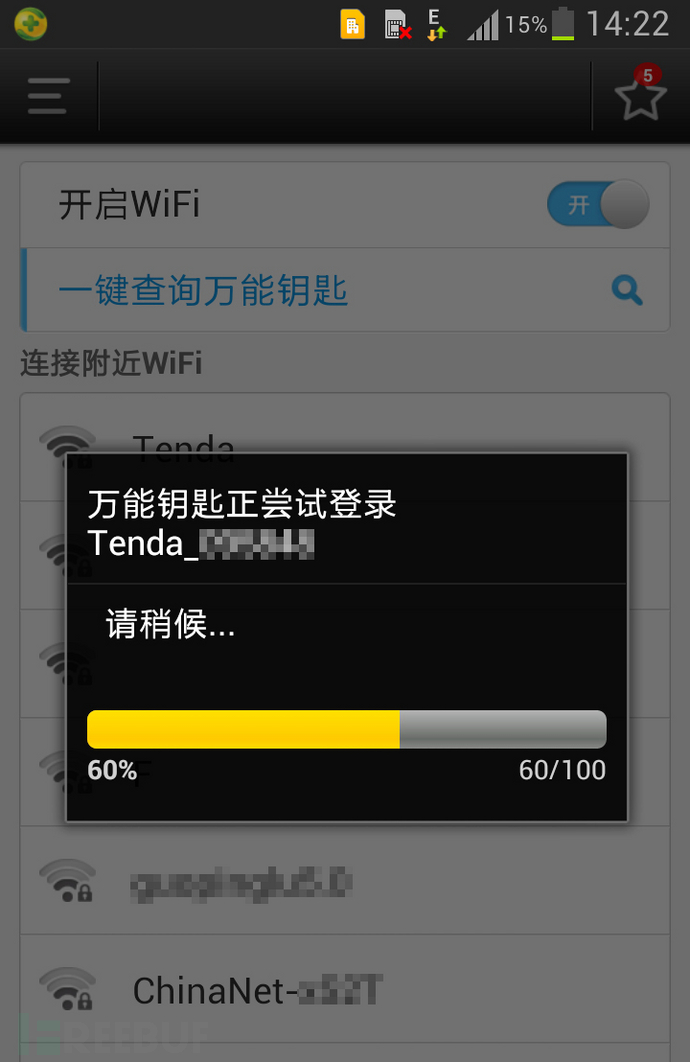

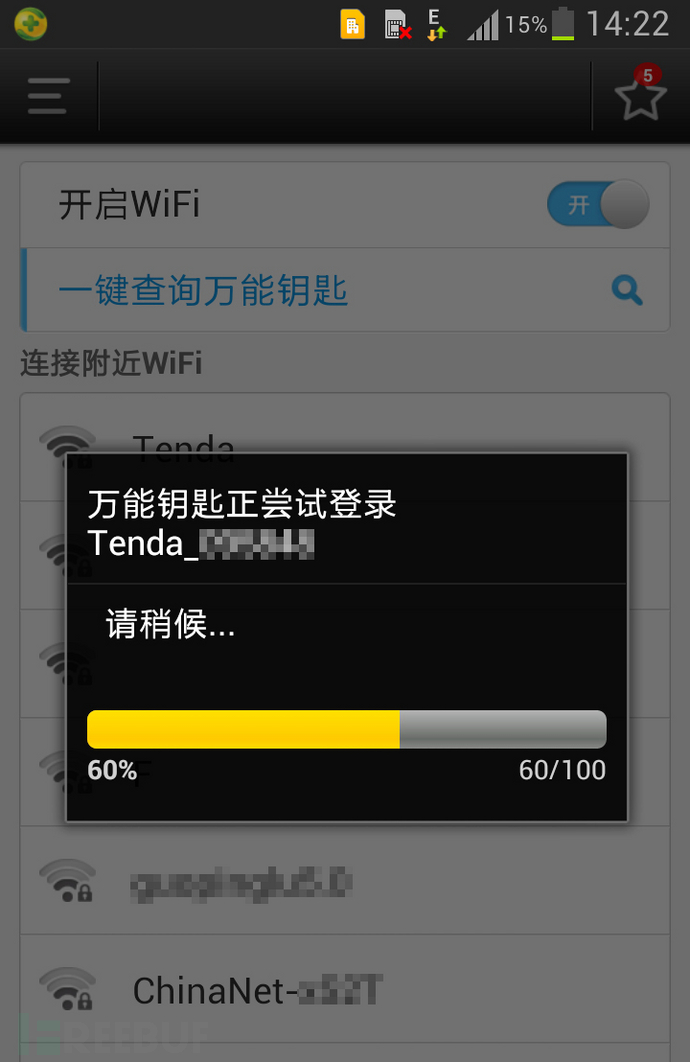

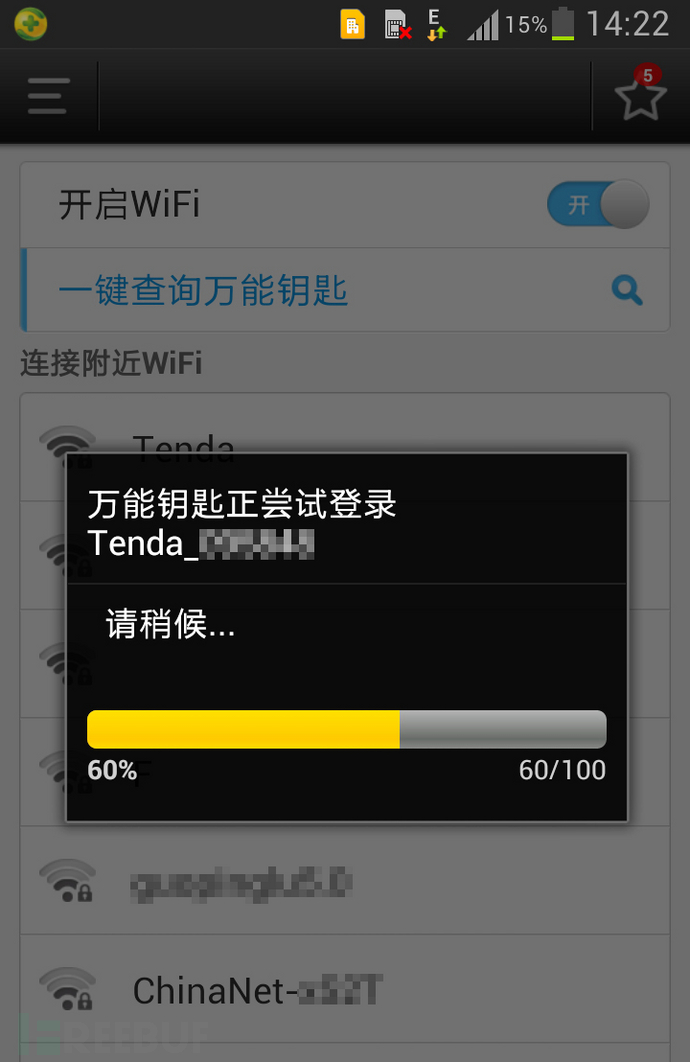

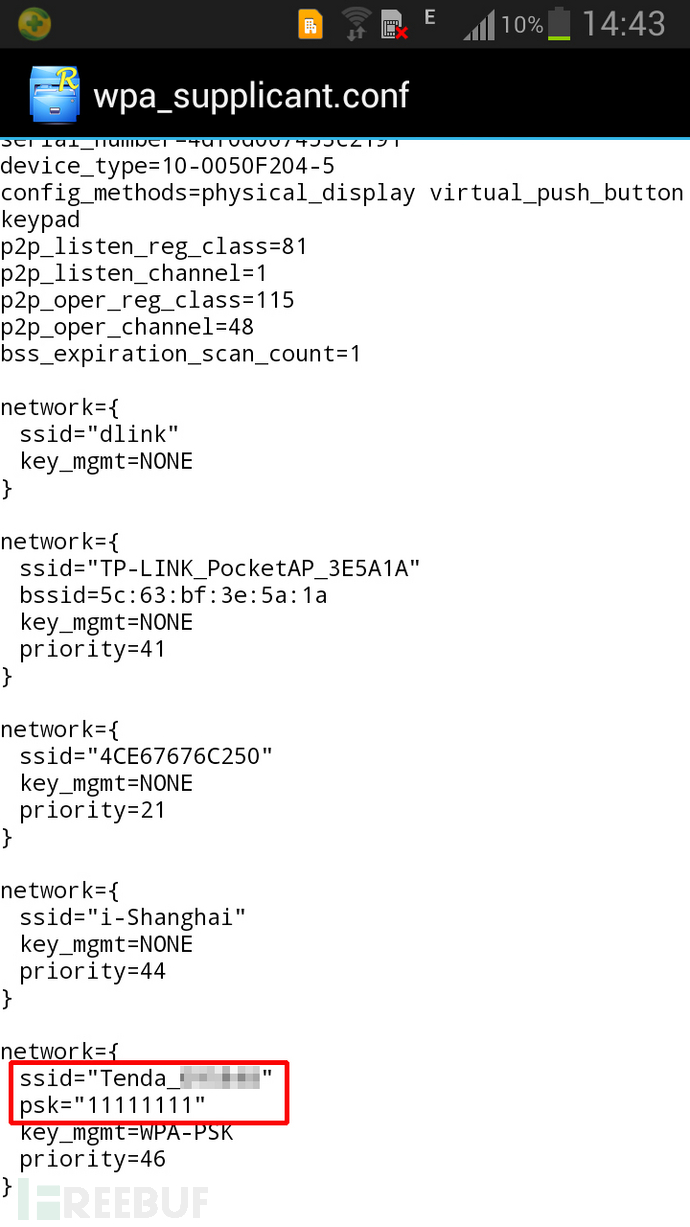

The SSID is encountered black Tenda_XXXXX of Wi-Fi use is more difficult to crack WPA encryption, although compared to WEP, cracked a lot of high difficulty, but did not completely black despair, because WPA encryption method for Wi -Fi connection, break the success rate depends on the complexity of the password and the hacker in the hands of the dictionary size.

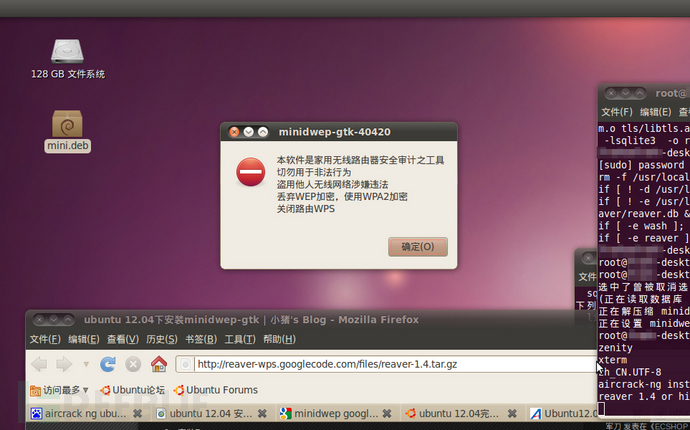

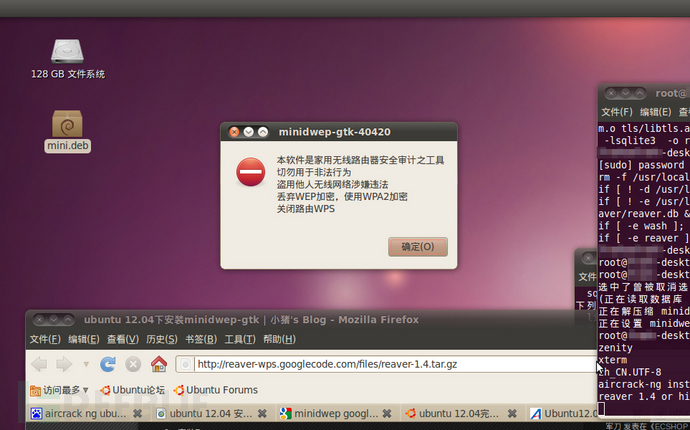

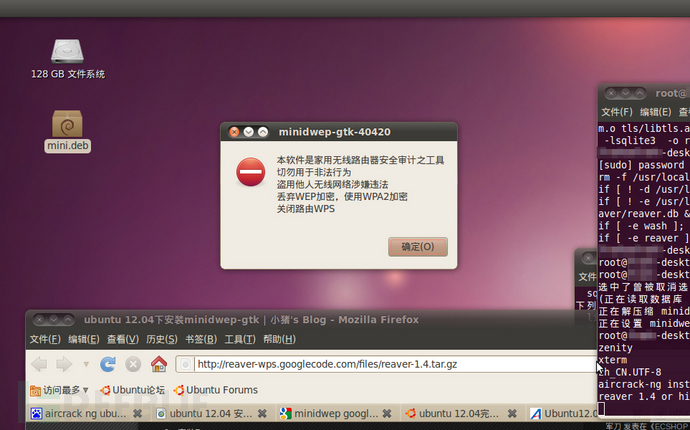

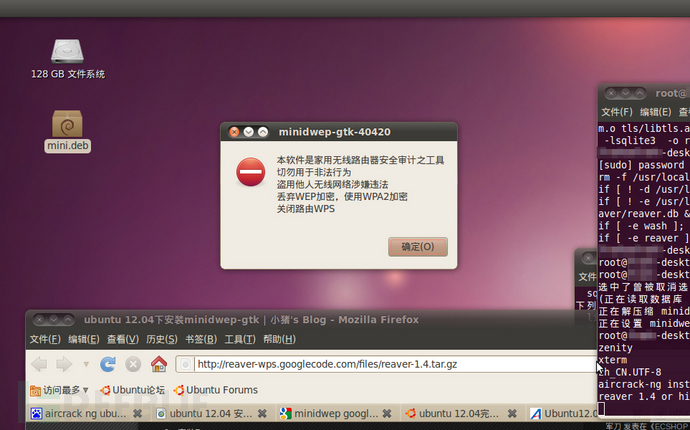

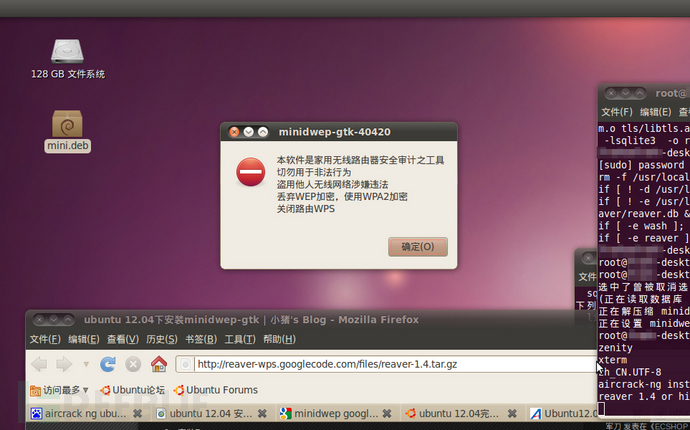

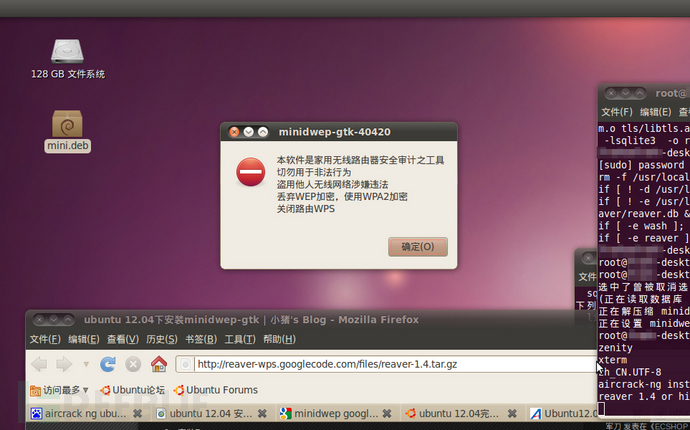

In fact, the original black also prepared a laptop, installed Ubuntu system and Minidwep-gtk and aircrack-ng software. This is crack Wi-Fi passwords, "heavy equipment." Using this software, you can initiate connections uninterrupted application, try different password combinations. The white set because the password is too simple, have no chance to turn it played.

A strong password is the Wi-Fi of the most important cornerstones of safety

The so-called strong passwords, refer to the 8-digit contains both uppercase and lowercase letters, numbers and symbols above complex passwords, such as Gt / eB7 @ 2. As long as Wi-Fi using WPA / WPA2 encryption, and set a strong password, it is almost impossible to break.

Password hacker attack and defense is a very important part. Principles related to more complex, involving profound mathematical knowledge, and even specialized encryption and decryption of disciplines. However, the existence of life, in fact, many simple examples, such as the commonly used U Shield, is based on the RSA encryption algorithm. The principle is based on the dynamic key generated by multiplying two large prime numbers, and even with today's most advanced computer to break out of this two prime numbers, also requires quite a long time. You know, U Shield on dynamic key update rate is generally one minute. Want in just one minute to take advantage of this large prime numbers is unlikely to be unbundled, so this encryption method is relatively very safe.

Wi-Fi encryption principles and U Shield is very similar. As mentioned earlier, WPA also uses dynamic encryption transmission, so as RSA algorithm, only use brute force enumeration method. But as long as the password strength can guarantee brute takes quite a long time. Even if Minidwep to crack, generally require a password to use at least three seconds to try, if it is a contains both uppercase and lowercase letters, numbers and symbols 8 of strong passwords, theoretically needed break time is about 500 million years, showing its strength is sufficient. If individual users change their passwords every few months, it wants to crack this Wi-Fi password is like a needle in a haystack. For users this has a good safety habits, often do not become a target for hackers.

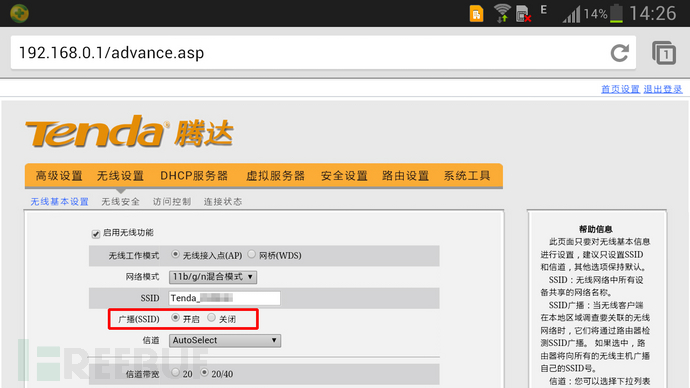

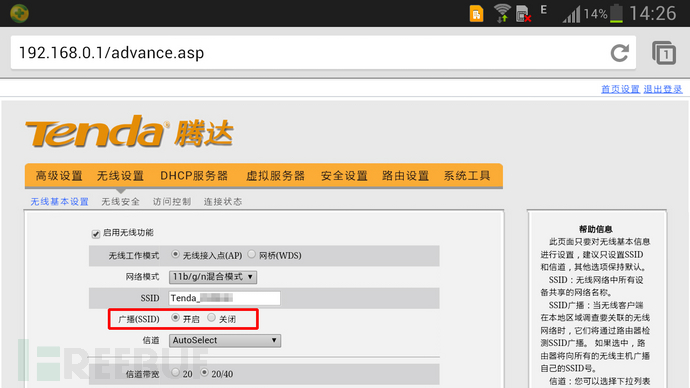

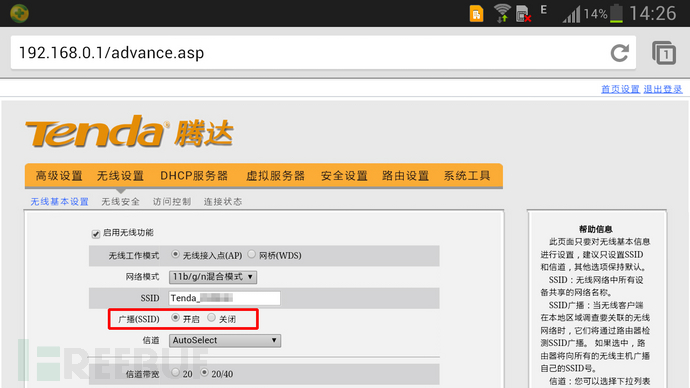

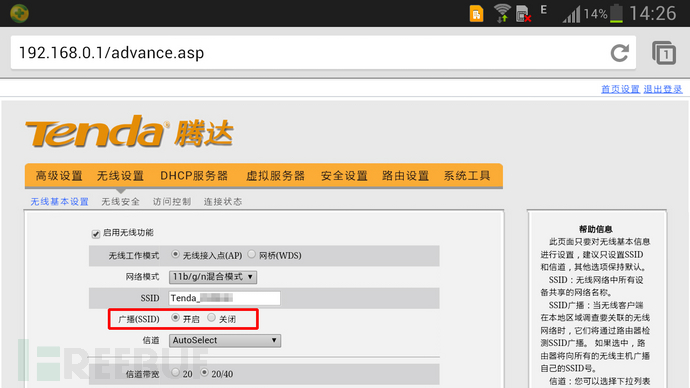

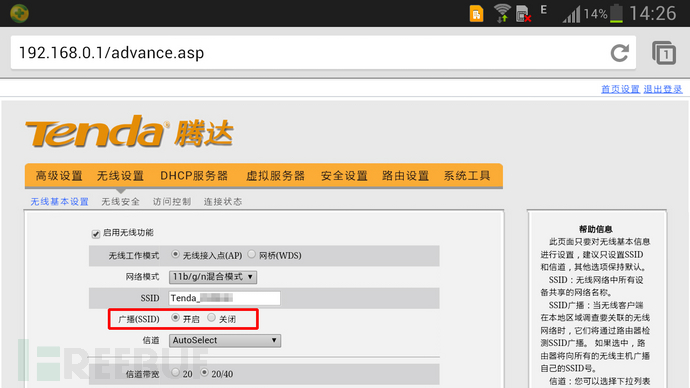

2, hidden SSID

Hidden SSID refers to the router management interface-related settings, making the SSID of the wireless network is no longer broadcasting, and become an "invisible network", so that the same can greatly reduce the probability of being hacked.

Current mainstream systems, including Windows XP / Vista / 7/8, as well as Mac OS, various releases of Linux systems such as Ubuntu, Redhat. Mainstream smartphone operating systems such as iOS, Android, Windows Phone are all hidden SSID Wi-Fi network connection provides good support, only the first time the network connection manually add the network SSID, follow-up system can automatically Remember that the information in this Wi-Fi, automatic connection.

3, MAC bindings

MAC Binding refers to the relevant settings in the router, open the MAC address of the blacklist or whitelist feature. Of course, as used herein, is also suggested that a whitelist approach. Users simply need to connect to a network device physical address (MAC Address) added to the white list, then only those add-off device can connect to the wireless network.

The same way as a hidden SSID, MAC bindings can also greatly increase the difficulty of hacking the network, the additional operational complexity makes most hackers quit.

4, turn off the wireless router's QSS, WDS function

QSS / WDS feature will greatly reduce the security of your wireless router, so as non-essential, these two functions should be turned off.

Note: The first two and three recommend using protective measures can be greatly enhanced Wi-Fi security. But the situation is very sporadic, for some devices, such as in some Linux distributions, some wireless network card driver support networks for hidden SSID is not perfect, it may cause can not connect to a wireless network. Also found some ARM-based platform TV box comes with system support for imperfect MAC binding, will cause not connect after opening the MAC whitelist feature. At this point, consider the convenience of the user's own use, you can choose only one, or the last resort can only use the first one protective measures. After all, a strong password is the top priority, the first two and three measures to further strengthen the protection is only a supplementary measure it.

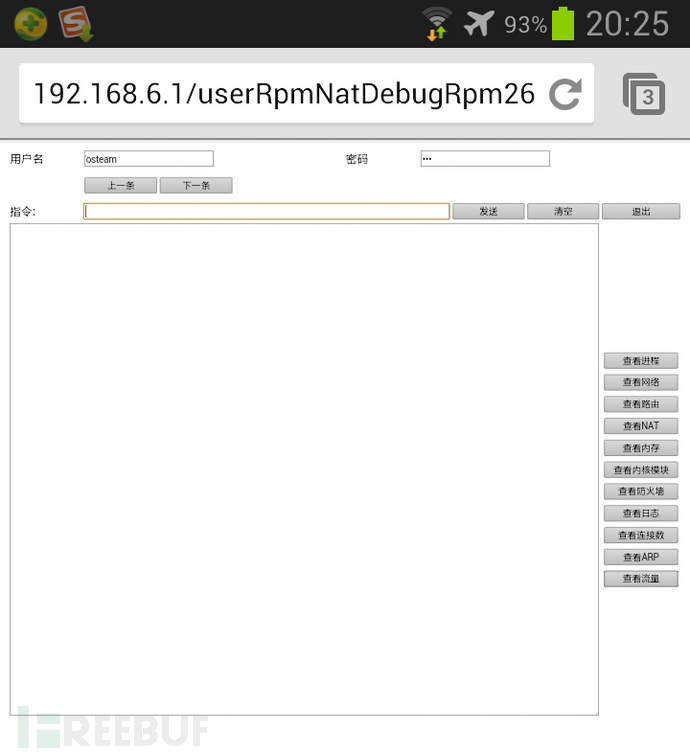

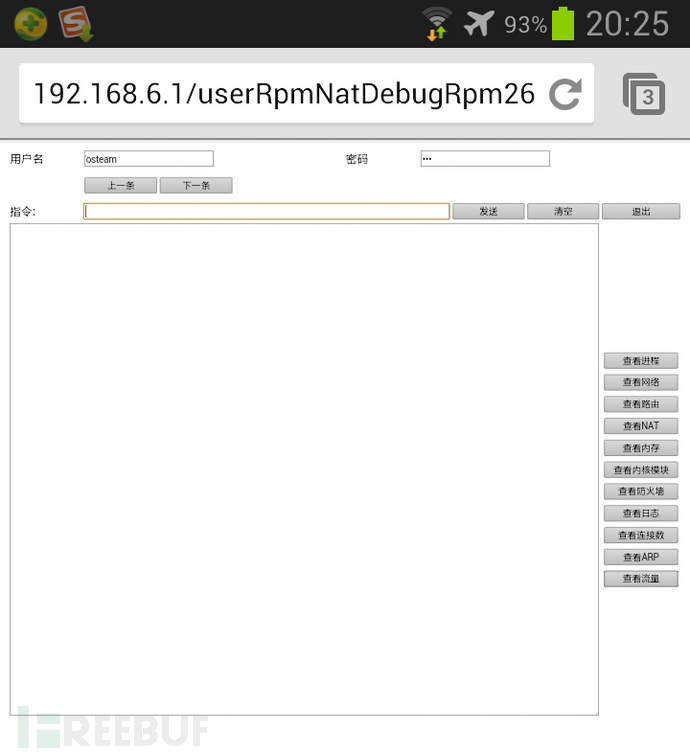

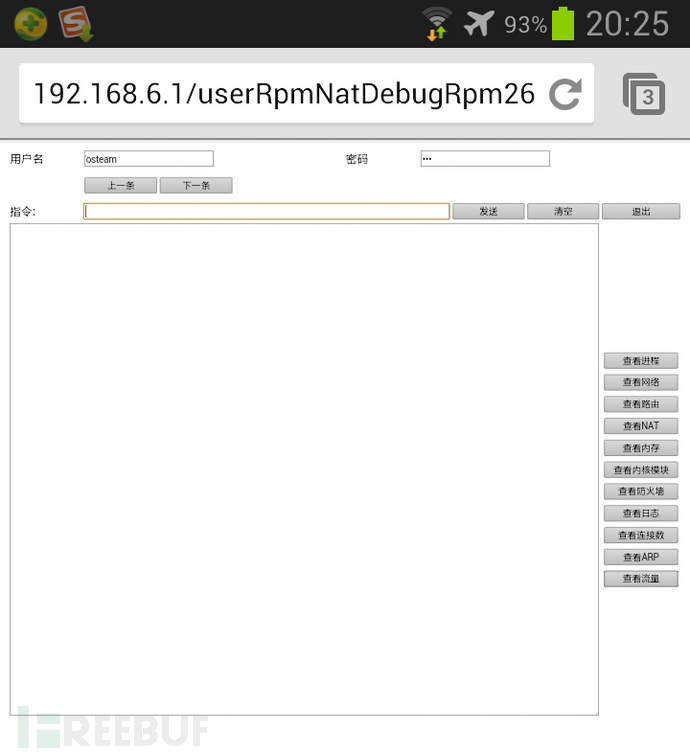

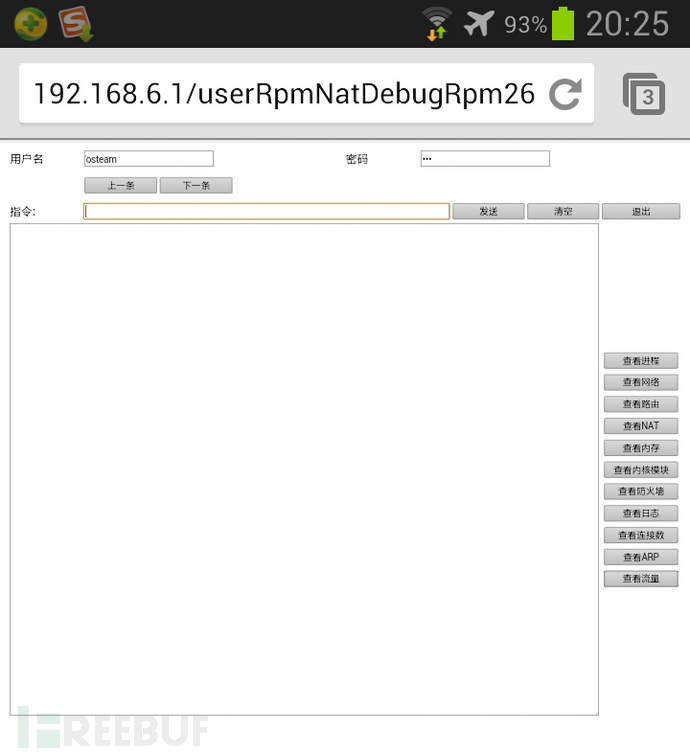

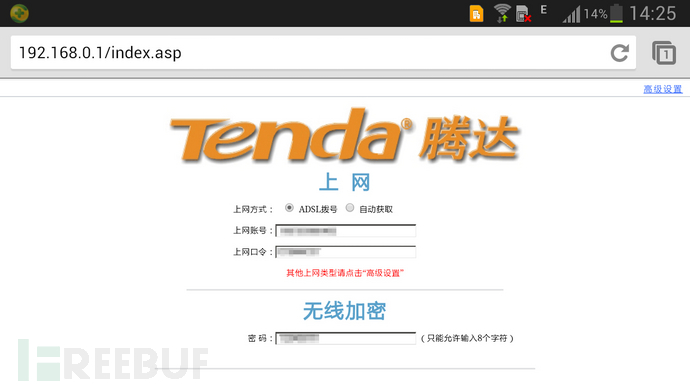

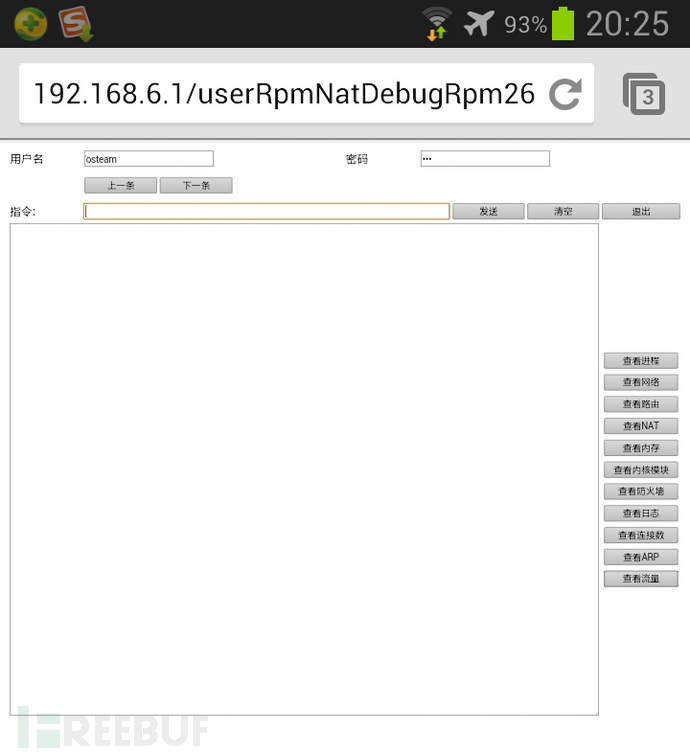

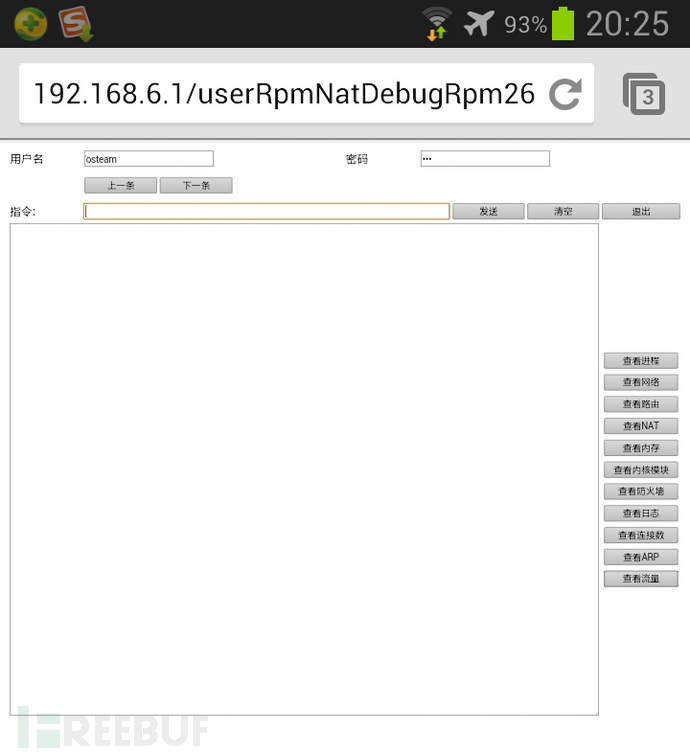

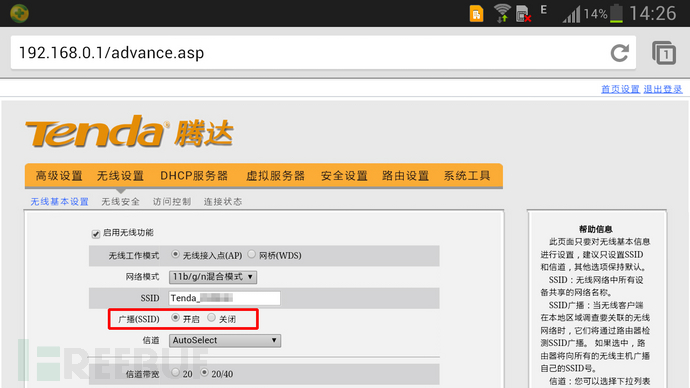

The second step to obtain the router management rights

[Process] attack Achieve "rub network" primary objective, the black does not stop there, but try to further in-depth attack: compromised router, access to the management of the router.

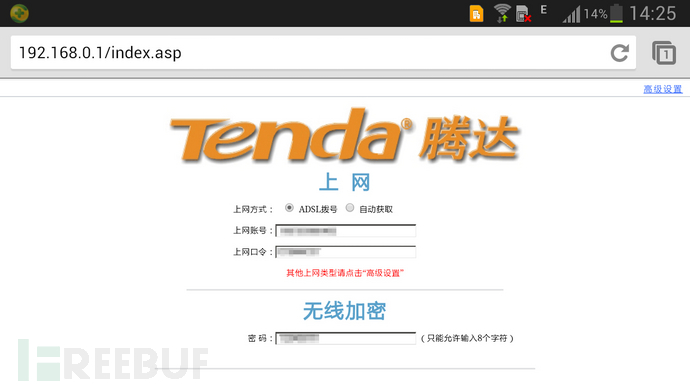

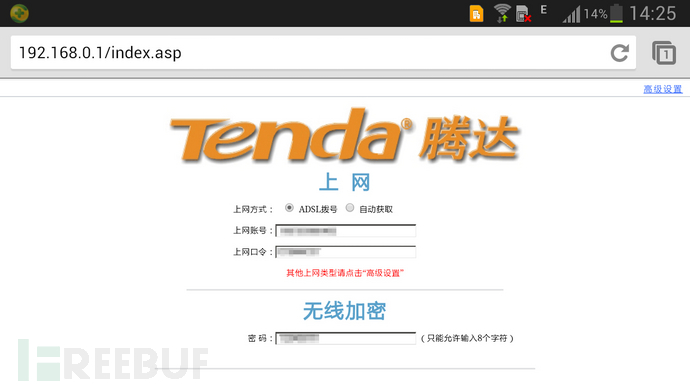

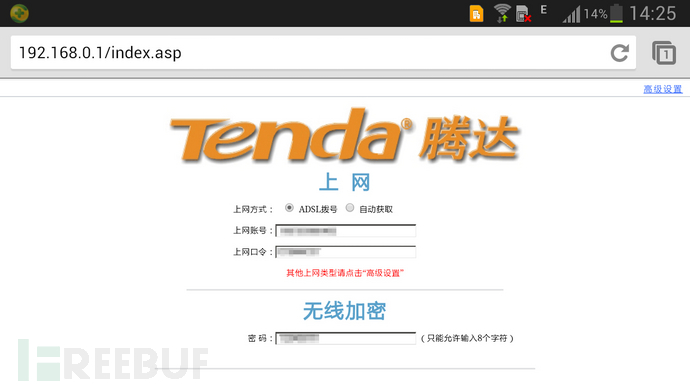

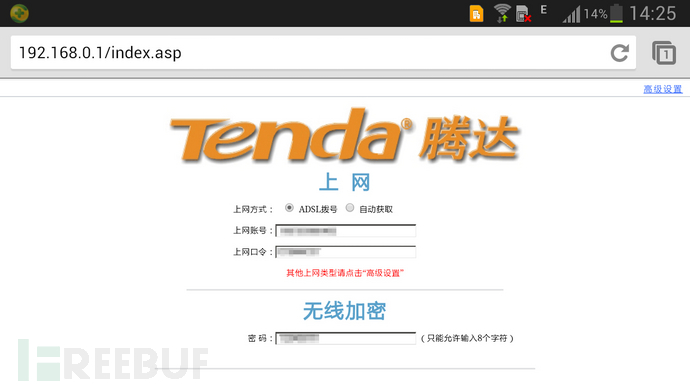

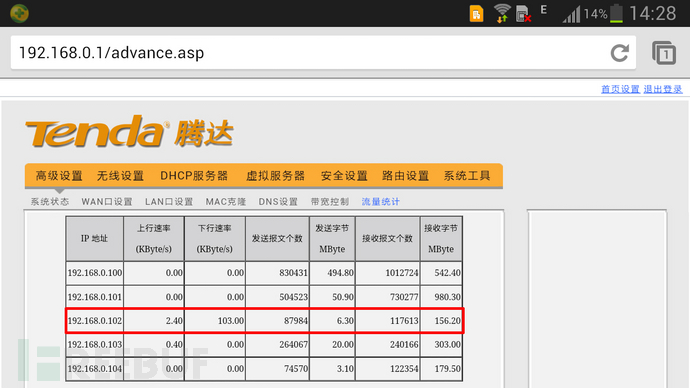

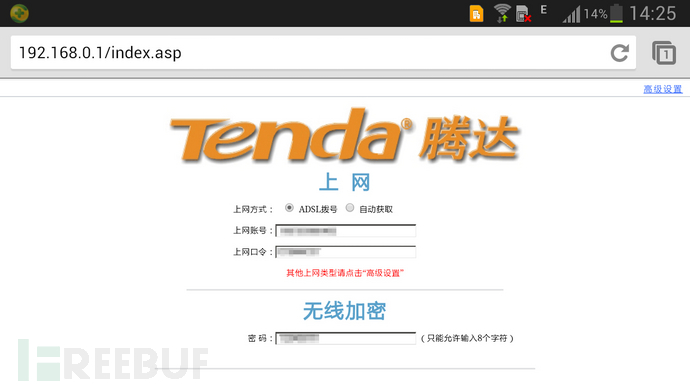

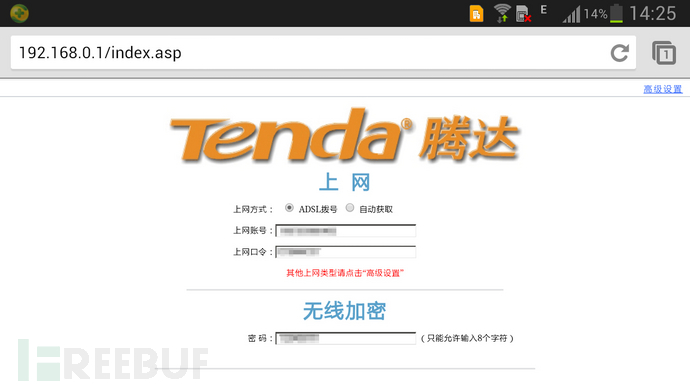

His first attempt through the browser, enter the address of Tenda router admin interface of white used: 192.168.0.1.

After entering the router management interface, Telecom Internet account and password used white black instantly exposed in front of:

In fact, from the perspective of the attack, the second step of the fall of the router is not required, but it is also very important step.

Why must it say? Because even without administrative privileges to get the router, the router still does not prevent subsequent packets and client operating sniffing and attack.

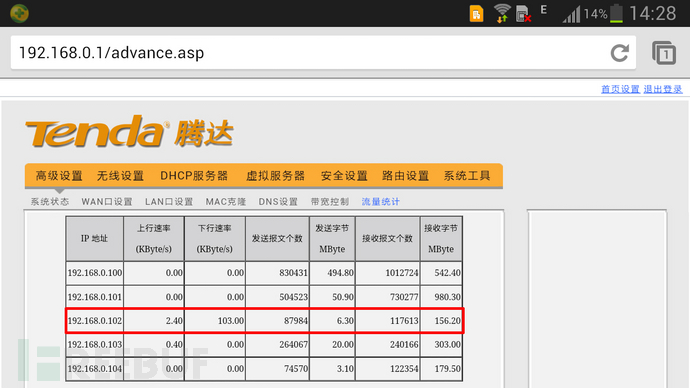

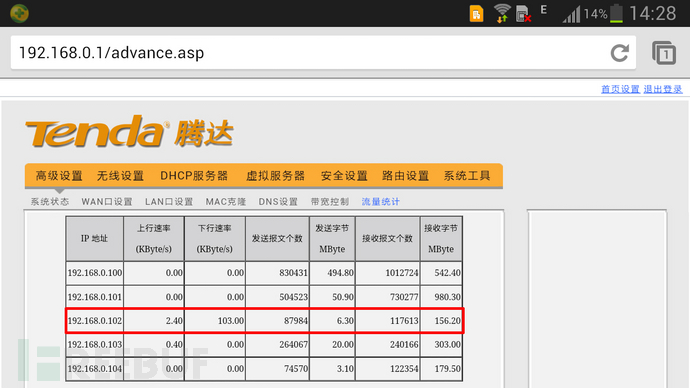

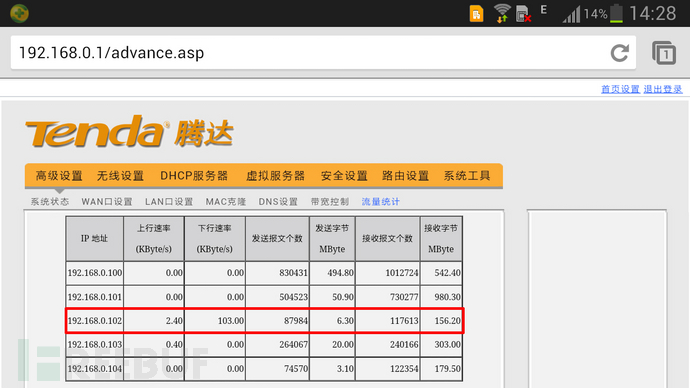

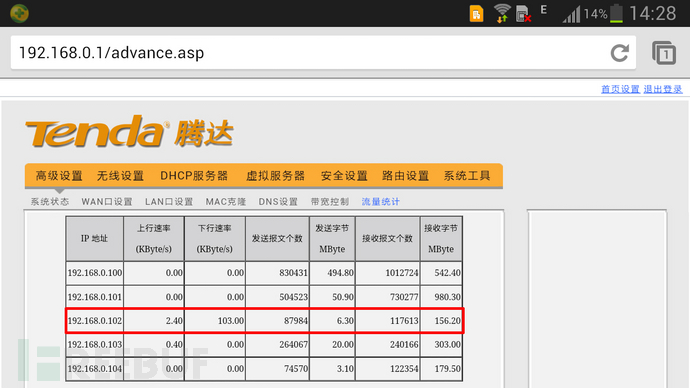

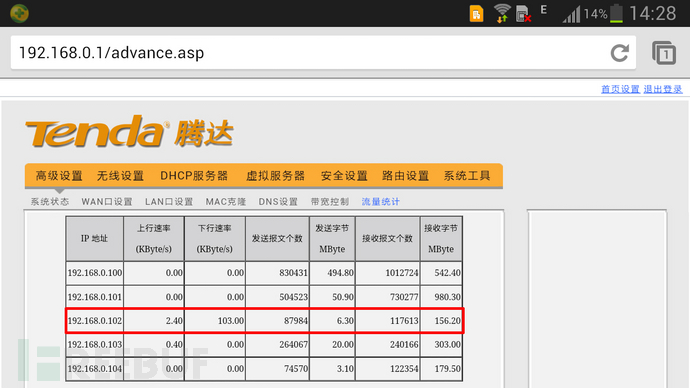

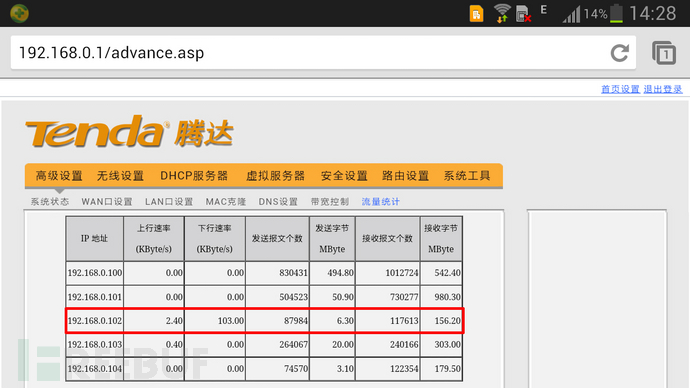

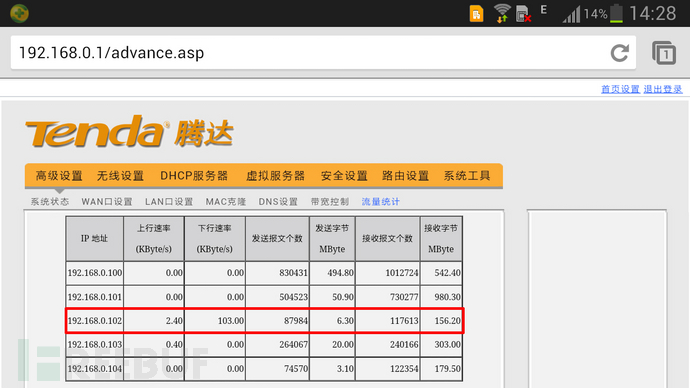

So why say that it is important? First, after obtaining routing management interface, you can easily see that after the router boot, each one had ever networking equipment, as well as real-time network speed of these devices, which for further attacks can provide some very important information. Secondly, the client's real-time traffic monitoring and other data in the router management interface, such as being attacked for a white person, it is completely unable to feel it. And if the direct action taken by sniffing or hijacking, the attacker will notice significantly slower speeds. So after the fall of the router, to black, it is more conducive to the next step.

Router management interface can reflect the real-time network speed for each device:

In addition, after obtaining router management authority, want to make DNS hijacking becomes very easy:

[Prevention Weapon]

1 source from prevention to start, do not buy a router with known vulnerabilities.

2 The router's firmware to the latest version, try to fix known vulnerabilities.

Modify the admin password of the router, and do the same, and Wi-Fi passwords, we recommend also using eight or more, containing both uppercase and lowercase letters and numbers symbol of high-strength passwords, such as pU $ oT8 * 3. If you can modify the user name and the address of the router's management interface landed recommended be modified foolproof.

The third step is carried out with a simple sniff session hijacking

[Process] attack As a "pursuit" of hackers, how could black hand on the land at this time it? Like many "rookie hackers" like white black want to dig out more secrets.

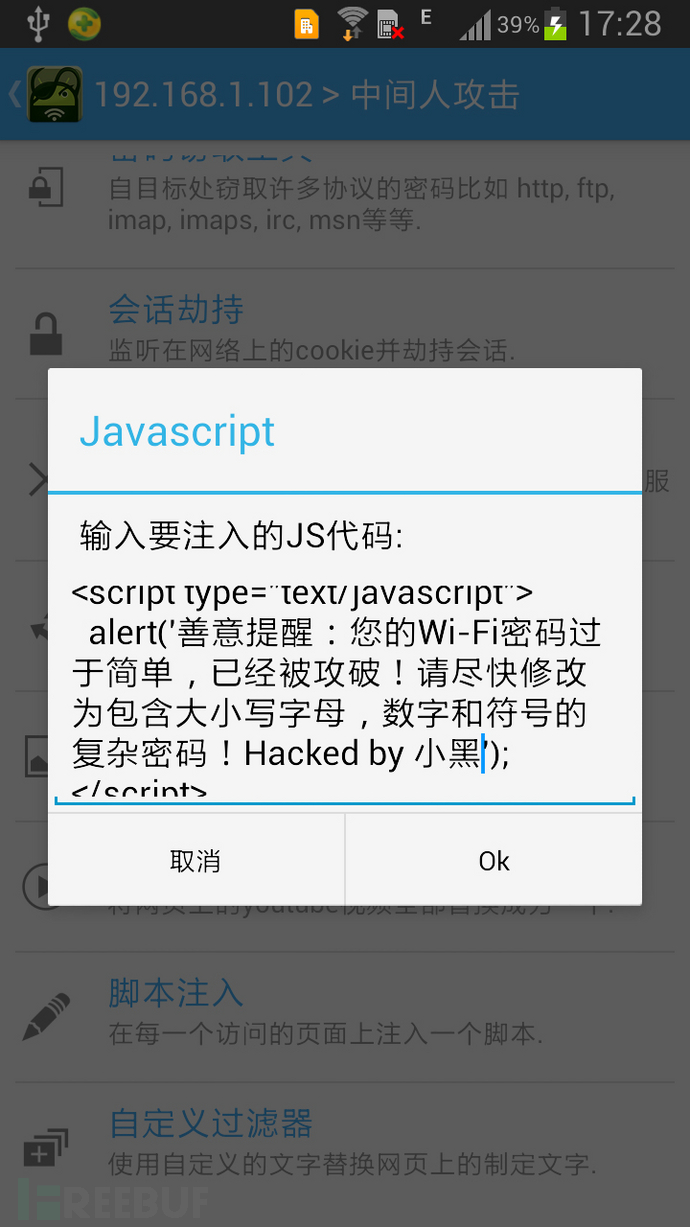

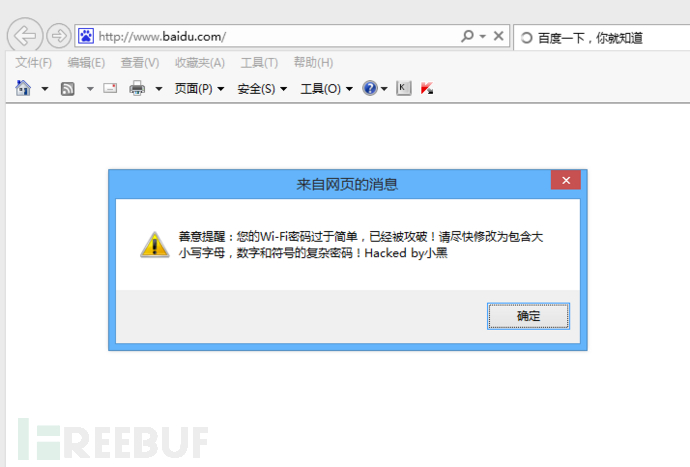

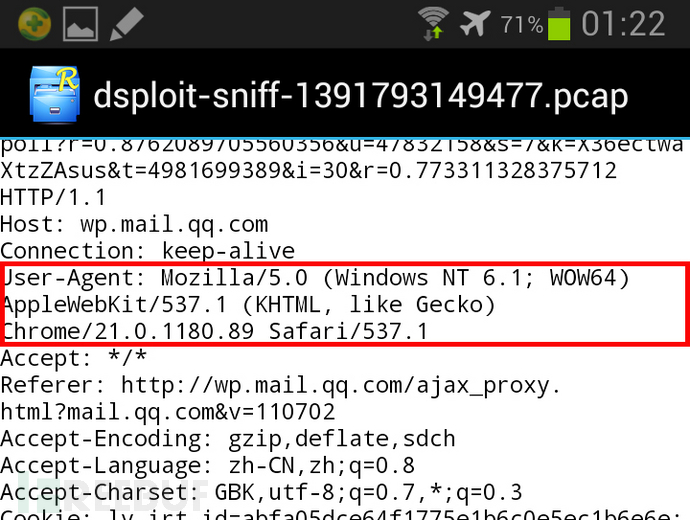

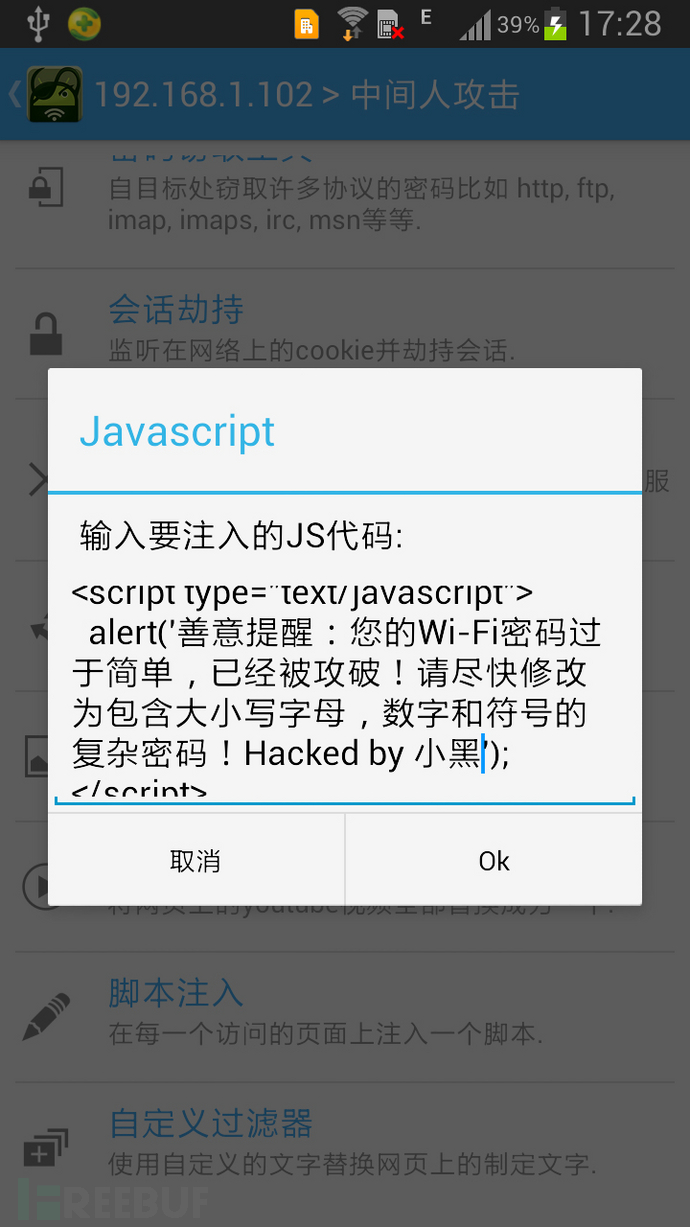

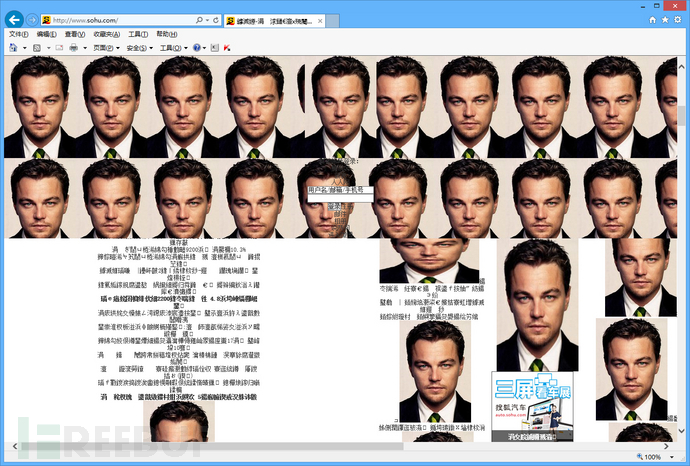

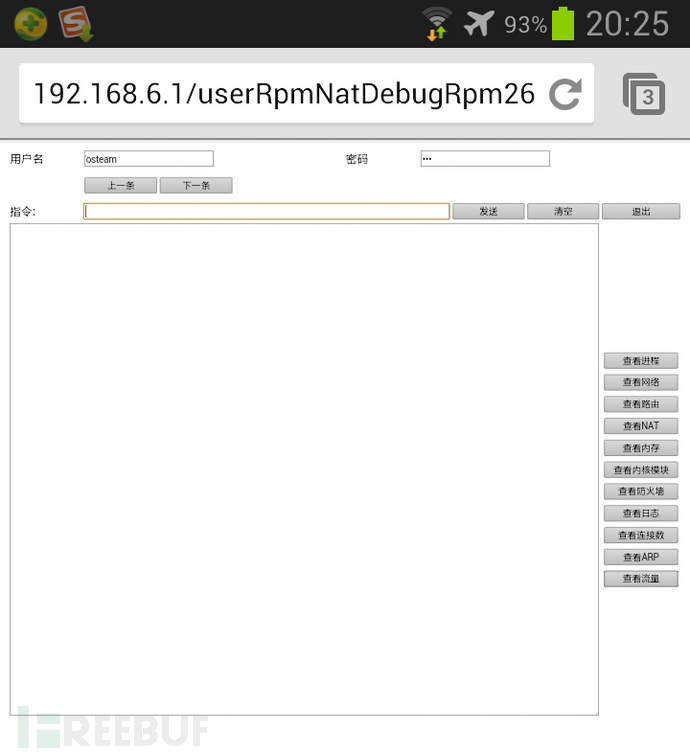

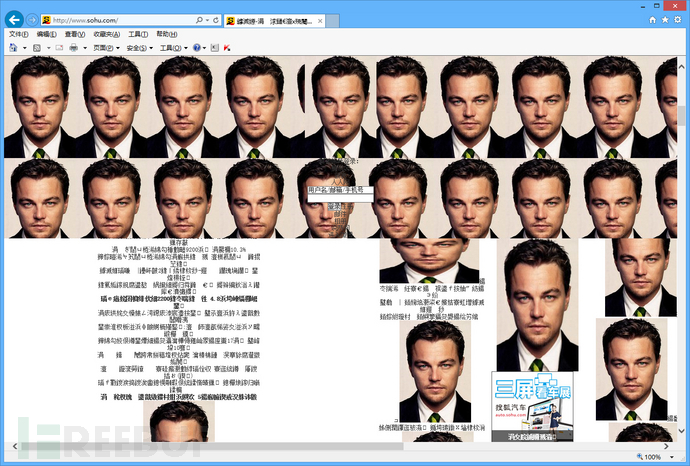

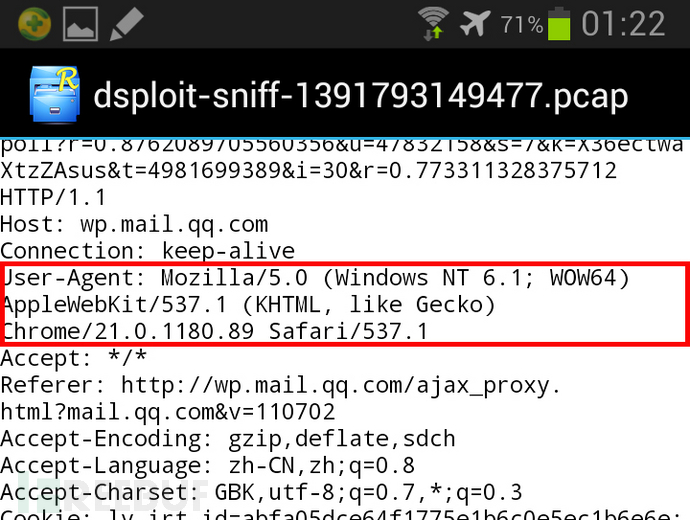

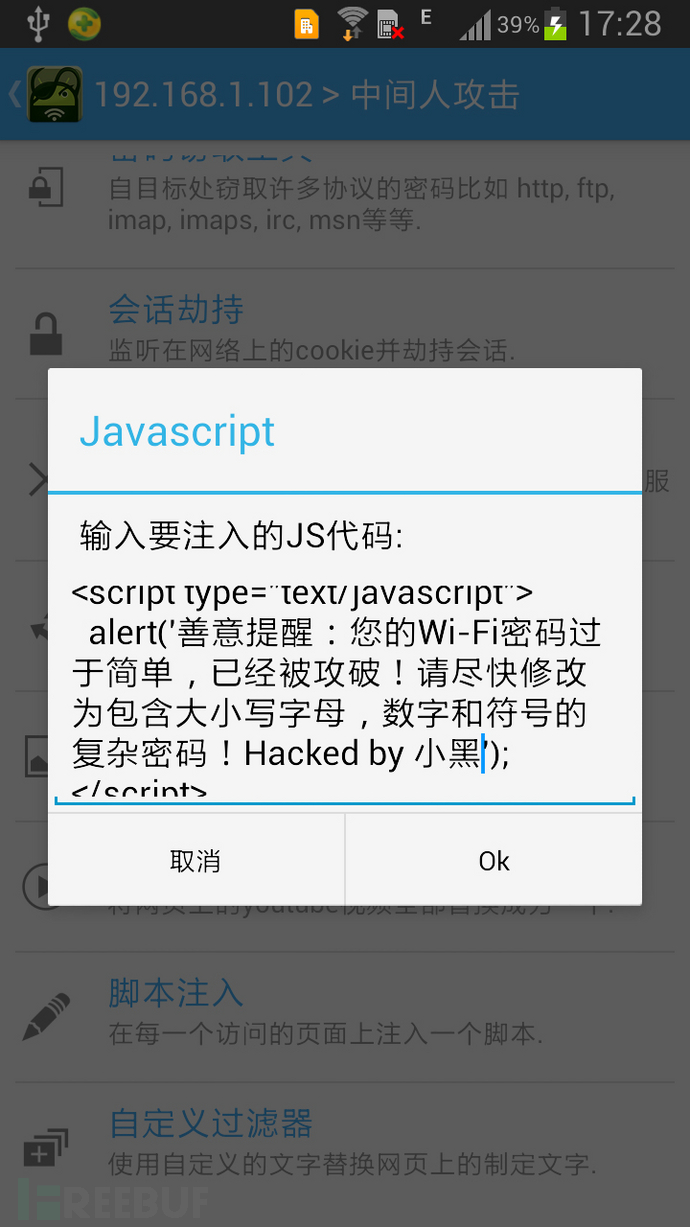

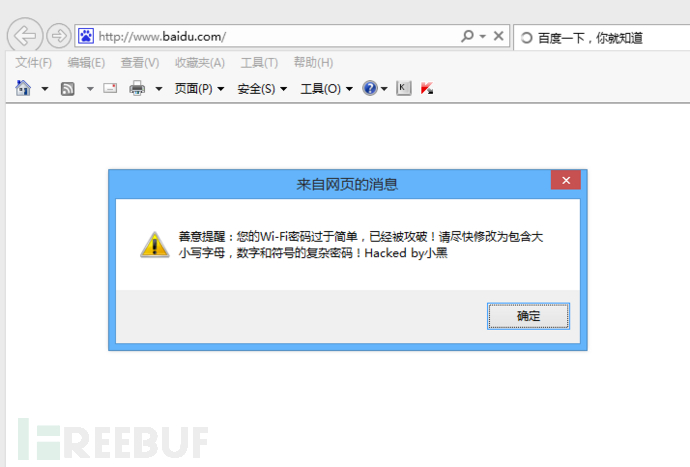

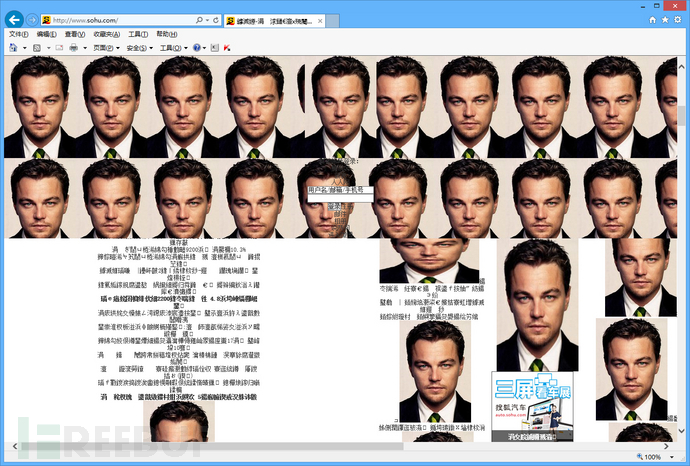

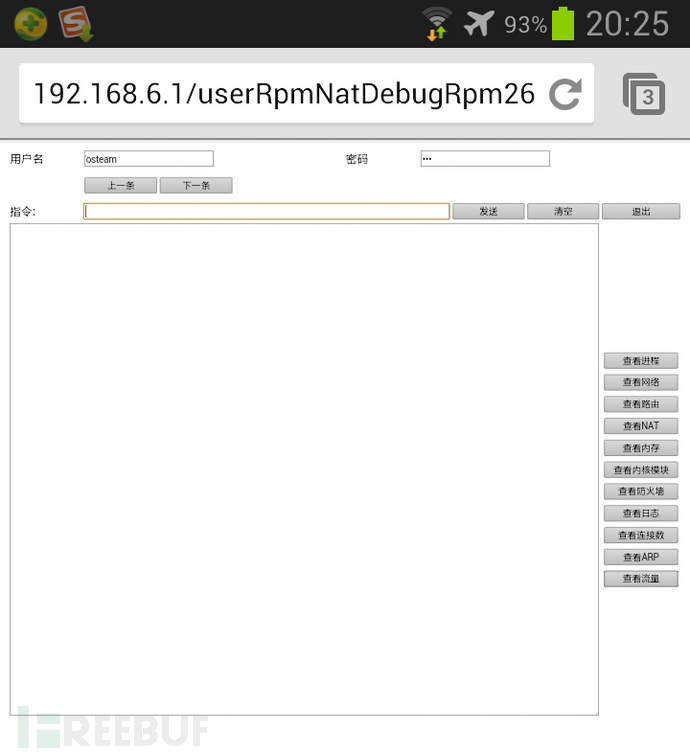

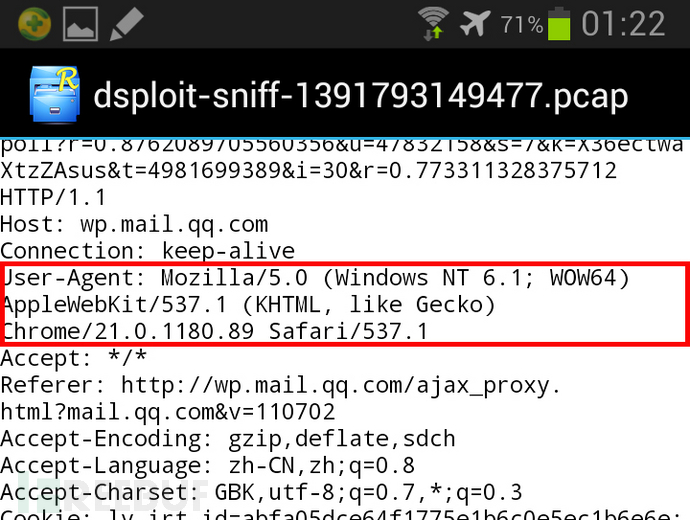

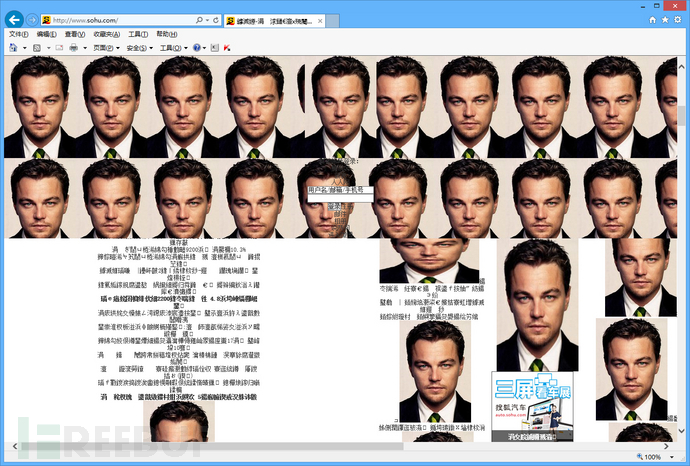

At this time, he used a powerful network penetration Software: dSploit. network penetration tools dSploit is a function based on the Android system is very comprehensive powerful network security can be provided to staff security checks network. The main use of black where "simple sniff" "session hijacking" "script injection" of these three functions.

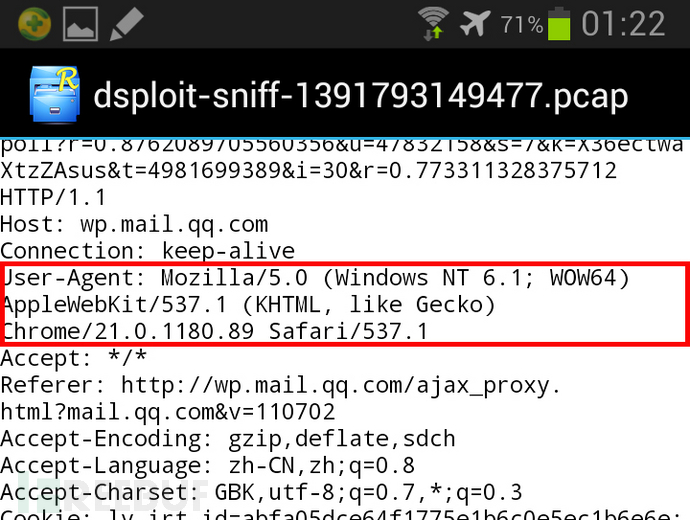

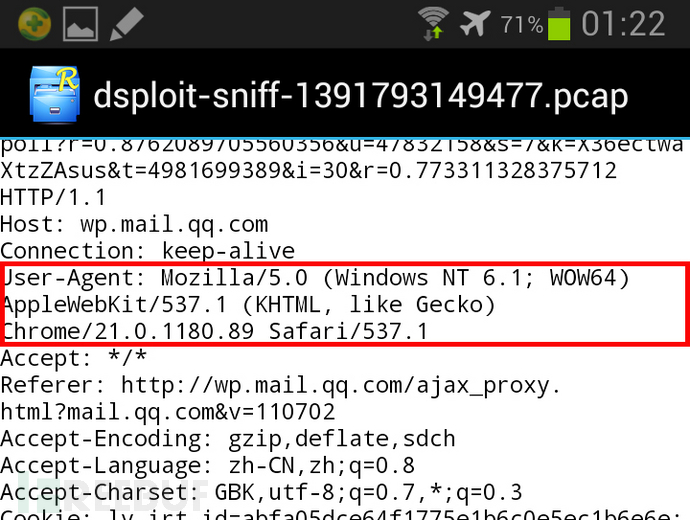

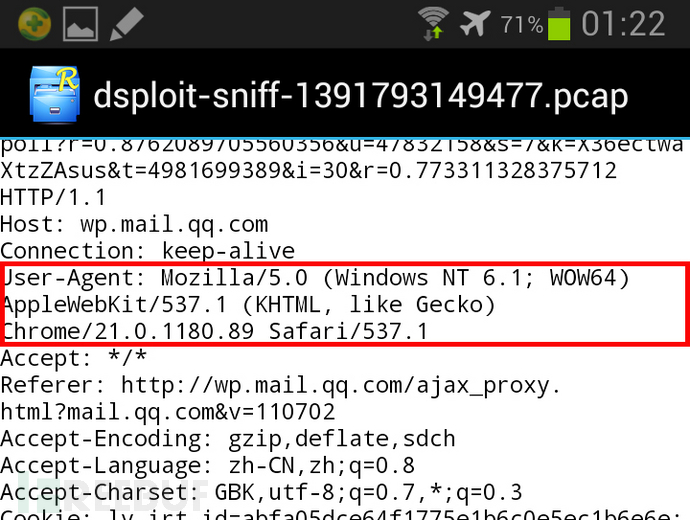

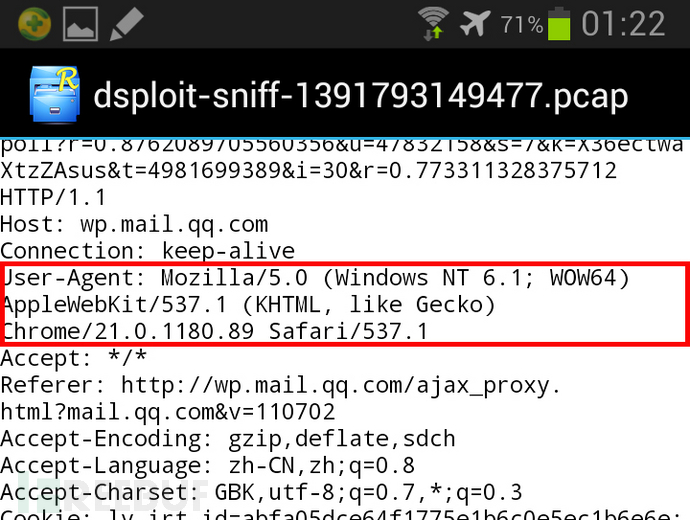

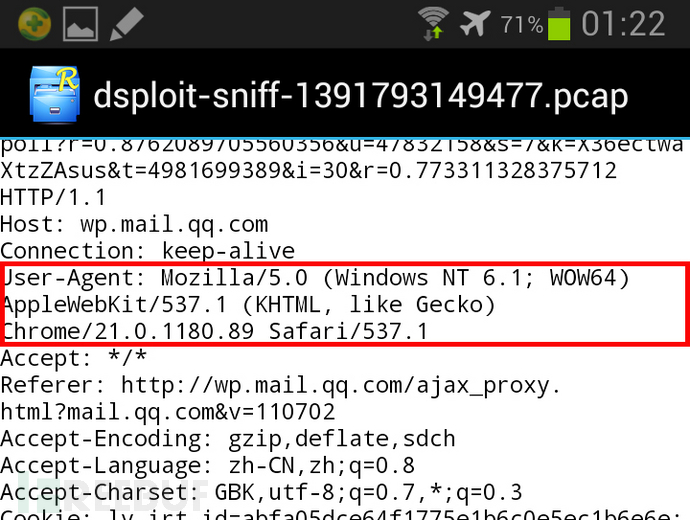

The so-called "simple sniff" means dSploit this software can sniff the equipment being monitored all incoming and outgoing network packets and packets stored in pcap format to Android phone. Thus, the follow-up just use a text editor to view these pcap files, you can get the relevant information.

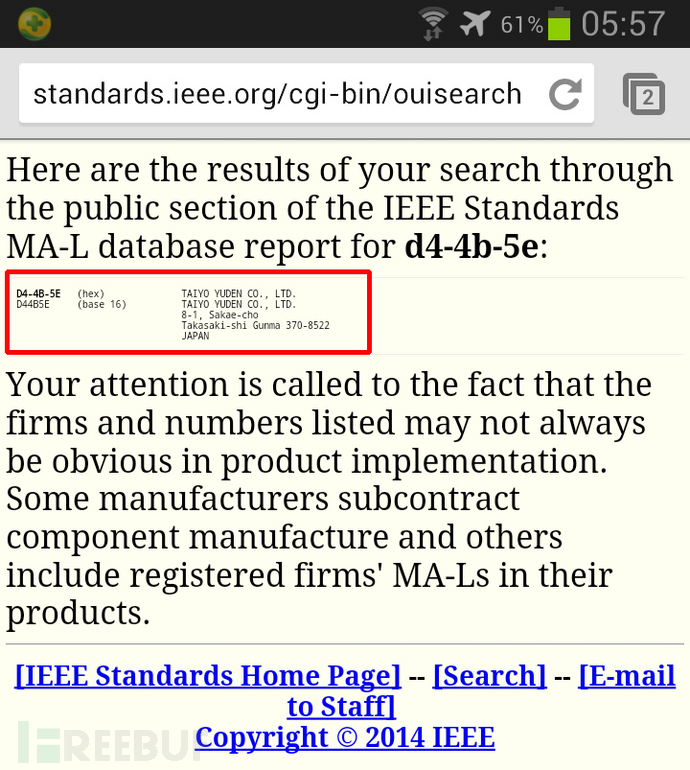

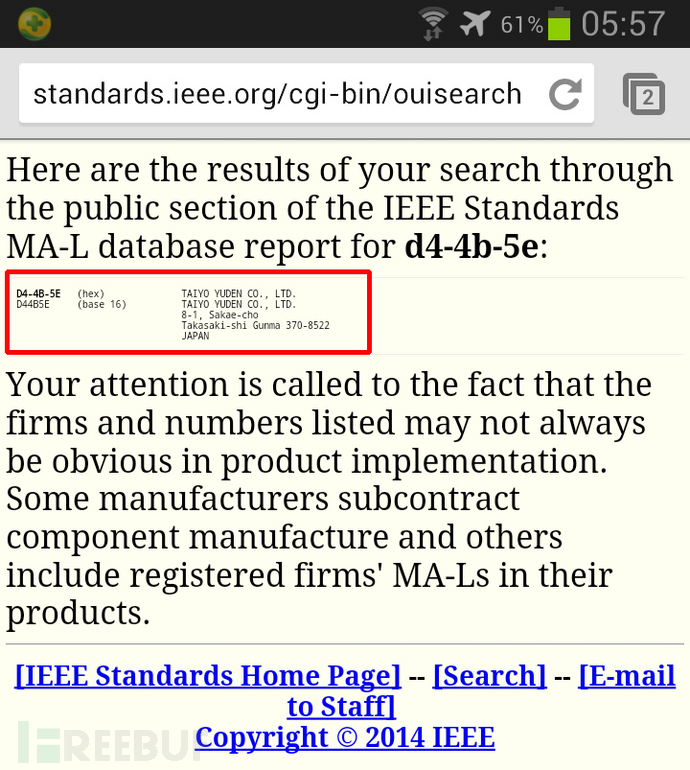

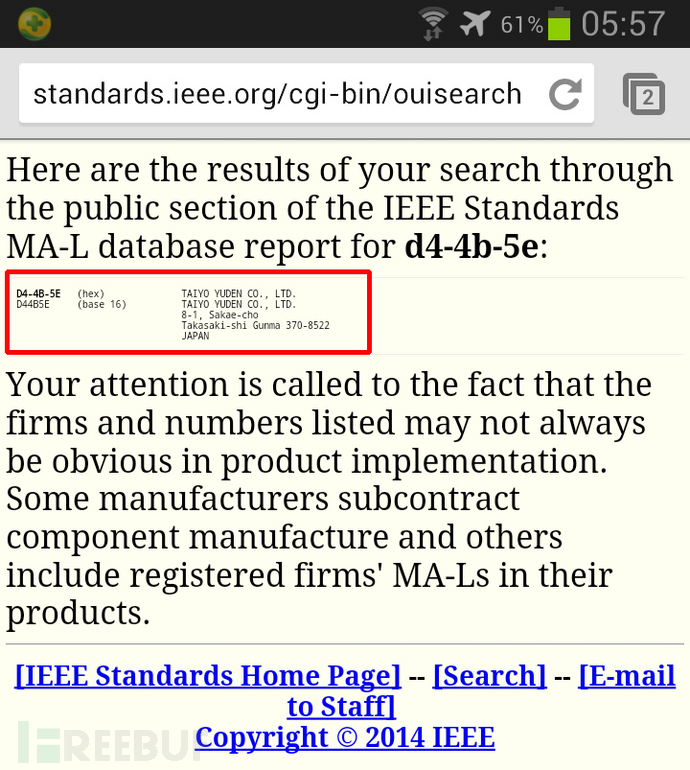

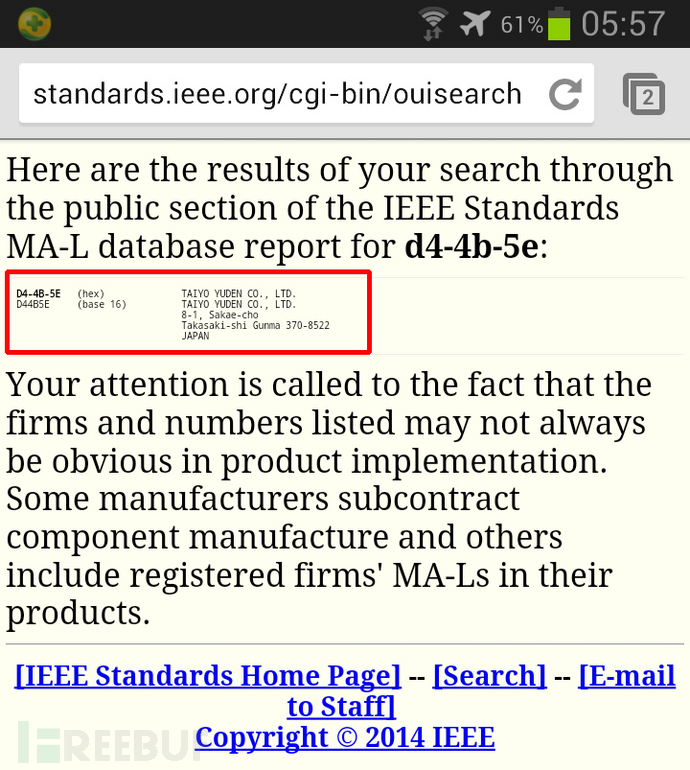

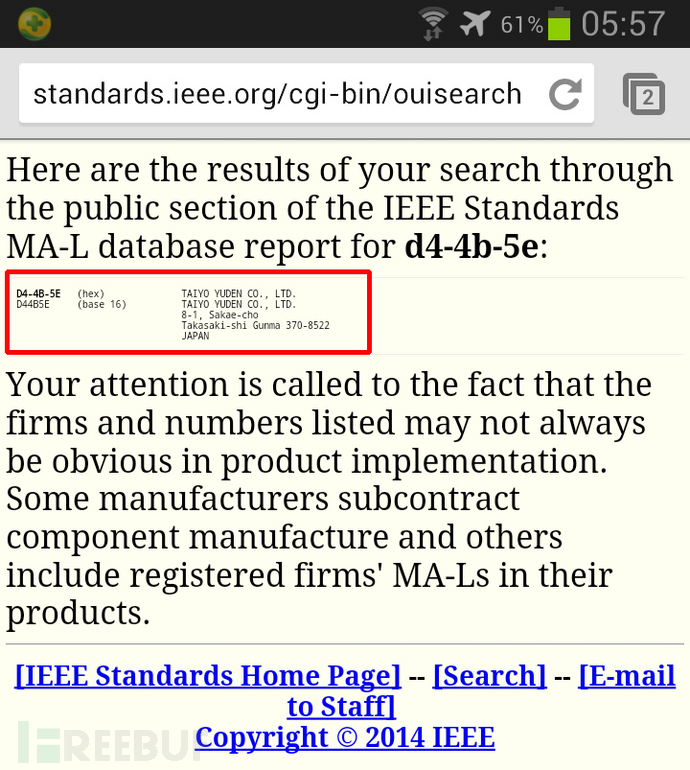

For example, the above figure, the black for the invasion of Android phones, IP address is 192.168.0.103. MAC address of the top three are: 90: 18: 7C.

IP address is 192.168.0.100 equipment is the white iPhone5, system version number iOS 7.0.6.

After on desktop "Easy sniffing" black easily got the white No. QQ:

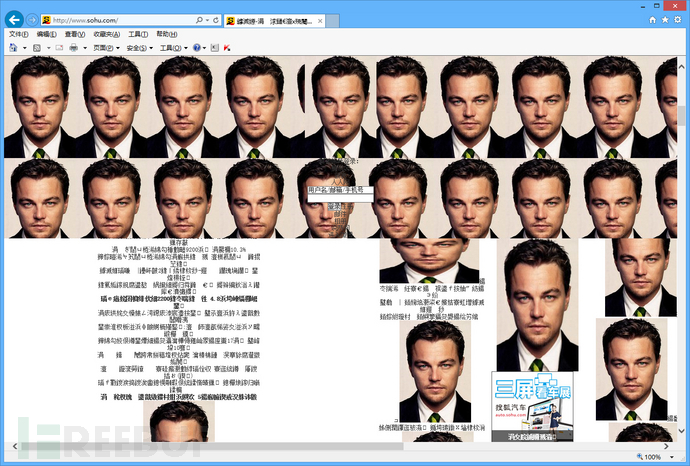

After several days of observation, black white will first find the day's mail processing on the desktop at home, so he tries to use the dSploit another unusually strong functional modules: session hijacking. For white mailboxes were hijacked:

By the same token, White landed microblogging, everyone, Taobao and other accounts are also all be hijacked by hijacking the account can see many things that can not see the surface.

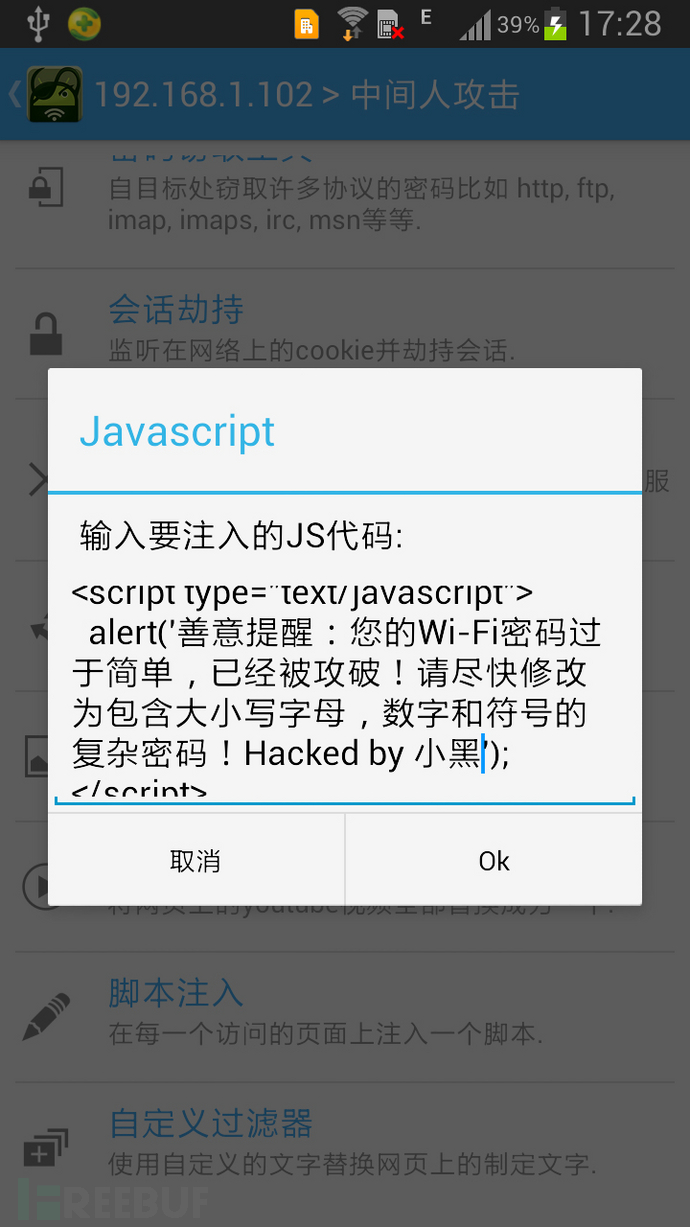

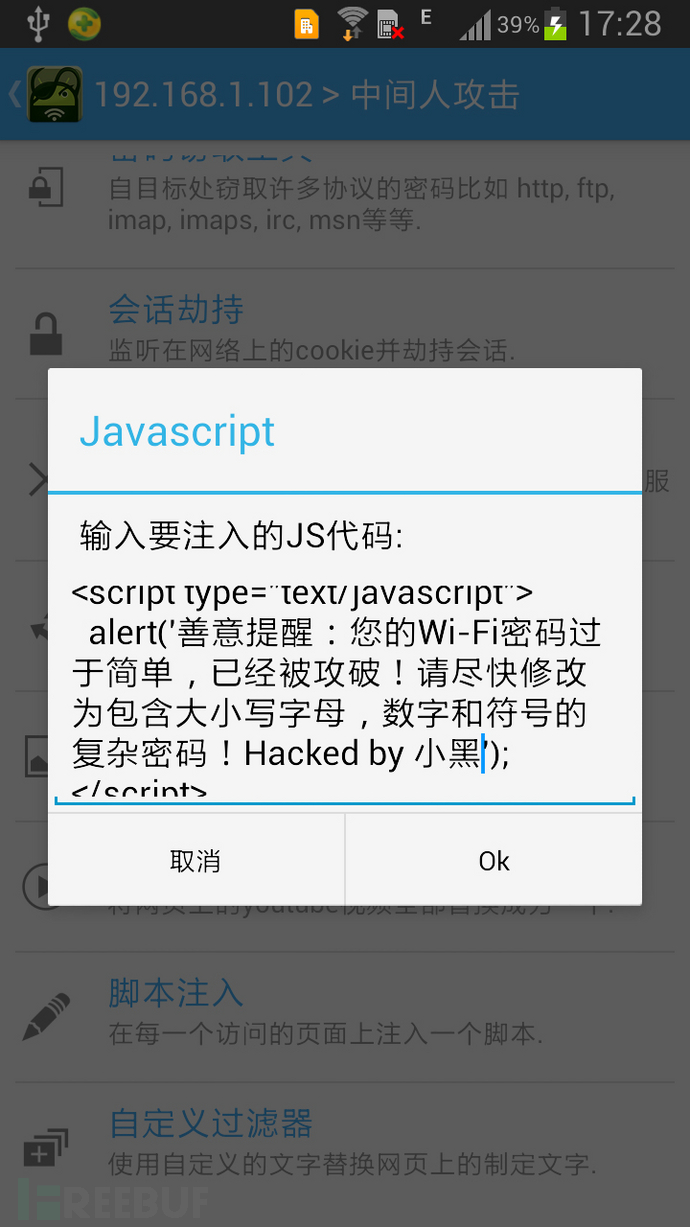

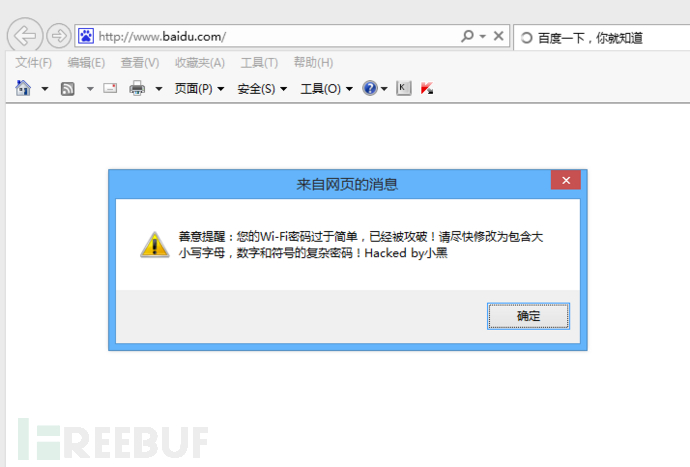

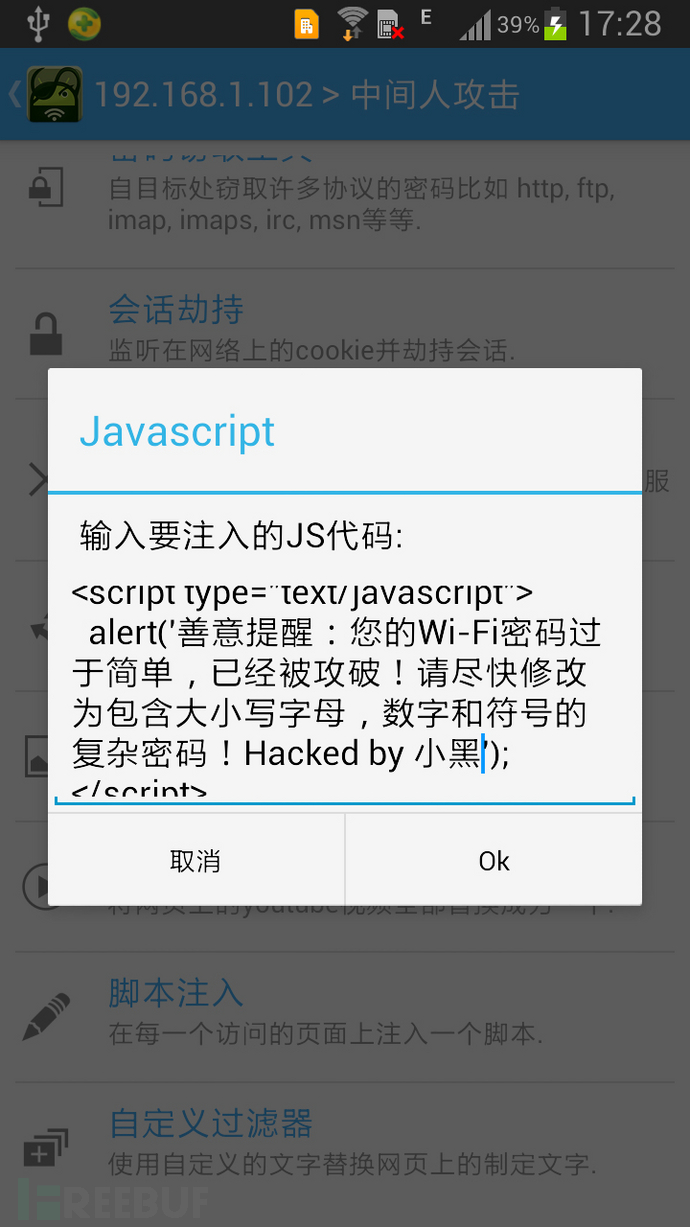

If you want to further attacks, can be implanted in a black horse in white computer, keyboard recording, you can easily get a lot of white and even online banking account and password information. However, this time the black unusually calm, he knew his target has been reached, it was decided to quit, and decided to adopt a good reminder, we recommend white modify Wi-Fi passwords, mobile penetration to the attack, draw a perfect end.

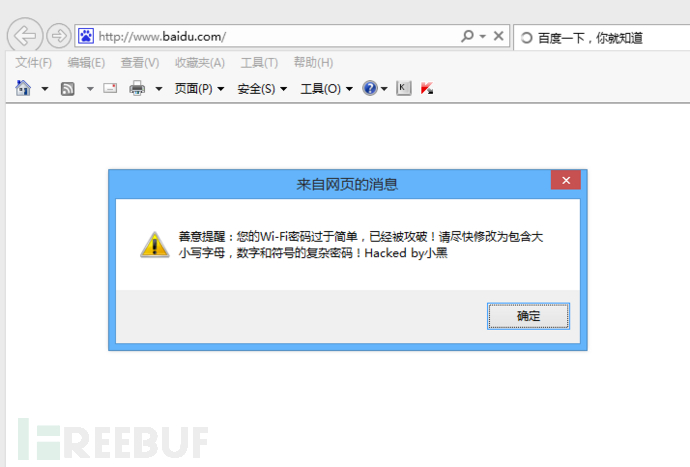

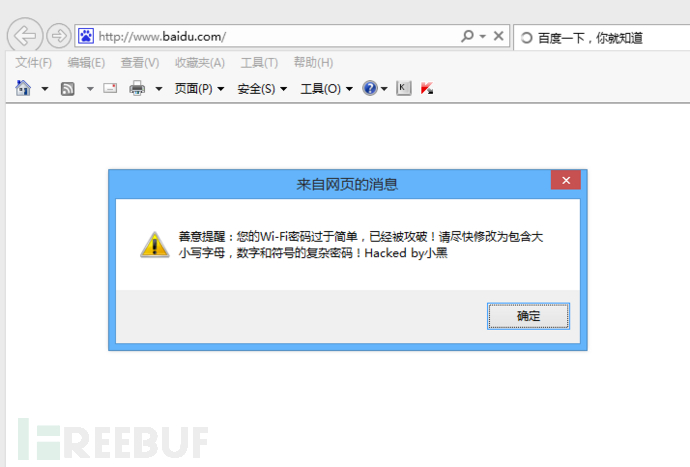

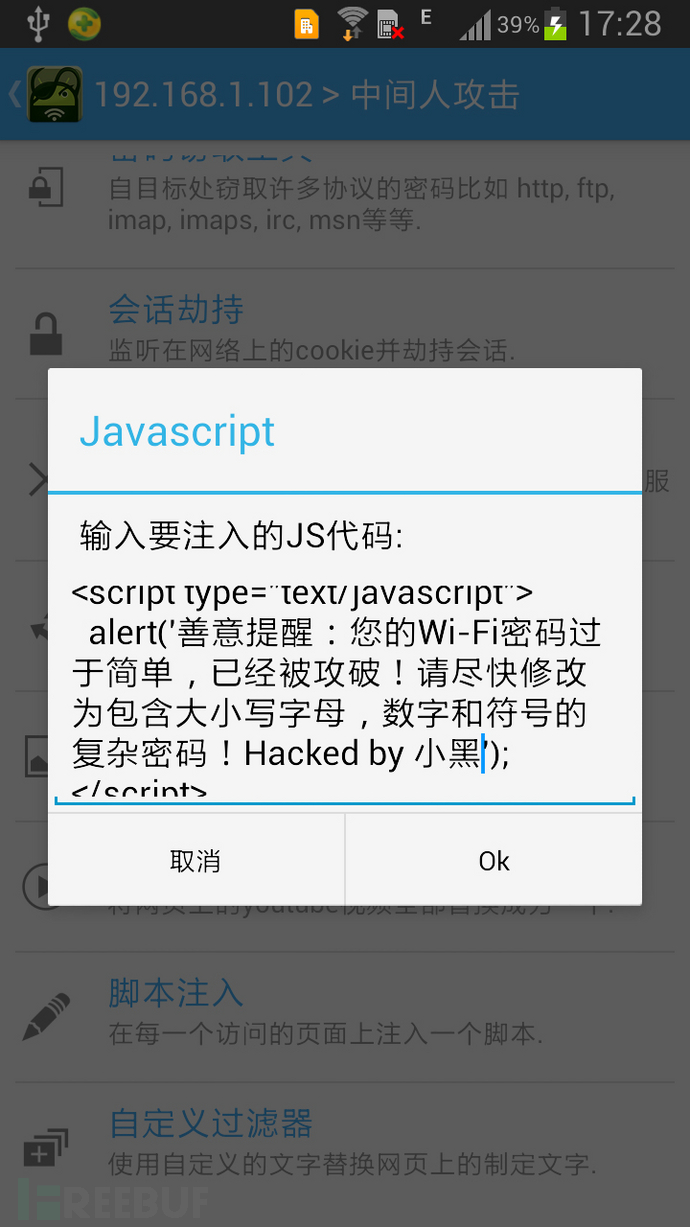

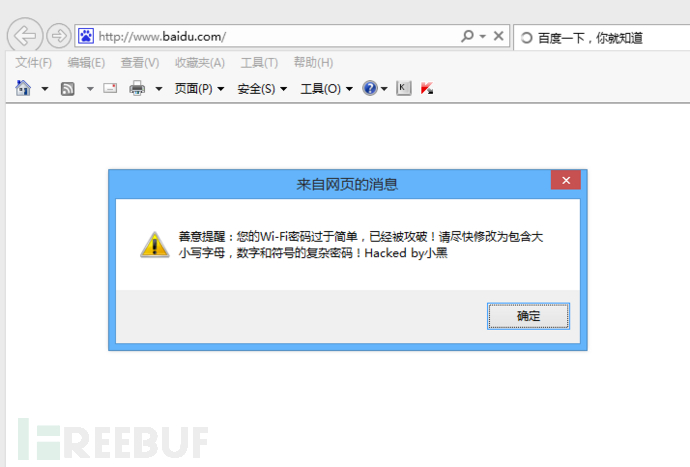

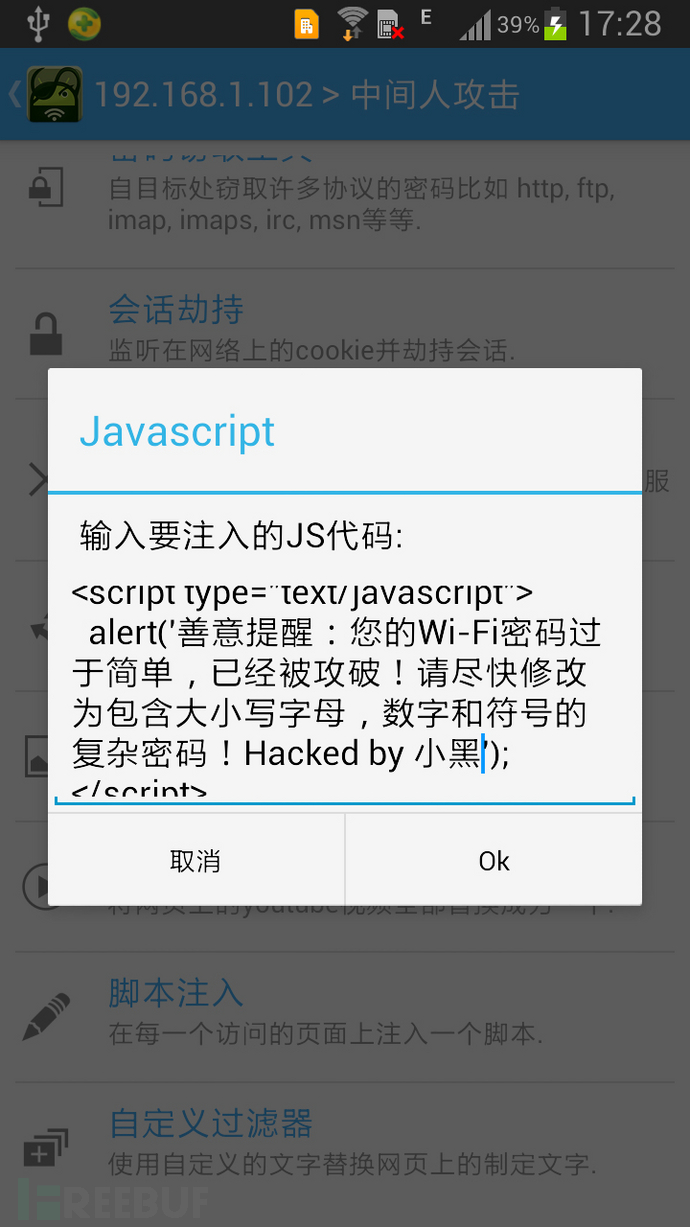

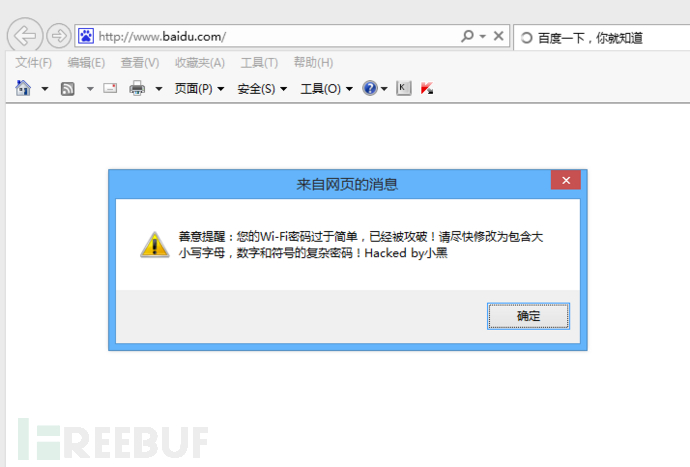

This is done by dSploit the "script injection" function to achieve: the black section of the pre-edited text, in the form of Java script, pushed to the white desktop computer:

[Prevention Weapon]

1, try not to their own devices to connect into a public Wi-Fi. Even if connected to a public Wi-Fi, do not use related to personal privacy applications, such as mail, micro letters, microblogging, Taobao. It is worth noting that a series of operations are black on one root Android phones had done, imagine, if only with a black phone into Starbucks to operate, then the data segment with transceivers for small Black is a panoramic view of.

2, do not think that anti-virus software or personal firewalls can prevent hijacking. Hijacking is based on cookies, even when landing

After a secondary verification (such as Sina Weibo micro shield dynamic password), you can still hijacked.

3, once felt the network was slow, it is likely to be suffered session hijacking. At this point it should withdraw immediately canceled the account, clear cookies, and modify the Wi-Fi password immediately.

4, private letter mail and other social applications Do not retained important information, should be promptly removed, and backed up to a credible position.

5, the binding between the social applications and the phone not too concentrated. At the same time as non-essential, avatars can also consider not using my head.

6, in order to further ensure the security, you can choose to use an encrypted network, such as support for "HTTPS" website. In addition, if conditions allow, consider using VPN with dynamic password authentication, or encrypt files for transfer.

=================================================================

http://www.freebuf.com/articles/wireless/41879.html

一次Wi-Fi入侵实录

lanwellon @ 无线安全 2014-08-28 近期,Wi-Fi相关的安全话题充斥着电视新闻的大屏幕,先是曝出了路由器劫持的消息,而后又有报道提到黑客可以控制在同一个Wi-Fi下的其他电脑,所以公共Wi-Fi并不安全。紧接着是家用监控摄像头被劫持,用户的大量隐私被曝光。

近期,Wi-Fi相关的安全话题充斥着电视新闻的大屏幕,先是曝出了路由器劫持的消息,而后又有报道提到黑客可以控制在同一个Wi-Fi下的其他电脑,所以公共Wi-Fi并不安全。紧接着是家用监控摄像头被劫持,用户的大量隐私被曝光。这些报道的话题五花八门,而节目中给出的防范措施也较为杂乱,缺乏条理与说明。由于相关的信息量非常大,普通用户很难在短时间内弄清原委,对于其中 提到的一些防范措施也难以甄别取舍。甚至因为报道的时间限制或操作说明的复杂度,电视新闻中并没有提到一些非常有效的防范措施,十分可惜。

笔者希望能够通过本文,以一个作者搭建的Wi-Fi入侵实例,来分层次梳理说明Wi-Fi入侵的先后顺序和层级,从而引出各类防护的手段的运作方式。使得大家可以选择最行之有效的入侵防范手段,做到事半功倍。其实,只要对家用Wi-Fi设置得当,就可以封死黑客的入侵的通道,保证安全的上网环境。

声明:这是一虚构的故事,因此对图片均进行了模糊化处理。

故事的主人公小黑是一名从事IT相关工作的技术宅男。五一长假来临,宅在家中的他相当无聊,打开手机上的Wi-Fi模块,发现附近有将近10个无线 连接点,有几个信号强度还相当不错。心想何不尝试看看能否攻破邻居家的网络呢?说干就干,他决定利用自己的知识储备进行一番尝试,于是故事就这样开始了。

第一步 攻破Wi-Fi连接密码,实现蹭网

【攻击过程】小黑用自己运行Android系统的手机,搜索了附近广播了SSID的Wi-Fi连接点,计划选取了一个合适的攻击目标。通过一款Wi-Fi信号分 析软件,他发现邻居小白家的Tenda_XXXXX无线连接是一个理想的攻击对象:这个Wi-Fi连接的信号非常好,而且常年处于开机状态,显然是最优选 之一。

小黑这次遇到的SSID是Tenda_XXXXX的Wi-Fi就是采用比较难以破解的WPA加密,虽然相比WEP,破解难度高了不少,但是小黑并没有彻底绝望,因为对于 WPA加密方式的Wi-Fi连接,破解的成功率取决于密码的复杂度与黑客手中的字典大小。

其实,原本小黑还准备了一台笔记本电脑,安装了Ubuntu系统和Minidwep-gtk和aircrack-ng等软件。这台才是破解Wi- Fi密码的“重型装备”。使用这个软件,可以不间断地发起连接申请,尝试不同的密码组合。由于这次小白设置的密码过于简单,都没有轮到它出场的机会。

1、强大的密码是Wi-Fi安全最重要的基石

所谓强密码,是指同时包含了大小写字母、数字和符号的8位数以上复杂密码,如Gt/eB7@2。只要对Wi-Fi采用WPA/WPA2加密,并且设置强密码,就几乎不可能被攻破。

密码是黑客攻防中很重要的一环。相关的原理较为复杂,涉及高深的数学知识,甚至有专门研究加密解密的学科。不过,生活中其实存在不少简单的实例,比 如常用的U盾,就是基于RSA加密算法。其原理是基于两个大素数相乘生成的动态密钥,而即使以当今最先进的计算机来分解出这两个素数,也需要相当长的时 间。要知道,U盾上动态密钥的更新速度一般是1分钟。想在短短的1分钟内将这个大素数的乘机分解开来是不可能的,因此这个加密方法相对是非常安全的。

Wi-Fi加密的原理与U盾非常类似。前面提到过,WPA也是采用动态加密传输的,因此如同RSA算法,只能采用枚举法来进行暴力破解。但是只要密 码的强度能够保证,暴力破解需要花费相当长的时间。即使以Minidwep来破解,一个密码一般至少需要使用3秒钟来尝试,如果是一个同时包含了大小写字 母,数字和符号的8位的强密码,理论上需要破解的时间大约是5亿年,可见其强度已经足够。如果个人用户每隔几个月更改一次密码,那想要破解这个Wi-Fi 密码就有如大海捞针了。对于这样拥有良好安全习惯的用户,往往不会成为黑客的目标。

2、隐藏SSID

隐藏SSID就是指在路由器管理界面进行相关的设置,使得无线网络的SSID不再广播出来,成为一个“隐形网络”,这样同样可以大大降低被黑客攻击的概率。

目前主流的系统,包含Windows XP / Vista / 7 / 8,还有Mac OS,各个发行版的Linux系统,如Ubuntu,Redhat。主流的智能手机操作系统,如iOS,Android,Windows Phone都对隐藏SSID的Wi-Fi网络连接提供了很好的支持,只需要第一次连接网络时手工添加网络的SSID,后续系统便能自动记住这个无线网络连 接的相关信息,进行自动连接。

3、MAC绑定

MAC绑定是指在路由器中进行相关的设置,开启MAC地址黑名单或白名单功能。当然,此处更建议使用的是白名单的方式。用户只需将需要连接到网络的设备的物理地址(MAC Address)添加到白名单列表中,那么只有这些添加过的设备可以连接到这个无线网络。

如同隐藏SSID的方法一样,MAC绑定同样可以大大增加黑客破解网络的困难度,额外增加的操作复杂度会让大部分黑客知难而退。

4、关闭无线路由器的QSS、WDS功能

QSS/WDS功能会大大降低无线路由器的安全性,因此如非必须,应将这两个功能关闭。

注意:第2条和第3条防护措施建议同时使用,可以大大强化Wi-Fi的安全性。但是非常偶发的情况是,对于一些设备,例如在一些Linux发行版 中,某些无线网卡的驱动对于隐藏SSID的网络的支持并不完善,可能造成无法连接到无线网络。也发现过一些基于ARM平台的电视盒子的自带系统对于MAC 绑定的支持不完善,会造成打开MAC白名单功能后无法连接。此时,用户考虑自身使用的便利性,可以只选择其中一种,或者不得已的情况下也可以只采用第1条 防护措施。毕竟一个强大的密码才是重中之重,第2条和第3条措施只不过是进一步加强防护的辅助措施而已。

第二步 获取路由器管理权

【攻击过程】实现“蹭网”的初级目标后,小黑并没有就此罢手,而是尝试进行进一步的深入攻击:攻陷路由器,获得路由器的管理权。

他首先尝试通过浏览器,进入了小白使用的腾达路由器的后台管理界面地址:192.168.0.1。

进入路由器管理界面后,小白使用的电信上网账号和口令瞬间暴露在小黑的面前:

其实,从攻击的角度来说,第二步攻陷路由器并不是必须的,但却也是非常重要的一步。

为何说不必须呢?因为即使没有拿到路由器的管理权限,仍然不妨碍后续对路由器和客户端的封包进行嗅探和攻击的操作。

那为何说很重要呢?首先,获得路由管理界面之后,可以非常方便地看到路由器开机之后,每一个曾经联网过的设备,以及这些设备的实时网速,这对于进一 步的攻击能够提供一些非常重要的信息。其次,在路由器管理界面中监控客户端的实时流量等数据,对于小白等被攻击者来说,是完全无法感觉到。而如果直接采取 嗅探或劫持的操作,被攻击者会察觉到网速明显变慢。因此攻陷路由器后,对小黑来说,更有利于下一步的操作。

路由器管理界面中可以反映每个设备的实时网速:

另外,在获得路由器管理权限之后,想要进行DNS劫持就变得非常容易了:

【防范支招】

1.从防范的源头下手,不要购买存在已知漏洞的路由器。

2.将路由器的固件更新到最新版本,尽量修复已知的漏洞。

3.修改路由器的后台管理密码,并且不要和Wi-Fi密码相同,建议同样使用8位以上,同时含大小写字母和数字符号的高强度密码,如pU$oT8*3。如果可以修改用户名和路由器的管理界面登陆地址,建议一并修改,做到万无一失。

第三步 进行简易嗅探与会话劫持

【攻击过程】作为一个“有追求”的黑客,小黑又岂会在此时就收手呢?如同很多“菜鸟黑客”一样,小黑想要挖掘出小白更多的秘密。

这时,他使用了一款强大的网络渗透软件:dSploit。dSploit是一款基于Android系统的功能十分全面强大的网络渗透工具,可以提供给网络安全工作人员检查网络的安全性。小黑这次主要使用了其中的“简易嗅探”“会话劫持”“脚本注入”这三个功能。

所谓“简易嗅探”,就是指dSploit这个软件可以嗅探到被监控的设备收到和发出的所有网络封包,并将封包以pcap格式保存到Android手机中。这样,后续只需要用文本编辑器查看这些pcap文件,就能得到相关的信息。

比如上图中,小黑用于入侵的安卓手机,IP地址为192.168.0.103。MAC地址前三位是:90:18:7C。

IP地址为192.168.0.100的设备是小白的iPhone5,系统版本号iOS 7.0.6。

确定设备之后,就可以依据路由器管理界面上的实时流量数据,对当时正在进行通讯的设备进行目的明确的“简易嗅探”操作了。

经过对台式电脑的“简易嗅探”,小黑很轻松地得到了小白的QQ号:

经过几天的观察,小黑发现小白会在回家后先在台式机上处理当天的邮件,于是他尝试使用了dSploit另一个异常强大的功能模块:会话劫持。对小白的邮箱进行了劫持:

同样的道理,小白登陆过的微博、人人、淘宝等帐号也都全部可以劫持,通过劫持后的帐号又能看到许多表面看不到的东西。

如果要进一步攻击,小黑完全可以在小白电脑中再植入一个木马,通过键盘记录,可以很轻松地得到小白的很多账号密码甚至网银信息。不过,此时的小黑异 常冷静,他知道自己的攻击目标已经达成,因此决定金盆洗手,并且决定通过一个善意的提醒,建议小白修改Wi-Fi密码,给这次渗透攻击的行动,划上一个完 美的句号。

这是通过dSploit的 “脚本注入”功能来实现的:小黑将事先编辑好的一段文字,通过Java脚本的形式,推送到小白的台式电脑上:

【防范支招】

1、尽量不要将自己的设备连接进公共的Wi-Fi。即使连入公共Wi-Fi,不要使用涉及到个人隐私的应用,如邮箱,微信,微博,淘宝等。值得注意 的是,小黑的一系列操作都是在一台root过的Android手机上完成的,试想,如果小黑带着这只手机进入星巴克进行操作,那么同网段的收发的数据对于 小黑来说是尽收眼底的。

2、不要以为杀毒软件或个人防火墙能够阻止被劫持。劫持是基于cookies,即使是登陆时

经过了二次验证(例如新浪微博的微盾动态密码),仍然可以劫持。

3、一旦感觉到网络明显变慢,就很有可能是遭遇了会话劫持。此时应该马上注销退出账号,清除cookies,并立即修改Wi-Fi密码。

4、邮箱和其他社交应用的私信中不要留存重要的信息,应及时删除,并备份到可信的位置。

5、社交应用与手机之间绑定不要过于集中。同时如非必要,头像也可以考虑不要使用本人头像。

6、为进一步保证安全性,可以选择使用加密的网络,比如支持“HTTPS”的网站。另外,如果条件允许,可以考虑使用带动态密码验证的VPN,或对传输的文件进行加密。

================================================================

http://www.freebuf.com/articles/wireless/41879.html

Wi-Fi 인터넷 침입 기록

lanwellon @ 무선 보안 3만3백99명 총보고 2014년 최

근 대형 화면 텔레비전 뉴스로 가득 와이파이 보안 관련 주제는 첫째 라우터 납치 메시지를 노출하고이 보고서는 해커가 동일한

Wi-Fi 인터넷에서 다른 컴퓨터를 제어 할 수 있음을 언급, 그래서 대중 완벽한 부 인터넷은 보안 상 안전하지 않을 수

있습니다. 집에 감시 카메라가 공중 납치에 이어, 사용자의 개인 정보가 많이 노출되어있다.

최

근 대형 화면 텔레비전 뉴스로 가득 와이파이 보안 관련 주제는 첫째 라우터 납치 메시지를 노출하고이 보고서는 해커가 동일한

Wi-Fi 인터넷에서 다른 컴퓨터를 제어 할 수 있음을 언급, 그래서 대중 완벽한 부 인터넷은 보안 상 안전하지 않을 수

있습니다. 집에 감시 카메라가 공중 납치에 이어, 사용자의 개인 정보가 많이 노출되어있다. 프로그램에 주어진 이러한 변화보고하지만주의의 주제는 더 복잡 무질서와 지침이다. 인해 일반 사용자에 관한 정보를 매우 큰 양이라 어떤 예방 조치를 위해 내부에 절충을 식별하기 어렵고, 단시간에 모든 이야기를 이해하는 것은 곤란하다. 심지어보고 시간 제약이나 운영 지침의 복잡도, TV 뉴스는 매우 효과적인 예방 조치, 큰 연민을 언급하지 않았다.

이 글을 통해, 와이파이 침입 인스턴스의 저자를 구축하기 위해, 보호 수단의 다양 한 종류의 동작 모드로 연결 순서와 계층 구조의 계층 설명 와이파이 침략을 정렬 할 수 있기를 바랍니다. 우리는 침략을 방지하기 위해 가장 효과적인 방법을 선택할 수 있도록, 더 이하의 않습니다. 사실, 한 집과 같은 Wi-Fi 인터넷은 안전한 온라인 환경을 보장 해커가 채널을 봉인 할 수있다, 제대로 설정.

면책 조항 :이 가상의 이야기, 그래서 사진이 퍼지 처리가 수행된다.

이야기의 블랙 영웅은 IT 관련 기술 오타쿠의 작품이다. 노동절 휴일, 집에서 집에 접근, 그가 전화에 확실히 무료 개방형 와이파이 모듈이 거의 10 근처에 무선 액세스 포인트가 여러 신호 강도도 꽤 좋은 거기있는 것을 발견했다. 왜 우리가 이웃의 네트워크가 침입 할 수 있는지 확인하기 위해 노력하지 생각? 그는 매장량의 자신의 지식이 일부 시도했다 사용하기로 결정, 앞으로 갔다, 그래서 이야기는 시작되었다.

와이파이 연결 암호를 문지 네트워크를 달성 깰 첫 번째 단계

[프로세스] 공격 자신의 휴대 전화 운영 체제 안드로이드 블랙, 적당한 대상을 선택하기 위해 근처에 방송에게 와이파이 연결 지점 계획의 SSID를 검색 할 수 있습니다. 와이파이 신호 분석 소프트웨어를 통해, 그는 백악관 Tenda_XXXXX 이웃 무선 연결이 공격의 이상적인 대상을 찾을 :이 와이파이 연결 신호가 매우 좋은, 그리고 다년생는 명확하게 가장 선호 하나되어 있습니다.

WEP에 비해 있지만 SSID가, WPA 암호화를 해독하는 것이 더 어렵다 Wi-Fi 인터넷 사용의 검은 Tenda_XXXXX를 발생, 높은 많은 어려움을 금하지만, 완전히 검은 절망하지 않았다 무선을위한 WPA 암호화 방식 때문에 -fi 연결 성공률 암호의 복잡성 및 크기의 사전 손 해커에 따라 휴식.

사실, 원래 검은 색은 또한, 노트북을 준비 우분투 시스템 및 Minidwep-GTK과 aircrack-ng를 소프트웨어를 설치. 이것은, 와이파이 암호를 해독 "무거운 장비"입니다. 이 소프트웨어를 사용하면, 당신은 연결 중단없이 응용 프로그램을 시작하는 다른 암호 조합을 시도 할 수 있습니다. 암호가 너무 단순하기 때문에 흰색 세트는 재생 설정하는 기회가 없습니다.

강력한 암호는 안전의 가장 중요한 초석의 와이파이입니다

소위 강력한 암호는 8 자리를 참조하면 대문자와 소문자, 숫자 및 GT / EB7의 @이 같은 복잡한 암호, 위의 기호를 모두 포함하고 있습니다. 만큼 와이파이 WPA / WPA2 암호화를 사용하고, 강력한 암호를 설정, 그것은 휴식 거의 불가능하다.

암호 해커 공격과 방어는 매우 중요한 부분입니다. 깊은 수학적 지식, 그리고 심지어 전문 암호화 및 분야의 해독을 포함하는 더 복잡한에 관한 원칙. 그러나, 생명의 존재는, 사실, 이러한 일반적으로 사용되는 U 쉴드만큼 간단한 예는, RSA 암호화 알고리즘에 기초한다. 원리는, 심지어이 두 소수의 탈옥 오늘날의 가장 진보 된 컴퓨터와 함께 두 개의 큰 소수를 곱에 의해 생성 된 동적 키를 기반으로도 꽤 오랜 시간이 필요합니다. 당신은 동적 키 업데이트 속도에 U 방패는 일반적으로 1 분, 알고있다. 이 큰 소수를 이용하기 위해 단지 일분에 원하는 것은 번들이 될 가능성이 있기 때문에,이 암호화 방법은 상대적으로 매우 안전합니다.

와이파이 암호화 원칙과 U 방패와 매우 유사합니다. 앞서 언급 한 바와 같이 RSA 알고리즘으로 만 무력 열거 방법을 사용하므로, WPA는 또한 동적 암호화 전송을 사용합니다. 그러나 한 암호 강도가 짐승을 보장 할 수있는 꽤 오랜 시간이 걸립니다. Minidwep이 균열하더라도, 일반적으로는 대문자와 소문자, 숫자 및 강력한 암호의 상징 팔을 모두 포함하고있는 경우, 이론적으로 필요한 휴식 시간은 약 500,000,000년입니다 시도하는 3 초 이상을 사용하려면 암호가 필요 그것의 힘을 보여주는 것은 충분하다. 개별 사용자가 몇 달에 한 번씩 비밀번호를 변경하는 경우,이 와이파이 암호가 건초 더미에서 바늘처럼 균열 싶어. 사용자의 경우이 좋은 안전 습관을 가지고, 종종 해커 대상이되지 않습니다.

이 숨겨진 SSID

동일 크게 해킹 가능성을 줄일 수 있도록 히든 SSID는 방송 더 이상 무선 네트워크의 SSID를되게 라우터 관리 인터페이스 관련 설정을 의미하지 않으며, "눈에 보이지 않는 네트워크"가된다.

윈도우 XP / Vista / 팔분의 칠뿐만 아니라 맥 OS, 우분투, 레드햇 리눅스 시스템의 다양한 버전을 포함하여 현재 메인 스트림 시스템. 이러한 아이폰 OS, 안드로이드, 윈도우 폰 등의 메인 스트림 스마트 폰 운영 체제는 모든 숨겨진 SSID Wi-Fi 네트워크에 연결, 네트워크 연결이 수동으로 네트워크의 SSID를 추가 처음에만 좋은 지원을 제공하고, 추적 시스템이 자동으로 수 기억하십시오이 Wi-Fi 접속 설비, 자동 연결에서 정보를 제공합니다.

3, MAC 바인딩

바인딩 MAC는 블랙리스트 또는 화이트리스트 기능의 MAC 주소를 열고 라우터에서 관련 설정을 의미한다. 물론, 본원에 사용 된 바와 같이, 또한 화이트리스트 접근법 것을 제안한다. 사용자는 간단히 만 추가 오프 장치가 무선 네트워크에 연결할 수, 화이트리스트에 추가 네트워크 장치의 물리적 주소 (MAC 주소)에 연결해야합니다.

, MAC 바인딩도 크게 네트워크 해킹의 어려움을 증가시킬 수 숨겨진 SSID와 같은 방식으로는, 추가 운영의 복잡성은 대부분의 해커가 종료합니다.

4 무선 라우터의 QSS, WDS 기능을 끕니다

비 필수로,이 두 기능을 해제해야합니다 있도록 QSS / WDS 기능은 크게 무선 라우터의 보안을 줄일 수 있습니다.

참고 : 처음 두 세 크게 Wi-Fi 인터넷 보안을 향상시킬 수있다 보호 조치를 사용하는 것이 좋습니다. 그러나 상황은 무선 네트워크에 연결할 수없는 경우가 발생할 수 있습니다, 같은 일부 리눅스 배포판에서와 같은 일부 장치에 대한 숨겨진 SSID에 대한 몇 가지 무선 네트워크 카드 드라이버 지원 네트워크가 완벽하지, 아주 산발적이다. 또한 일부 ARM 기반 플랫폼의 TV 상자, MAC 화이트리스트 기능을 연 후 연결하지 원인이됩니다 바인딩이 불완전 MAC에 대한 시스템 지원이 제공 발견했다. 이 시점에서, 사용자 자신의 사용의 편리 성을 고려, 당신은 단지 하나를 선택하거나 최후의 수단은 첫 번째 보호 조치를 사용할 수 있습니다. 결국, 강력한 암호는 더 이상 보호를 강화하기 위해 첫째, 둘, 셋 조치는 단지 보조 측정, 최고 우선 순위입니다.

두 번째 단계는 라우터 관리 권한을 얻었다

[프로세스] 공격 "문지 네트워크"기본 목표를 달성, 검은 색이 중지하지만, 더 깊이있는 공격을 시도하지 않습니다 : 손상 라우터, 라우터의 관리에 액세스 할 수 있습니다.

192.168.0.1 : 브라우저를 통해 자신의 첫 번째 시도는 흰색, 사용의 TENDA 라우터 관리 인터페이스의 주소를 입력합니다.

라우터 관리 인터페이스를 입력 한 후, 통신의 인터넷 계정과 암호는 바로 앞에 노출 흑백을 사용 :

사실, 공격의 관점에서, 라우터의 낙하 초 단계가 필요하지만, 또한 매우 중요한 단계이다 아니다.

왜 말을해야? 심지어 관리 권한이없는 라우터를 얻을 수 있기 때문에, 라우터는 여전히 후속 패킷 및 클라이언트 운영 스니핑 공격을 방지하지 않습니다.

왜 것이 중요하다고 말한다? 먼저, 관리 인터페이스를 라우팅 얻은 후에 쉽게 상기 공격에 매우 중요한 정보를 제공 할 수있는 이러한 장치의 라우터 부팅 후, 각 적 네트워킹했던 기기뿐만 아니라, 실시간으로 네트워크 속도를 볼 수있다. 둘째, 클라이언트의 실시간 트래픽 모니터링과 같은 백색 사람 공격받는 등 라우터 관리 인터페이스에서 다른 데이터는, 그것을 완전히 느낄 수 없다. 직접 행동 스니핑 또는 납치로 촬영한다면, 공격자는 상당히 느린 속도를 알 수 있습니다. 따라서 라우터의 하강 후에, 검은 색으로, 다음 단계에 더 도움이된다.

라우터 관리 인터페이스는 각 디바이스에 대한 실시간 네트워크 속도를 반영 할 수있다 :

또한, 라우터 관리 권한을 획득 한 후, DNS 하이재킹이 매우 용이하게 확인하려면 :

[예방 무기]

예방에서 한 소스는 알려진 취약점이있는 라우터를 구입하지 않습니다, 시작합니다.

이 최신 버전으로 라우터의 펌웨어를, 알려진 취약점을 해결하려고합니다.

라우터의 관리자 암호를 수정하고 동일한 작업을 수행, 및 Wi-Fi 비밀번호, 우리는 또한 대문자와 소문자를 모두 문자와 숫자 등의 PU $ oT8 * 3 : 고강도 암호의 상징을 포함, 8 개 이상의를 사용하는 것이 좋습니다. 사용자가 사용자 이름 및 라우터의 관리 인터페이스의 어드레스를 변경할 수있는 경우 고장이 수정 될 권장 주었다.

세 번째 단계는 간단한 니프 세션 하이재킹 (session hijacking)으로 수행된다

[프로세스] 공격 이번에에서 땅에 해커의 "추구", 어떻게 할 수 검은 손으로? 많은 "신인 해커"와 마찬가지로 흑백처럼 많은 비밀을 파헤 싶다.

dSploit :이 때, 그는 강력한 네트워크 침투 소프트웨어를 사용했다. 네트워크 침투 도구 dSploit 안드로이드 시스템을 기반 함수 강력한 네트워크 보안은 보안 검사 네트워크 직원에게 제공 될 수있는 매우 포괄적이다. 블랙의 주요 사용 여기서 "간단한 냄새" "세션 하이재킹"이 세 가지 기능의 "스크립트 삽입".

소위 "간단한 냄새는"dSploit이 소프트웨어는 장비가 안드로이드 폰에 PCAP 포맷으로 저장오고 나가는 모든 네트워크 패킷과 패킷을 감시하고 도청 할 수 있음을 의미합니다. 따라서, 후속 그냥이 PCAP 파일을 볼 수 텍스트 편집기를 사용하여, 당신은 관련 정보를 얻을 수 있습니다.

예를 들어, 위의 그림에서, 안드로이드 폰의 침공에 대한 검정, IP 주소는 192.168.0.103입니다. 상위 세의 MAC 주소는 다음과 같습니다 90 : 18 : 7C.

IP 어드레스 192.168.0.100 장비 백색 아이폰 5, 시스템 버전 번호 아이폰 OS 7.0.6이다.

후 바탕 화면 "쉬운 스니핑"검은 쉽게 흰색 번호 QQ를 가지고 :

관찰 몇 일 후, 검정, 흰색은 첫번째 집에서 바탕 화면에있는 일의 메일 처리를 찾을 것입니다, 그래서 그는 dSploit 또 다른 심한 기능 모듈 사용하려고 : 세션 하이재킹을. 흰색 사서함에 대한 납치했다 :

같은 맥락으로, 화이트는 마이크로 블로깅은, 모두가, Taobao의 다른 계정이 모든면을 볼 수없는 많은 것들을 볼 수있는 계정을 하이재킹에 의해 납치 될 아르 도착했다.

당신이 공격을 증진하려는 경우, 흰색 컴퓨터, 키보드 녹화에서 검은 말에 이식 할 수 있습니다, 당신은 쉽게 흰색, 심지어 온라인 뱅킹 계정과 암호 정보를 많이 얻을 수 있습니다. 그러나 비정상적으로 진정 블랙, 그는 자신의 목표를 알고이 시간에 도달 할 때, 그것은 우리가, 흰색 좋습니다 종료하기로 결정하고, 좋은 알림을 채택하기로 결정했다 공격에 와이파이 암호, 모바일 침투를 수정, 완벽한 끝을 그립니다.

이것은 dSploit 의해 달성 "스크립트 삽입"기능을 수행한다 : 자바 스크립트의 형태로 사전에 편집 된 텍스트 부분이 블랙, 화이트 데스크탑 컴퓨터로 푸시 :

[예방 무기]

하나는 공용 Wi-Fi 인터넷에 연결하기 위해 자신의 장치를하지 않으려 고. 공용 Wi-Fi 인터넷에 접속하더라도, 이러한 메일, 마이크로 편지, 마이크로 블로깅, Taobao의 같은 개인의 개인 정보 보호 응용 프로그램, 관련 사용하지 마십시오. 그것은 일련의 작업을 행한 하나의 루트 안드로이드 폰에 검은 색 만 스타 벅스에 검은 휴대 전화와 함께 작동 할 경우, 소규모 트랜시버 후 데이터 세그먼트, 상상 주목할 가치가있다 블랙의 파노라마보기입니다.

2, 안티 바이러스 소프트웨어 또는 개인 방화벽이 하이재킹을 방지 할 수 있다고 생각하지 않습니다. 하이재킹에도 착지시 쿠키에 기초

(예 :시나 웨이 보 마이크로 방패 동적 암호) 차 검증 한 후, 당신은 여전히 납치 할 수 있습니다.

3 번이 세션 하이재킹을 고통 될 가능성, 네트워크 속도가 느린 느꼈다. 이 시점에서 즉시 철수 계정, 쿠키 삭제를 취소하고 즉시 와이파이 암호를 수정해야합니다.

4, 개인 편지 메일 및 다른 소셜 응용 프로그램은 중요한 정보를 유지하지 마십시오 즉시 제거해야하며, 신뢰할 수있는 위치에 백업.

05되지 소셜 애플리케이션 및 전화 사이 너무 농축 바인딩. 비 필수 동시에, 아바타 또한 내 헤드를 이용하지 고려할 수있다.

도 6은, 추가의 보안을 보장하기 위해서는 이러한 "HTTPS"홈페이지를위한 지지체로서 네트워크 암호화를 사용하도록 선택할 수있다. 또한, 조건이 허용하는 경우, 동적 암호 인증과 VPN 사용을 고려하거나 전송 파일을 암호화 할 수 있습니다.

==================================================================

http://www.freebuf.com/articles/wireless/41879.html

Une connexion Wi-Fi intrusion enregistrement

lanwellon @ Wireless Security 28/08/2014Récemment, une connexion Wi-Fi sujets liés à la sécurité remplies de grand écran nouvelles à la télévision, d'abord exposés les messages de détournement de routeur, et puis il ya des rapports ont indiqué que les pirates peuvent contrôler l'autre ordinateur sous le même réseau Wi-Fi, de sorte que le Wi-publique Fi n'est pas sécurisée. Suivi par une caméra de surveillance de la maison a été détourné, beaucoup de la vie privée des utilisateurs sont exposés.

Les sujets de ces rapports varient, mais les précautions indiquées dans le programme est également plus encombré, désorganisé et instructions. En raison d'une très grande quantité d'informations relatives à des utilisateurs ordinaires est difficile de comprendre toute l'histoire dans un court laps de temps, pour certaines mesures préventives qui y est visée difficile d'identifier les compromis. Même si les contraintes de temps ou signalés complexité du mode d'emploi, nouvelles à la télévision n'a pas mentionné certaines mesures préventives très efficaces, une grande pitié.

J'espère que grâce à cet article, afin de construire un auteur de l'instance d'intrusion Wi-Fi, pour trier description hiérarchique Wi-Fi invasion de l'ordre et de la hiérarchie, qui mène à la mode de fonctionnement de différents types de moyens de protection. Alors que nous pouvons choisir les moyens les plus efficaces pour prévenir l'invasion, faire plus avec moins. En fait, tant que le réseau Wi-Fi mis en place correctement, les pirates peuvent être scellés canal, assurer un environnement en ligne sûr.

Avertissement: Ceci est une histoire fictive, si les images sont floues traitement effectué.

Héros noir de l'histoire est un travail en technologies otaku liés aux TI. Jour férié de mai approche, la maison à la maison, il est assez ennuyeux, ouvert module Wi-Fi sur le téléphone, a révélé que près de 10 points d'accès sans fil à proximité, il ya plusieurs intensité du signal est aussi très bon. J'ai pensé pourquoi ne pas essayer de voir si nous pouvons briser le réseau du voisin faire? Allé de l'avant, il a décidé d'utiliser sa connaissance des réserves étaient quelques tentatives, si l'histoire a commencé.

La première étape pour briser le mot de passe de connexion Wi-Fi atteindre réseau de frottement

[Processus] attaque Noir avec leur propre système d'exploitation de téléphone mobile Android, rechercher la diffusion du SSID à proximité du plan de point de connexion Wi-Fi pour sélectionner une cible appropriée. Grâce à un logiciel d'analyse du signal Wi-Fi, il a trouvé la connexion sans fil de la Maison Blanche des voisins Tenda_XXXXX est une cible idéale d'attaque: Ce signal de connexion Wi-Fi est très bonne, et pérenne est activé, est clairement le plus préféré.

Le SSID est rencontré Tenda_XXXXX noire de l'utilisation d'une connexion Wi-Fi est plus difficile à casser le cryptage WPA, mais par rapport à WEP, fissuré beaucoup de difficulté élevé, mais ne désespérez pas complètement noir, parce que la méthode de cryptage WPA pour Wi connexion -fi, briser le taux de réussite dépend de la complexité du mot de passe et le pirate dans les mains de la taille du dictionnaire.

En fait, le noir d'origine a également préparé un ordinateur portable, installé système Ubuntu et les logiciels Minidwep-gtk et aircrack-ng. C'est craquer des mots de passe Wi-Fi, "l'équipement lourd." Grâce à ce logiciel, vous pouvez établir des connexions application, sans interruption, essayer différentes combinaisons de mots de passe. L'ensemble blanc parce que le mot de passe est trop simple, n'ont aucune chance d'en faire lecture.

Un mot de passe est le Wi-Fi des piliers les plus importants de la sécurité

Les mots de passe dits forts, reportez-vous à la 8 chiffres contient deux lettres, chiffres et symboles au-dessus des mots de passe complexes, tels que Gt / eb7 @ 2 majuscules et minuscules. Tant que le Wi-Fi en utilisant le cryptage WPA / WPA2 et un mot de passe fort, il est presque impossible à briser.

Mot de passe attaque de hacker et de la défense est une partie très importante. Principes relatifs aux plus complexes, impliquant la connaissance profonde mathématique, et le chiffrement et le déchiffrement même spécialisés de disciplines. Cependant, l'existence de la vie, en fait, de nombreux exemples simples, comme les plus couramment utilisés U Bouclier, est basé sur l'algorithme de chiffrement RSA. Le principe est basé sur la touche dynamique générée par la multiplication de deux grands nombres premiers, et même avec l'ordinateur le plus avancé aujourd'hui pour sortir de ces deux nombres premiers, nécessite également un temps assez long. Vous savez, U Bouclier sur le taux de mise à jour dynamique des clés est généralement une minute. Vous voulez en seulement une minute pour profiter de cette grands nombres premiers est peu probable d'être dégroupé, donc cette méthode de cryptage est relativement très sûr.

Wi-Fi Les principes de chiffrement et U Shield est très similaire. Comme mentionné précédemment, le WPA utilise également la transmission de cryptage dynamique, de sorte que l'algorithme RSA, utilisez uniquement brute méthode force de recensement. Mais tant que la force du mot de passe peut garantir brute prend un temps assez long. Même si Minidwep à craquer, nécessitent généralement un mot de passe à utiliser au moins trois secondes pour essayer, s'il s'agit d'un contient à la fois des lettres majuscules et minuscules, chiffres et symboles 8 de mots de passe forts, temps de pause théoriquement nécessaire est d'environ 500 millions d'années, montrant sa force est suffisante. Si les utilisateurs individuels changent leur mot de passe tous les quelques mois, elle veut casser le mot de passe d'une connexion Wi-Fi est comme une aiguille dans une botte de foin. Pour les utilisateurs ce qui a une bonnes habitudes de sécurité, souvent ne pas devenir une cible pour les pirates.

2, SSID masqué

SSID masqué se rapporte aux paramètres liés à l'interface de gestion du routeur, ce qui rend le SSID du réseau sans fil ne diffuse plus, et de devenir un «réseau invisible», de sorte que la même chose peut réduire considérablement la probabilité d'être piraté.

Systèmes traditionnels actuels, y compris Windows XP / Vista / 7/8, ainsi que Mac OS, différentes versions de Linux comme Ubuntu, Redhat. Systèmes d'exploitation de smartphones grand public comme iOS, Android, Windows Phone sont tous caché connexion réseau SSID Wi-Fi offre un bon soutien, que la première fois que la connexion réseau ajoutez manuellement le SSID du réseau, système de suivi peut automatiquement Rappelez-vous que les informations contenues dans ce Wi-Fi, la connexion automatique.

3, fixations MAC

MAC Reliure se rapporte aux paramètres pertinents dans le routeur, ouvrez l'adresse MAC de la liste noire ou liste blanche caractéristique. Bien entendu, tel qu'utilisé ici, est également suggéré que d'une liste blanche. Les utilisateurs doivent simplement se connecter à un périphérique réseau adresse physique (adresse MAC) ajoutée à la liste blanche, alors que celles dispositif ajouter-off peut se connecter au réseau sans fil.

De la même manière comme un SSID masqué, les liaisons MAC peuvent également augmenter considérablement la difficulté de piratage du réseau, la complexité opérationnelle supplémentaire rend la plupart des hackers cesser de fumer.

4, désactivez la fonction QSS, WDS du routeur sans fil

Fonction QSS / WDS permettra de réduire considérablement la sécurité de votre routeur sans fil, de manière non-essentiel, ces deux fonctions doivent être éteints.

Remarque: Les deux premiers et trois recommandons l'utilisation de mesures de protection peut être grandement accru la sécurité Wi-Fi gratuite. Mais la situation est très sporadique, pour certains appareils, comme dans certaines distributions Linux, certains réseaux de soutien de conducteur sans fil de la carte réseau pour caché SSID n'est pas parfait, il peut causer peut pas se connecter à un réseau sans fil. On trouve également un certain boîte plate-forme TV à base d'ARM vient avec le support du système de liaison imparfaite MAC, causera pas se connecter après l'ouverture de la fonction de liste blanche MAC. À ce stade, envisager la commodité d'usage de l'utilisateur, vous pouvez en choisir une seule, ou en dernier recours ne pouvez utiliser les premiers une mesure de protection. Après tout, un mot de passe fort est la priorité absolue, les deux et trois premières mesures visant à renforcer davantage la protection est seulement une mesure supplémentaire il.

La deuxième étape pour obtenir les droits de gestion du routeur

[Processus] attaque Atteindre "réseau de frottement" objectif principal, le noir ne s'arrête pas là, mais essayer de nouvelles attaques en profondeur: compromis routeur, l'accès à la gestion du routeur.

Sa première tentative par le navigateur, saisissez l'adresse de l'interface Tenda routeur d'administration de blanc utilisé: 192.168.0.1.

Après être entré dans l'interface de gestion du routeur, compte Internet Telecom et mot de passe utilisés noir blanc instantanément exposés devant:

En effet, du point de vue de l'attaque, la deuxième étape de la chute du routeur n'est pas nécessaire, mais il est également pas très important.

Pourquoi faut-il dire? Parce que même sans privilèges administratifs pour obtenir le routeur, n'empêche toujours pas les paquets suivants et exploitation client renifler et attaque.

Alors pourquoi dire que c'est important? Tout d'abord, après l'obtention de routage interface de gestion, vous pouvez facilement voir que l'équipement après le démarrage du routeur, chacun avait jamais mise en réseau, ainsi que la vitesse du réseau en temps réel de ces dispositifs, qui, pour d'autres attaques peuvent fournir des informations très importantes. Deuxièmement, en temps réel le suivi du trafic du client et d'autres données dans l'interface de gestion du routeur, tels que d'être attaqué pour une personne de race blanche, il est totalement incapable de le sentir. Et si l'action directe sniffée ou le détournement, l'attaquant remarquerez des vitesses nettement plus lents. Ainsi, après la chute du routeur, pour le noir, il est plus favorable à l'étape suivante.

interface de gestion du routeur peut tenir compte de la vitesse du réseau en temps réel pour chaque appareil:

En outre, après obtention de l'autorisation de gestion du routeur, veulent faire détournement de DNS devient très facile:

[Prévention Arme]

1 source de la prévention pour commencer, ne pas acheter un routeur avec des vulnérabilités connues.

2 Le firmware du routeur vers la dernière version, essayez de corriger les vulnérabilités connues.

Modifier le mot de passe administrateur du routeur, et faire la même chose, et les mots de passe Wi-Fi, nous vous recommandons également d'utiliser huit ou plus, contenant des lettres et des chiffres majuscules et minuscules symboles de mots de passe à haute résistance, tels que pU $ OT 8 * 3. Si vous pouvez modifier le nom d'utilisateur et l'adresse de l'interface de gestion du routeur débarqué recommandé être modifié à toute épreuve.

La troisième étape est réalisée avec un détournement de session simple sniff

[Processus] attaque Comme une "poursuite" des pirates, comment pourrait-main noire sur la terre à ce moment il? Comme beaucoup de "pirates débutants" comme blanc noir vouloir creuser plus de secrets.

A cette époque, il a utilisé un puissant logiciel de pénétration du réseau: dSploit. réseau des outils de pénétration dSploit est une fonction basée sur le système Android est très complet de la sécurité de réseau puissant peut être offerte au personnel réseau de contrôles de sécurité. La principale utilisation du noir où "sniff simple» «séance de détournement" "injection de script" de ces trois fonctions.

Le soi-disant "sniff simple» signifie dSploit ce logiciel peut renifler l'équipement surveillé tous les paquets et des paquets réseau entrants et sortants stockés au format pcap pour téléphone Android. Ainsi, le suivi il suffit d'utiliser un éditeur de texte pour lire ces fichiers pcap, vous pouvez obtenir les informations pertinentes.

Par exemple, la figure ci-dessus, le noir pour l'invasion de téléphones Android, l'adresse IP est 192.168.0.103. Adresse MAC des trois premiers sont: 90: 18: 7C.

adresse IP est un équipement 192.168.0.100 est l'iPhone5 blanc, le numéro de version du système iOS 7.0.6.

Après sur le bureau "Easy sniffing" noir facilement obtenu le n ° blanc QQ:

Après plusieurs jours d'observation, blanc noir sera d'abord trouver le traitement du courrier de la journée sur le bureau à la maison, alors il essaie d'utiliser la dSploit encore exceptionnellement fortes modules fonctionnels: le détournement de session. Pour les boîtes aux lettres blanches ont été détournés:

De la même façon, Blanc a atterri micro-blogging, tout le monde, Taobao et autres comptes sont également tous être détourné par le détournement du compte peut voir beaucoup de choses qui ne peuvent pas voir la surface.

Si vous voulez d'autres attaques, peut être implanté dans un cheval noir dans l'ordinateur blanc, l'enregistrement du clavier, vous pouvez facilement obtenir un grand nombre de compte bancaire et mot de passe blanc et même en ligne. Cependant, cette fois le noir inhabituellement calme, il savait que son objectif a été atteint, il a été décidé d'arrêter de fumer, et a décidé d'adopter un bon rappel, nous vous recommandons de modifier les mots de passe blanc Wi-Fi, la pénétration du mobile de l'attaque, tracer une fin parfaite.

Cela se fait par dSploit la fonction "injection de script" à atteindre: la partie noire du texte pré-édité, sous la forme de Java script, poussé à l'ordinateur de bureau blanc:

[Prévention Arme]

1, essayez de ne pas leurs propres appareils de se connecter en Wi-Fi public. Même lorsqu'il est connecté à un Wi-Fi public, ne pas utiliser le domaine des applications de la vie privée, comme le mail, micro lettres, microblogging, Taobao. Il est à noter qu'une série d'opérations sont noirs sur une racine téléphones Android avait fait, imaginez, si ce n'est avec un téléphone noir dans Starbucks pour fonctionner, alors le segment de données avec les émetteurs-récepteurs pour les petits Le noir est une vue panoramique sur.

2, ne pense pas que les logiciels anti-virus ou pare-feu personnels peuvent empêcher les détournements. Détournement est basée sur les cookies, même lors de l'atterrissage

Après une vérification secondaire (comme Sina Weibo micro bouclier mot de passe dynamique), vous pouvez toujours détourné.

3, une fois estimé le réseau était lent, il est susceptible d'être subi un piratage de session. À ce stade, il devrait se retirer immédiatement annulé le compte, effacer les cookies, et de modifier immédiatement le mot de passe d'une connexion Wi-Fi gratuite.

4, lettre électronique privé et d'autres applications sociales Ne pas retenu des informations importantes, doivent être retirés rapidement, et sauvegardés sur une position crédible.

5, la liaison entre les applications sociales et le téléphone pas trop concentré. Dans le même temps comme non essentiel, avatars peuvent également envisager de ne pas utiliser ma tête.

6, afin d'assurer davantage la sécurité, vous pouvez choisir d'utiliser un réseau crypté, comme le soutien aux "HTTPS" site. En outre, si les conditions le permettent, pensez à utiliser un VPN avec authentification dynamique de mot de passe, ou crypter des fichiers pour le transfert.

===================================================================

http://www.freebuf.com/articles/wireless/41879.html

Wi-Fi Intrusion Запис

lanwellon @ Wireless Security 2014-08-28Недавно, Wi-Fi, пов'язані з безпекою теми наповнені телевізійних новин з великим екраном, першим піддається маршрутизатор повідомлення викрасти, а потім Є повідомлення згадав, що хакери можуть контролювати інший комп'ютер під тим же Wi-Fi, тому громадськість Wi- Fi не є безпечним. Далі слідують камера будинку спостереження був викрадений, багато приватного життя користувачів піддаються.

Теми цих доповідей різноманітні, але заходів безпеки, в програмі також більш метушню, дезорганізовані і інструкції. У зв'язку з дуже великою кількістю інформації, пов'язаної із звичайними користувачами важко зрозуміти всю історію протягом короткого часу, для деяких профілактичних заходів, згаданих в ньому важко визначити компроміси. Навіть як повідомили тимчасових обмежень або складності інструкції по експлуатації, телевізійні новини не кажучи вже про деякі дуже ефективні превентивні заходи, дуже шкода.

Я сподіваюся, що в цій статті, для того, щоб побудувати автору Wi-Fi, наприклад вторгнень, для сортування ієрархічної опис Wi-Fi вторгнення в порядку та ієрархії, що призводить до режиму роботи різних видів засобів захисту. Так що ми можемо вибрати найбільш ефективні засоби для запобігання вторгнення, робити більше з меншими витратами. Насправді, до тих пір, як будинок бездротової налаштована правильно, хакерів можуть бути запечатані канал, що забезпечує безпечну інтернет-середовище.

Попередження: Це вигадана історія, так що картини нечіткої обробки здійснюється.

Чорний герой оповідання є робота в IT-пов'язаних отаку технологій. Першотравнева свято наближається, будинок у себе вдома, він досить нудна, відкритий модуль Wi-Fi по телефону, показав, що майже 10 неподалік бездротові точки доступу, є кілька сила сигналу також досить добре. Я подумав, чому б не спробувати побачити, якщо ми можемо розірвати мережу сусіда зробити? Пішов вперед, він вирішив використати його знання резервів були деякі спроби, так що історія почалася.

Перший крок до розриву з'єднання пароля Wi-Fi досягнення руб мережу

[Процес] атака Чорний з власної мобільної операційної системи телефону Android, пошук довколишнього транслювати SSID плану точки підключення Wi-Fi, щоб вибрати відповідну мету. Через програмного забезпечення для аналізу сигналу Wi-Fi, він знайшов Білого дому Tenda_XXXXX сусіди бездротове з'єднання є ідеальним об'єктом нападу: Цей сигнал підключення Wi-Fi дуже добре, і багаторічні включений, явно найбільш переважним.

SSID зустрічається чорний Tenda_XXXXX з Wi-Fi використання є більш важко зламати шифрування WPA, хоча порівняно з WEP, тріщини багато високої складності, але не повністю чорний відчай, тому що метод шифрування WPA для Wi -Fi зв'язок, розірвати Рівень успіху залежить від складності пароля і хакера в руках обсягу словника.

Насправді, оригінальний чорний також підготував ноутбук, встановлено систему Ubuntu і Minidwep-GTK і Aircrack-нг програмного забезпечення. Це тріщини Wi-Fi паролі, "важкого устаткування." Використовуючи це програмне забезпечення, ви можете ініціювати з'єднання безперебійну додаток, спробувати різні комбінації паролів. Білий набір, оскільки пароль занадто простий, не мають жодних шансів, щоб включити це зіграло.

Надійний пароль Wi-Fi з найважливіших наріжних каменів безпеки

Так звані складні паролі, зверніться до 8 цифр містить як великі та малі літери, цифри і символи вище складних паролів, таких як Гт / EB7 @ 2. Поки Wi-Fi за допомогою WPA / WPA2 шифрування, і встановити надійний пароль, це практично неможливо зламати.

Пароль хакерської атаки і оборони є дуже важливою частиною. Принципи, пов'язані з складнішою, за участю глибоке математичні знання, і навіть спеціалізований шифрування і дешифрування дисциплін. Проте, існування життя, справді, багато прості приклади, такі, як зазвичай використовувані U щита, заснований на алгоритмі шифрування RSA. Принцип заснований на динамічному ключів, згенерованих множення двох великих простих чисел, і навіть з сьогоднішньою самої передової комп'ютер вирватися з цих двох простих чисел, також вимагає досить багато часу. Ви знаєте, U Щит на динамічної швидкості оновлення ключа, як правило, одна хвилина. Хочете всього за одну хвилину, щоб скористатися цією великих простих чисел, навряд чи буде розділені, тому цей метод шифрування є відносно дуже безпечно.

Wi-Fi принципи шифрування і U Щит дуже схожий. Як згадувалося раніше, WPA також використовує динамічну передачу шифрування, так як алгоритм RSA, використовувати тільки грубої сили метод перерахування. Але до тих пір, як сила пароль може гарантувати скотина займає досить багато часу. Навіть якщо Minidwep зламати, як правило, вимагають пароль для використання принаймні три секунди, щоб спробувати, якщо це містить як великі та малі літери, цифри і символи 8 сильних паролів, теоретично потрібно час перерви становить близько 500 мільйонів років, показуючи свою силу достатньо. Якщо окремі користувачі міняють свої паролі кожні кілька місяців, він хоче, щоб зламати цей пароль Wi-Fi, як голку в стозі сіна. Для користувачів це має хороші звички безпеки, часто не стати мішенню для хакерів.

2, прихований SSID

Прихований SSID не відноситься до інтерфейсу налаштувань, пов'язаних управління маршрутизатора, роблячи SSID бездротової мережі більше не мовлення, і стати "невидимим мережі", так що ж може значно зменшити ймовірність злому.

Сучасні системи неспеціалізовані, в тому числі Windows XP / Vista / 7/8, а також Mac OS, різних версіях систем Linux, таких як Ubuntu, RedHat. Mainstream смартфонів операційні системи, такі як IOS, Android, Windows Phone всі приховані SSID Wi-Fi підключення до мережі забезпечує хорошу підтримку, тільки в перший раз підключення до мережі вручну додати мережу SSID, наступні система може автоматично Пам'ятайте, що інформація в цьому Wi-Fi, автоматичного зв'язку.

3, MAC прив'язки

MAC Binding відноситься до відповідних налаштувань в маршрутизаторі, відкрийте МАС-адреса в чорний список або білого списку функції. Звичайно, як він використаний тут, також припустив, що принцип білого списку. Користувачі просто необхідно підключити до мережі пристрій фізичну адресу (MAC-адресу) доданий в білий список, то тільки ті, додати-офф пристрій може підключитися до бездротової мережі.

Так само, як прихованої SSID, MAC прив'язки також може значно збільшити складність злому мережі, додаткова складність експлуатації робить більшість хакерів кинути.

4, вимкніть функцію QSS, WDS бездротового маршрутизатора

Функція QSS / WDS дозволить значно скоротити безпеку вашої бездротової маршрутизатор, оскільки не важливо, ці дві функції повинні бути вимкнені.

Примітка: Перші два і три рекомендуємо використовувати захисні заходи можуть бути значно підвищена Wi-Fi безпеки. Але ситуація дуже спорадичний характер, для деяких пристроїв, наприклад, в деяких дистрибутивах Linux, деякі бездротової мережевої карти підтримка драйверів мережі для прихованої SSID не є досконалим, це може привести до не може підключитися до бездротової мережі. Також знайшов деякі ARM-платформа ТВ коробка поставляється з підтримкою системи для недосконалого MAC зв'язування, викличе не підключені після відкриття функцію MAC білий список. В цей момент, розглянемо зручність власних потреб користувача, ви можете вибрати тільки один, або останній засіб можна використовувати тільки перші один захисні заходи. Зрештою, це надійний пароль є головним пріоритетом, перші два і три заходи з подальшого зміцнення захисту є допоміжною заходом він.

Другий крок, щоб отримати права на керування маршрутизатор

[Процес] атака Досягти "руб мережа" головної мети, чорний не зупинятися на досягнутому, але спробуйте подальше поглиблене атака: скомпрометовані маршрутизатор, доступ до управління маршрутизатором.

Його перша спроба через браузер, ввести адресу Tenda маршрутизатор інтерфейсі адміністратора білого використовується: 192.168.0.1.

Після введення інтерфейс управління маршрутизатора, Телеком Інтернет рахунку та пароль, використовувані біле чорним миттєво піддаються перед:

Насправді, з точки зору атаки, другий етап падіння маршрутизатора не потрібно, але це теж дуже важливий крок.

Чому він повинен сказати? Тому що навіть без привілеїв адміністратора, щоб отримати маршрутизатор, маршрутизатор ще не заважає наступні пакети і клієнтської операційної нюхають і нападу.

Так чому говорять, що це важливо? По-перше, після отримання маршрутизації інтерфейс управління, ви можете легко побачити, що після завантаження маршрутизатора, кожен ніколи мережеве обладнання, а також швидкість роботи мережі в режимі реального часу з цих пристроїв, які для подальших нападів можуть надати дуже важливу інформацію. По-друге, в режимі реального часу моніторинг трафіку клієнта та інші дані в інтерфейсі управління маршрутизатора, такі як напади на білої людини, це абсолютно не в змозі відчути це. І якщо пряму дію розміщено нюхають або викрадення, зловмисник помітите значно більш низьку швидкість. Таким чином, після падіння маршрутизатора, до чорного, це більшою мірою сприяє наступного кроку.

Інтерфейс управління маршрутизатор може відображати реального часу швидкість мережі для кожного пристрою:

Крім того, після отримання повноважень з управління маршрутизатора, хочу зробити DNS угон стає дуже легко:

[Попередження зброя]

1 джерело від профілактики до початку, не купити маршрутизатор з відомих вразливостей.

2 прошивку маршрутизатора до останньої версії, спробувати виправити відомі уразливості.

Змініть пароль адміністратора маршрутизатора, і робити те ж саме, і Wi-Fi паролі, ми рекомендуємо також використовуючи вісім або більше, який містить великі та малі літери і цифри символом високоміцних паролів, таких як Pu $ OT8 * 3. Якщо ви можете змінити ім'я користувача та адресу інтерфейсу управління маршрутизатора приземлився рекомендується бути змінені зрозумілий.

Третій крок здійснюється з простою нюхати захоплення сеансу

[Процес] атака В "гонитві" хакерів, як би чорною рукою на землі в цей час? Як і багато "новобранець хакерів" як білий чорний хочуть викопати більше таємниць.

В цей час, він використовував потужний проникнення мережі Програмне забезпечення: dSploit. Мережа проникнення інструменти dSploit є функцією на основі Android системи носить всеосяжний потужний мережевий безпеки можуть бути надані співробітникам мережі перевірок безпеки. Основне застосування чорний, де "просто нюхати" "перехоплення сесії" "ін'єкції сценарій" з цих трьох функцій.

Так званий "простий нюхати" означає dSploit це програмне забезпечення може нюхати обладнання контролюється всі вхідні і вихідні мережеві пакети та пакети, збережені в форматі PCAP для Android телефонів. Таким чином, подальша діяльність просто використовувати текстовий редактор для перегляду PCAP файли, ви можете отримати необхідну інформацію.

Наприклад, на малюнку вище, чорний для вторгнення в Android телефонів, IP-адреса 192.168.0.103. MAC-адресу в трійку є: 90: 18: 7С.

IP адреса 192.168.0.100 обладнання білий iPhone5, число версії системи IOS 7.0.6.

Після на робочий стіл "Легко нюхають" чорний легко отримав білий Кількість QQ:

Після кількох днів спостереження, чорний білий буде спочатку знайти обробку пошти денну на робочому столі вдома, тому він намагається використовувати dSploit ще незвично сильні функціональні модулі: перехоплення сесії. Для білих поштових скриньок були викрадені:

До того ж, Білий приземлився мікроблогів, все, Taobao та інші рахунки також всі бути захоплений угон рахунок можна побачити багато речей, які не можуть побачити поверхню.

Якщо Ви хочете додатково атаки, можуть бути імплантовані в чорному коні в білому комп'ютері, записи клавіатури, ви можете легко отримати багато білого і навіть онлайн-банкінг та пароль облікового запису інформації. Тим не менш, на цей раз чорний незвично спокійним, він знав, що його мета була досягнута, було прийнято рішення кинути курити, і вирішив прийняти хороше нагадування, ми рекомендуємо білий змінити Wi-Fi паролі, рівень проникнення мобільного зв'язку в атаку, намалювати ідеальний кінець.

Це робиться шляхом dSploit функцію "уприскування сценарій» для досягнення: чорний ділянку попередньо відредаговані тексту, у вигляді Java Script, штовхнув на білому настільному комп'ютері:

[Попередження зброя]

1, намагаюся не своїх власних пристроїв для підключення в громадському Wi-Fi. Навіть якщо підключений до публічної Wi-Fi, не використовуйте пов'язаних з особистим додатків конфіденційності, такі як пошта, мікро букв, мікроблоги, Taobao. Варто відзначити, що серія операцій чорні на один кореневих телефонів Android зробив, уявіть собі, якщо тільки з чорним телефону в Starbucks, щоб працювати, то сегмент даних з приемопередатчиков для малих Чорний є панорамний вид.

2, не думаю, що антивірусне програмне забезпечення або персональні брандмауери можуть запобігти викраденню. Наліт на основі куки, навіть при посадці

Після вторинного перевірки (наприклад, Sina Weibo мікро щита динамічний пароль), ви все одно можете викрали.

3, як тільки відчув, мережа була повільною, вона, ймовірно, буде постраждали угон сесій. В цей момент він повинен негайно піти скасував рахунок, чіткі печиво, і відразу ж змінити пароль Wi-Fi.

4, приватний лист пошта та інші соціальні додатки Чи не зберіг важливу інформацію, повинні бути негайно вилучені, і резервне копіювання в надійної позиції.

5, зв'язування між соціальними програмами та телефон не надто концентрований. У той же час, як несуттєві, аватари можуть також розглянути не використовуючи мою голову.

6, в цілях подальшого забезпечення безпеки, ви можете використовувати зашифрований мережі, такі як підтримка сайту "HTTPS". Крім того, якщо дозволяють умови, розглянути питання про використання VPN з динамічним пральний аутентифікації, або шифрування файлів для передачі.

================================================================

http://www.freebuf.com/articles/wireless/41879.html

Ang isang Wi-Fi panghihimasok Record

lanwellon @ Wireless Security 2014/08/28Kamakailan, paksa Wi-Fi na may kaugnayan sa seguridad na puno ng mga balita sa telebisyon malaking-screen, unang nakalantad ang router hijack ng mga mensahe, at pagkatapos ay may mga ulat ng nabanggit na mga hacker maaaring kontrolin ang iba pang mga computer na sa ilalim ng parehong Wi-Fi, kaya ang pampublikong Wi- Fi ay hindi secure. Sinusundan ng isang bahay surveillance camera ay na-hijack, ng maraming privacy ng mga gumagamit ay nakalantad.

Mga Paksa ng mga ulat na ito iiba-iba, ngunit pag-iingat na ibinigay sa programa ding nang higit pa cluttered, ginulo at mga tagubilin. Dahil sa isang napakalaking dami ng impormasyon na may kaugnayan sa ordinaryong mga user ay mahirap na maunawaan ang buong kuwento sa loob ng maikling panahon, para sa ilang mga preventive mga panukala tinutukoy dito ay mahirap na makilala ang mga trade-off. Kahit bilang ang naiulat na oras hadlang o pagiging kumplikado ng operating mga tagubilin, balita sa telebisyon ay hindi banggitin ang ilang mga napaka-epektibo preventive mga panukala, isang mahusay na awa.

Umaasa ako na sa pamamagitan ng artikulong ito, upang bumuo ng isang may-akda ng Wi-Fi panghihimasok Halimbawa, upang ayusin hierarchical paglalarawan Wi-Fi panghihimasok sa ang pagkakasunod-sunod at hierarchy, na hahantong sa ang paraan ng operasyon ng iba't ibang uri ng proteksyon paraan. Sa gayon ay maaari naming piliin ang pinaka-epektibong paraan upang maiwasan ang panghihimasok, gawin ang higit pa na may mas kaunti. Sa katunayan, hangga't ang home-set Wi-Fi up nang maayos, mga hacker maaaring selyadong channel, na tinitiyak ang isang ligtas na kapaligiran sa online.

Disclaimer: Ito ay isang kathang-isip na kwento, kaya ang mga larawan ay natupad fuzzy pagpoproseso.

Itim bayani ng kuwento ay isang trabaho sa may kaugnayan sa IT otaku teknolohiya. May Day holiday papalapit, ang bahay sa bahay, siya ay medyo boring, buksan ang Wi-Fi module sa telepono, ang nahanap na halos 10 malapit wireless access point, may ilang mga lakas ng signal ay din masyadong mabuti. Akala ko kung bakit hindi subukan upang makita kung maaari naming masira network ng kapwa gawin? Nagpunta maaga, napagpasyahan niyang gamitin ang kanyang kaalaman sa mga reserba ng ilang mga pagtatangka, kaya't ang kuwento ay nagsimula.

Ang unang hakbang upang basagin ang password koneksyon sa Wi-Fi makamit kuskusin network

[Process] atake Black sa kanilang sariling mga operating system na telepono mobile device na Android, maghanap sa malapit broadcast ang SSID ng Wi-Fi plano punto ng koneksyon upang pumili ng isang angkop na target. Sa pamamagitan ng isang Wi-Fi sa pagtatasa ng signal software, nakita niya ang puting bahay Tenda_XXXXX kapitbahay wireless na koneksyon ay isang perpektong target ng pag-atake: signal koneksyon sa Wi-Fi na ito ay isang magandang, at perennial ay naka, ay malinaw na ang pinaka-ginustong isa.

SSID ay nakatagpo ng itim Tenda_XXXXX ng Wi-Fi paggamit ay mas mahirap i-crack WPA-encrypt, bagaman kumpara sa WEP, may lamat ng maraming mataas na kahirapan, ngunit hindi ganap na itim despair, dahil pamamaraan WPA encryption para sa Wi -Fi koneksyon, masira ang rate ng tagumpay ay depende sa pagiging kumplikado ng mga password at mga Hacker sa mga kamay ng mga sukat na diksiyunaryo.

Sa katunayan, inihanda rin ang orihinal na itim laptop, naka-install na Ubuntu system at Minidwep-gtk at aircrack-Ng software. Ito ay crack mga password sa Wi-Fi, "mabigat na kagamitan." Gamit ang software na ito, maaari mong simulan ang koneksyon mga walang harang na application, subukan ang iba't ibang mga kumbinasyon ng password. Ang puting set dahil ang password ay masyadong simple, walang pagkakataon upang i-on ito na-play.

Ang isang malakas na password ay ang Wi-Fi sa mga pinakamahalagang cornerstones ng kaligtasan

Ang tinatawag na malakas na password, sumangguni sa 8-digit na naglalaman ng parehong uppercase at lowercase na titik, numero at simbolo sa itaas ng kumplikadong mga password, tulad ng gt / eB7 @ 2. Hangga't Wi-Fi gamit ang WPA encryption / WPA2, at magtakda ng isang malakas na password, ito ay halos imposible upang masira.

Hacker atake at pagtatanggol Password ay isang napakahalagang bahagi. Prinsipyo na may kaugnayan sa mas kumplikado, na kinasasangkutan ng malalim na kaalaman sa matematika, at maging ng pinasadyang mga encryption at decryption ng disiplina. Gayunpaman, ang pagkakaroon ng buhay, sa katunayan, maraming mga simpleng halimbawa, tulad ng mga karaniwang gamit na U Shield, ay batay sa RSA encryption algorithm. Ang prinsipyo ay batay sa mga dynamic na key na binuo ng pag-multiply ng dalawang malalaking de-kalidad na mga numero, at kahit na sa karamihan ng mga advanced na computer na ngayong araw na putulin ang out sa dalawang pangunahing mga numero, ay nangangailangan din masyadong ng mahabang panahon. Alam mo yun, U Shield sa dynamic na key rate ng pag-update ay sa pangkalahatan ay isang minuto. Gustong sa minuto lang ang kailangan upang samantalahin ang malaking de-kalidad na mga numero ay malamang na hindi maging unbundled, kaya ang pamamaraang ito ng pag-encrypt ay relatibong napaka safe.