--**From FreeBuf.com system security articles, please note that the author ** fubeerf ** - which means, malignant and malignant mentioned software

Text = ** Havex: Malware hunting targets industrial control equipment ** = "fubeerf @ System Security.",,''Today's advanced era really fast through the interpretation of scientific knowledge buddies make offensive and defensive point increase knowledge readers,I still gooey .... read from the network .... back and forth a few times .. ah ..~~~!-

Text = ** Havex: Malware hunting targets industrial control equipment ** = "fubeerf @ System Security.",,''Today's advanced era really fast through the interpretation of scientific knowledge buddies make offensive and defensive point increase knowledge readers,I still gooey .... read from the network .... back and forth a few times .. ah ..~~~!- --**來自FreeBuf.com的系統安全文章,請注意筆者**fubeerf**--提到的悪意軟件

原文為=**Havex:以工控设备为狩猎目标的恶意软件**="fubeerf @ 系统安全 "

現今先進的時代,真是要哥們來指教,才令讀者們多增一點科技攻防知識,

我還是很大距離的幼兒生在翻讀....著..捲上捲下的..喔~~~!-

-- *從FreeBuf.com系統的安全性文章,請注意,筆者** fubeerf** - 這意味著,惡性和惡性提到的軟件!''文本=** Havex:惡意軟件狩獵於工業控制設備**=“fubeerf@系統安全。”當今先進的時代真的很快通過哥們對科學的解讀!知識的哥們的解釋使進攻和防守點增加知識的讀者,我仍然迷迷糊糊.....從網絡上讀取....來回了幾次...啊..〜〜〜! -

-- - ** De FreeBuf.com artigos de segurança do sistema, por favor, note que o autor ** fubeerf ** - o que significa, software maligno e maligno mencionado

Text = ** Havex: caça Malware atinge equipamentos de controle industrial ** = "fubeerf @ Sistema de Segurança.",Época de hoje avançado muito rápido através da interpretação dos amigos do conhecimento científico tornar ofensiva e leitores conhecimentos aumento de um ponto de defesa,Eu ainda pegajosos ..... ler a partir da rede .... e para trás algumas vezes ... ah .. ~ ~ ~! -

-- ** FreeBuf.com 시스템 보안 기사에서,주의하시기 바랍니다 저자 ** fubeerf ** - 의미 한 악성 및 악성 소프트웨어..텍스트 = ** Havex : 악성 코드 사냥은 "시스템 보안 @ fubeerf."산업용 제어 장비 * =를 대상으로

정말 빠른 과학적 지식의 친구의 해석을 통해 오늘날의 첨단 시대, 공격과 방어 포인트 증가 지식 리더를 만들기,나는 여전히 끈적 끈적한 ..... 네트워크에서 읽어 .... 앞뒤로 몇 번 ... 아 .. ~ ~ ~! -

-- - ** Від FreeBuf.com статей безпеки системи, зверніть увагу, що автор ** fubeerf ** - що означає, злоякісні та злоякісні згадав програмне забезпечення..Text = ** Havex: Шкідливе полювання Мішені Устаткування промислового управління ** = "fubeerf @ системи безпеки."

Сьогоднішній розширений епохи дуже швидко через інтерпретацію наукових приятелів знань зробити наступальних і оборонних читачів знань збільшити точка,Я до сих пір липкий ..... з мережі .... туди і назад кілька разів ... ах .. ~ ~ ~! -

*

**--Please use Google with a

large family of God translator to translate your country / language city Oh ^ ^

--請各位用家善用谷歌大神的翻譯器,來翻譯你們的國家/城市的語言喔^^

--Por favor, use o Google com

uma grande familia de Deus tradutor para traduzir sua cidade pais / idioma Oh ^

^

--** - 국가 / 언어 시 를 번역하는 하나님 번역기 의 큰 가족과 함께 구글을 사용하십시오 아 ^ ^

--S'il vous plait utilisez

Google avec une grande famille de Dieu traducteur pour traduire votre ville de

pays / langue Oh ^ ^

--Bitte verwenden Sie Google

mit einer grosen Familie Gottes Ubersetzer zu Ihrem Land / Sprache ubersetzen

Stadt Oh ^ ^

--*** - あなたの国/言語の街を翻訳する神トランスレータの大きなファミリーでGoogleを使用してくださいああ^ ^

** - Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--** - Utilice Google con una

gran familia de Dios traductor para traducir tu ciudad país / idioma Oh ^ ^

** - Si prega di utilizzare

Google con una grande famiglia di Dio traduttore per tradurre la tua città paese / lingua Oh ^ ^

--Sila gunakan Google dengan

keluarga besar penterjemah Tuhan untuk menterjemahkan bandar negara / bahasa

anda Oh ^ ^

--Bonvole uzu Google kun

granda familio de Dio tradukisto traduki via lando / lingvo urbon Ho ^ ^

http://www.freebuf.com/articles/system/38525.html

Havex: industrial control equipment for the hunting malware target

fubeerf @ System Security 2014-07-18In the past year, we have a family of malicious programs and organizations Havex behind maintaining a high level of attention. Havex different industrial sectors are considered as the target for malware attacks, and in the initial report , the malware is particularly interested in the energy industry.

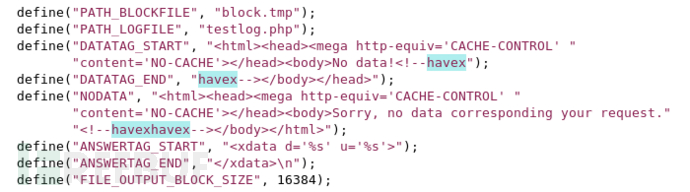

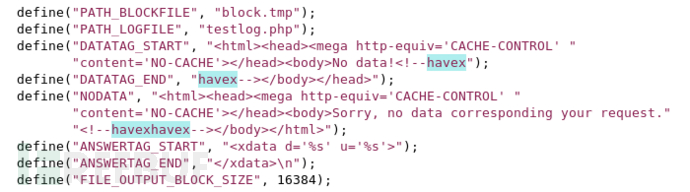

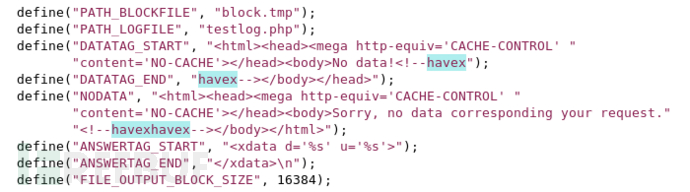

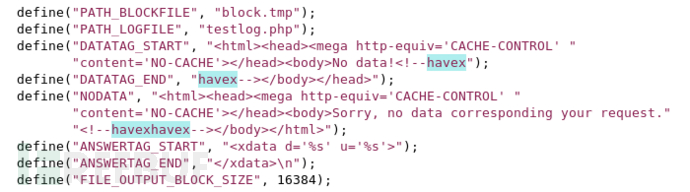

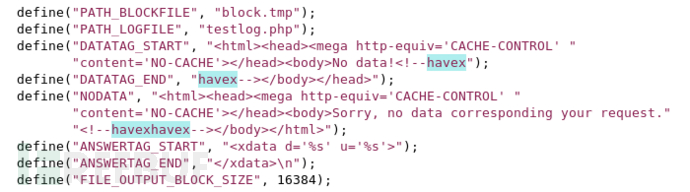

Main components Havex for universal remote Trojans (Remote Access Trojan, RAT) and a server program written in PHP. You can see the "Havex" in the name of the server code.

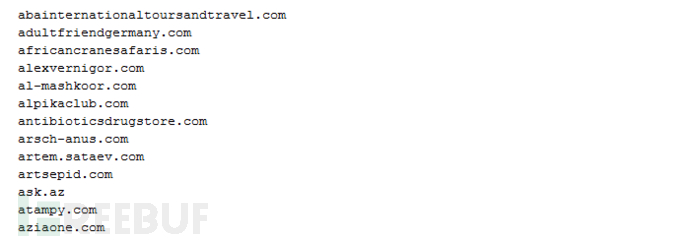

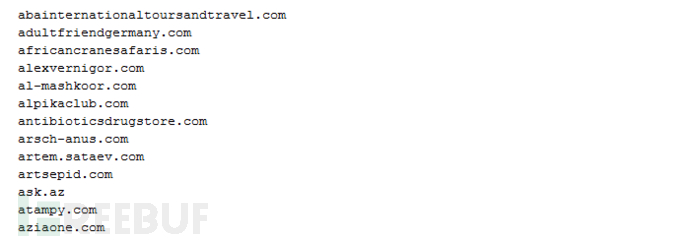

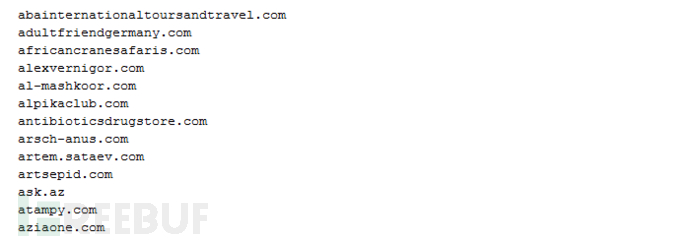

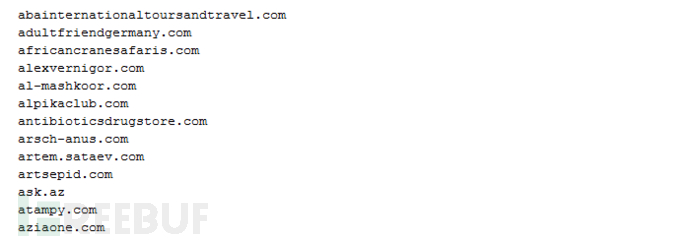

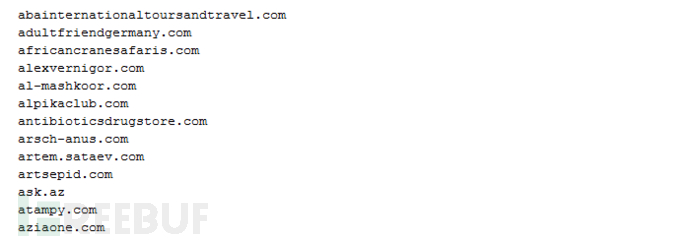

We collected and analyzed Havex of 88 varieties, mainly analyzed their access to the target, where the collection of data, network and machine. The analysis found Havex communication of C & C servers up to 146, and has more than 1500 IP addresses to C C Communications & server to identify the ultimate victims.

Attackers compromised website, blog as a C & C server, as used in some instances for the C & C server.

To include wooden horse virus software package as infectious agents

Havex RAT spread in the following ways,(1) Spam (2) exploits (3) in the invasion of vendor master to provide users with software installation package that contains the TrojanThe use of spam and vulnerability tools are fairly simple propagation mechanisms, we are not in-depth analysis. Of more concern is the third way, it can be seen as a puddle attacks (Water-hole attack), because the attacker's choice of supplier ICS as an intermediate target to achieve its attacks on the ultimate goal.

An attacker who exploited the vulnerability site, invaded the site, and the normal installation for users to download the software to install the software included replacing the Trojans.

Our researchers found that there are three main station manufacturers are being scored in this way, the site offers software installation package contains HavexRAT. We suspect there will be more similar situation, but has not been determined.

According to the content of their website, the three companies were developed for industrial equipment and software, the company is headquartered in Germany, Switzerland and Belgium. Two vendors provide remote management software for the ICS system, the third vendor to develop high-precision industrial cameras and associated software.

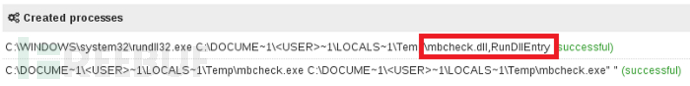

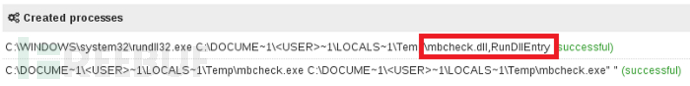

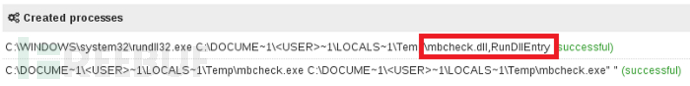

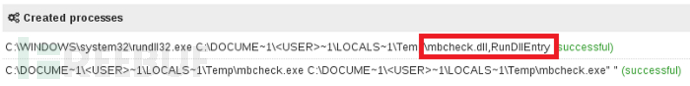

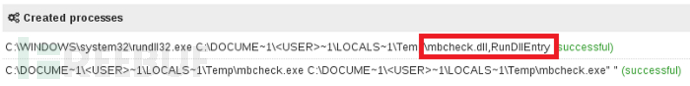

As an example, we can look at the dynamic analysis results contain Trojan virus package installed.

Target tissues

We can find some infected systems, and according to the sample analysis reports to track the Havex RATC & C server IP address to communicate.All these entities are infected with industrial applications have a certain relationship or industrial machines, most of the victims in Europe, at the time of this writing, we found that at least one company in California to send data to the C & C server. The basis of which the European institutions, two of France's well-known educational institutions, these two institutions are research-related technology, industrial applications, and two German machine manufacturer, an industrial machinery production in France there is a raw is specialized in structural engineering construction company in Russia.

ICS / SCADA sniffing

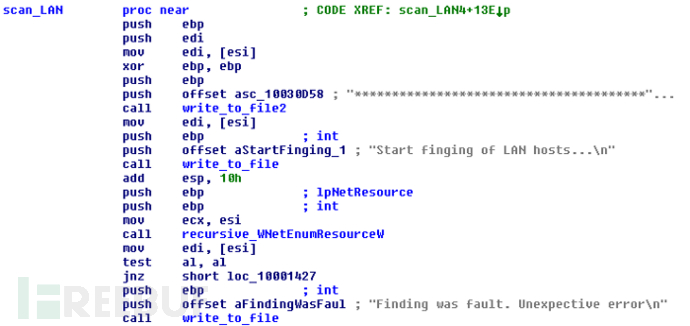

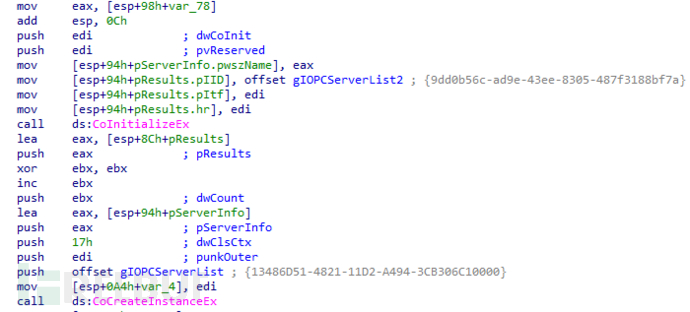

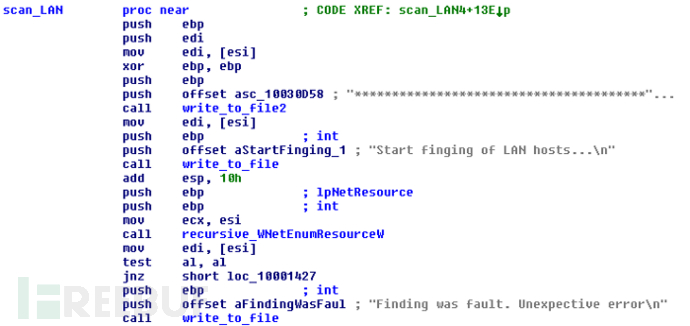

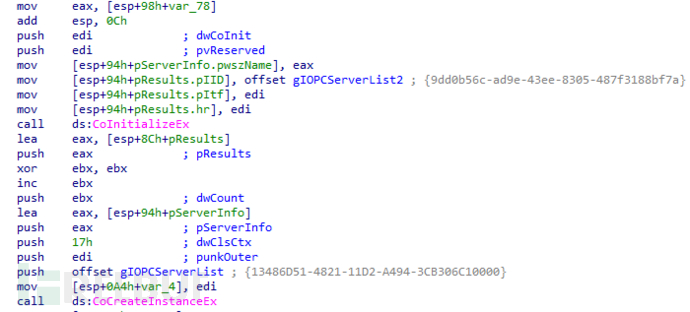

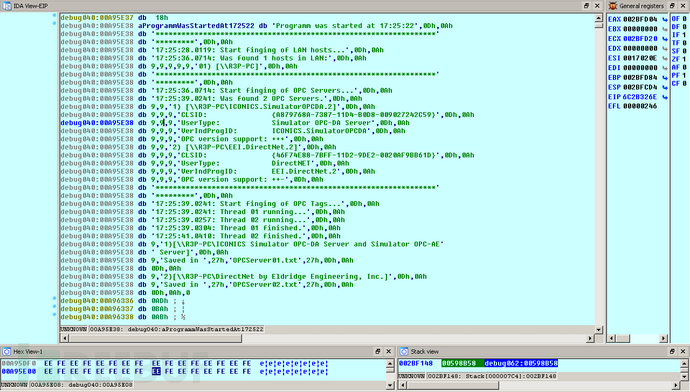

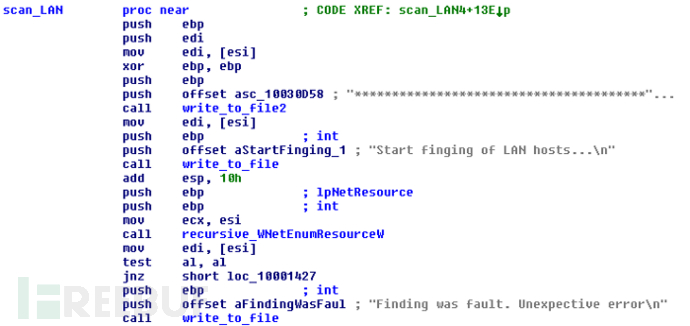

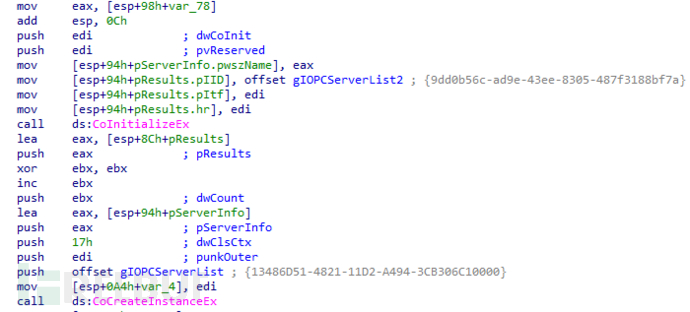

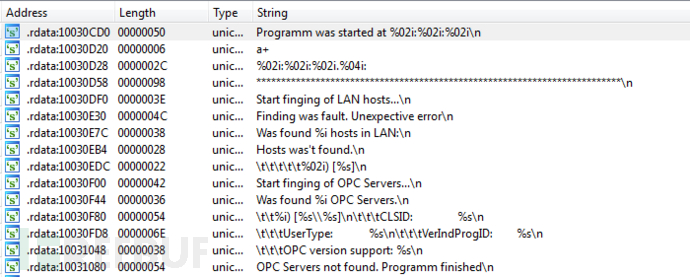

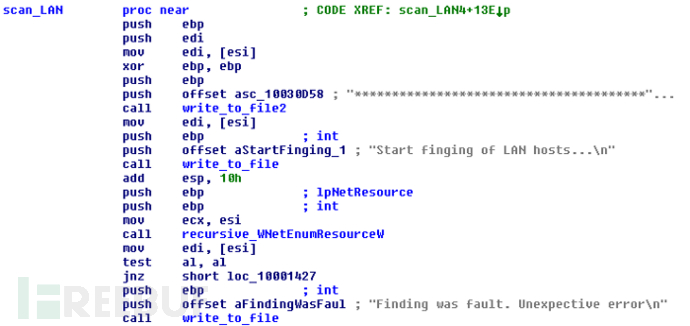

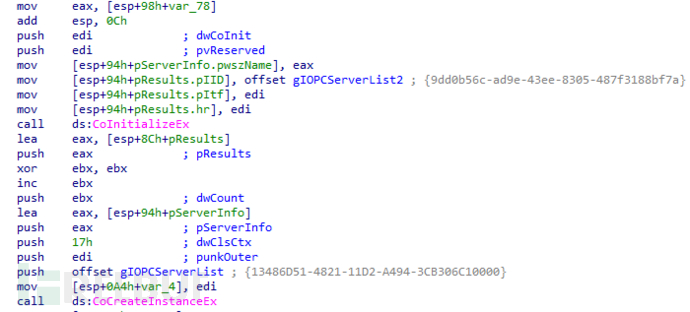

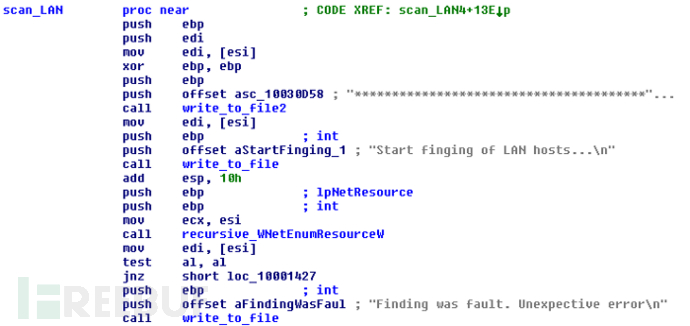

For the analysis Havex sample code found containing the ICS / SCADA sniffing behavior. C & C server will instruct the infected computer to download and execute further components, one component of which is very interesting. When analyzing this component, we find that it will enumerate the LAN, and find resources and server connections. (Annotation: Through assembly code shows, the program calls the Windows library function "WNetEnumResource", information about the function can refer to: http://msdn.microsoft.com/zh-cn/library/aa918051 )

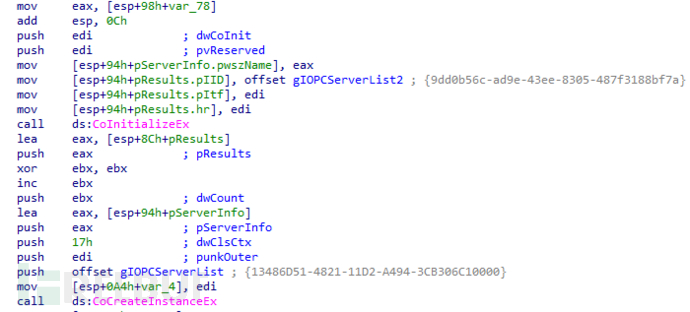

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

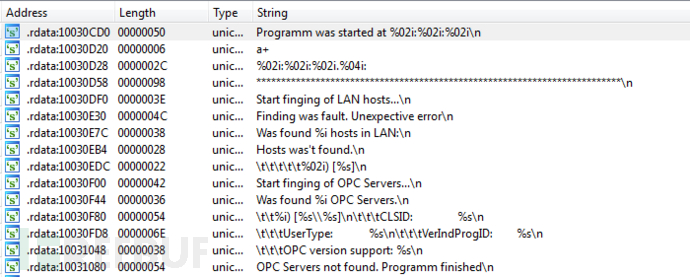

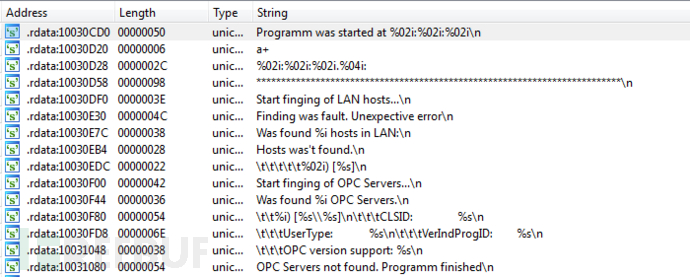

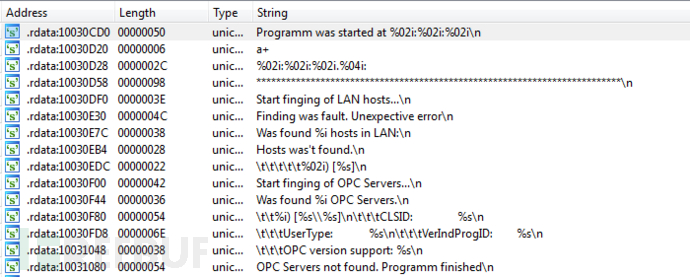

Noting "OPCServer" the name, there are more points to the instruction word, Resources Department in the executable file to find more OPC string keywords.

Reading depth solution

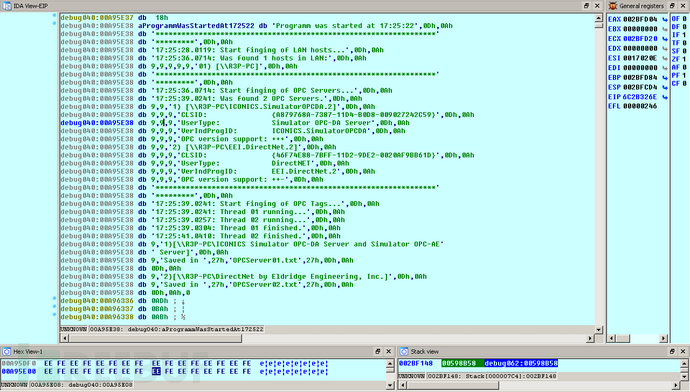

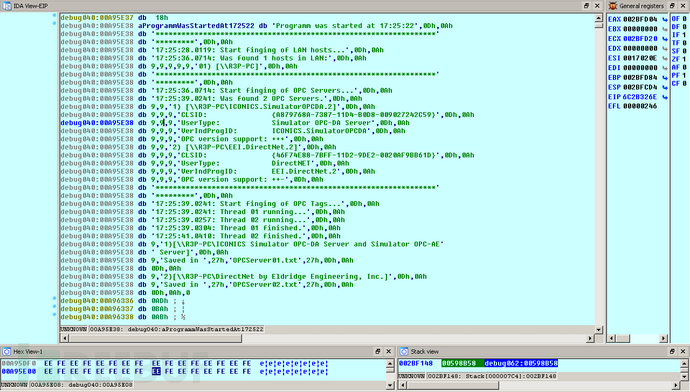

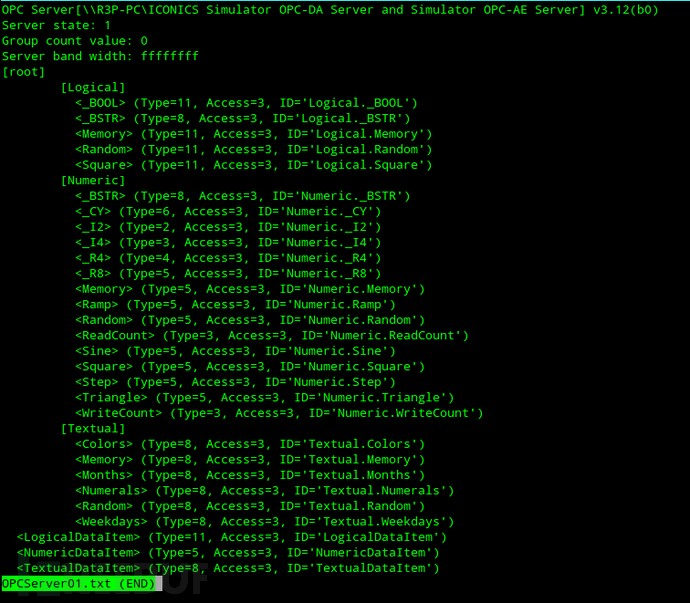

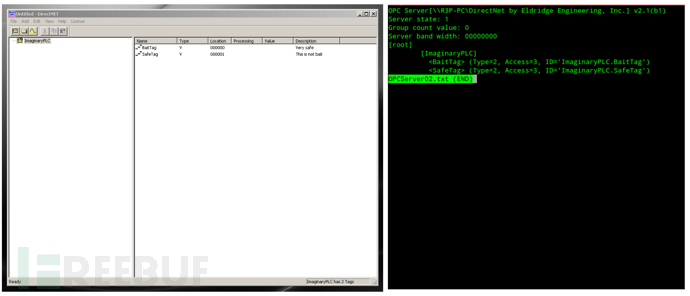

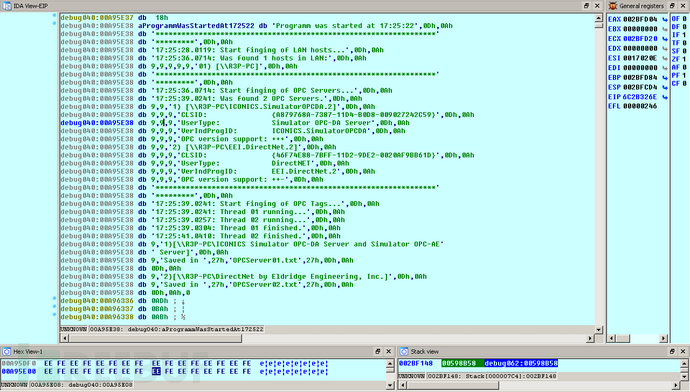

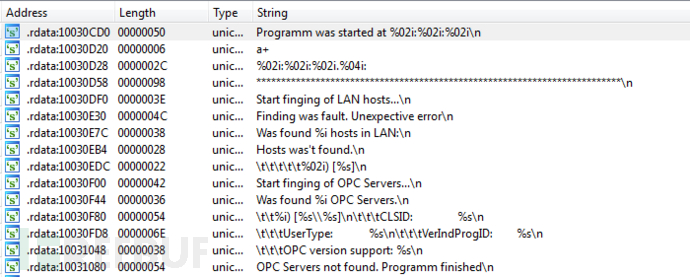

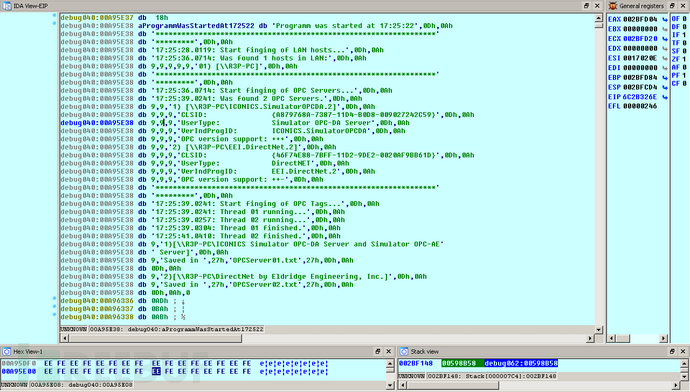

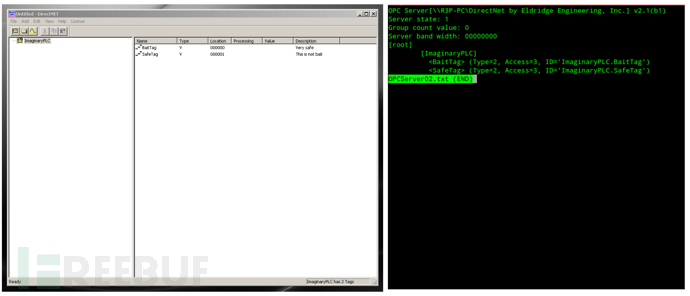

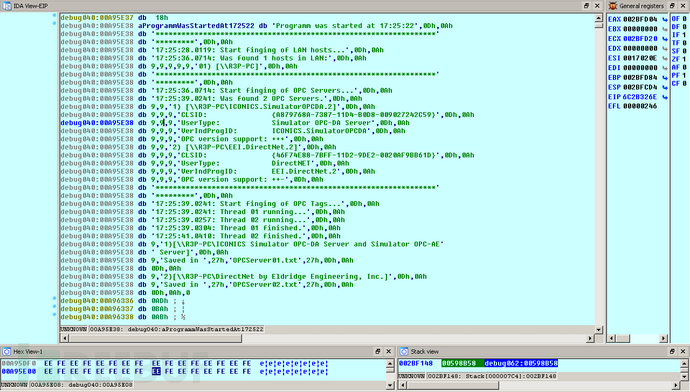

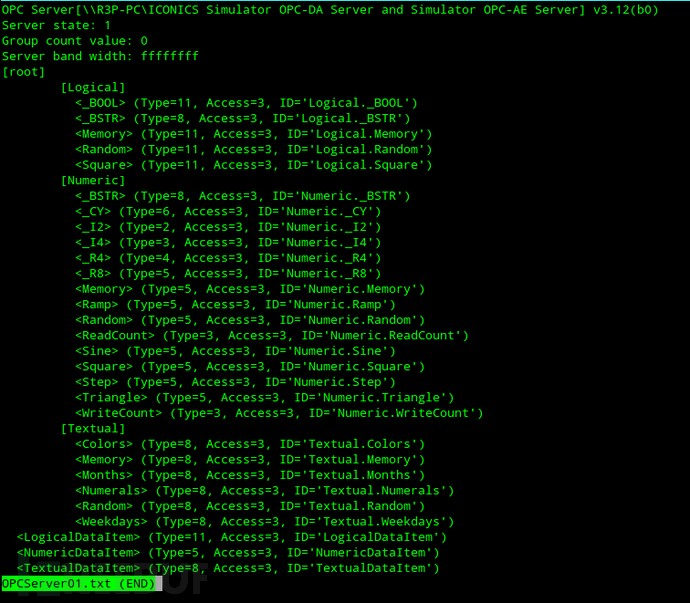

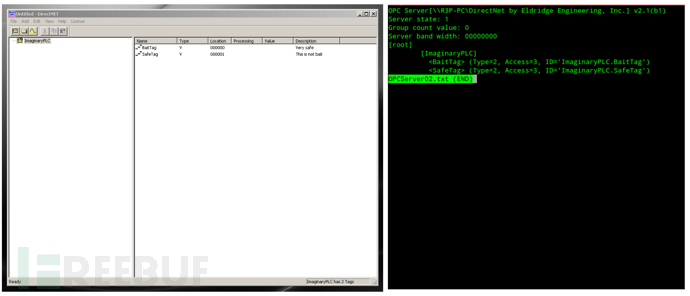

Havex There are two major components, download and OPC intelligence gathering module. Analytical articles about downloading can be found in this article: http://blog.fortinet.com/Evolving-History-of-Havex-Module-Downloader/In the test environment, first installed in two other machines on the LAN OPCServer, as shown below, malware successfully get to the two OPCServer intelligence (Annotation: According figure shows, PC name of the installation OPCServer for R3P-PC , installed OPCServer is ICONICS company OPCServer AD and AE)

In our current test environment, this. Yls file and not sent back to the attacker there. (Annotation: txt file generated from the back, these documents had certainly returned C & C server)

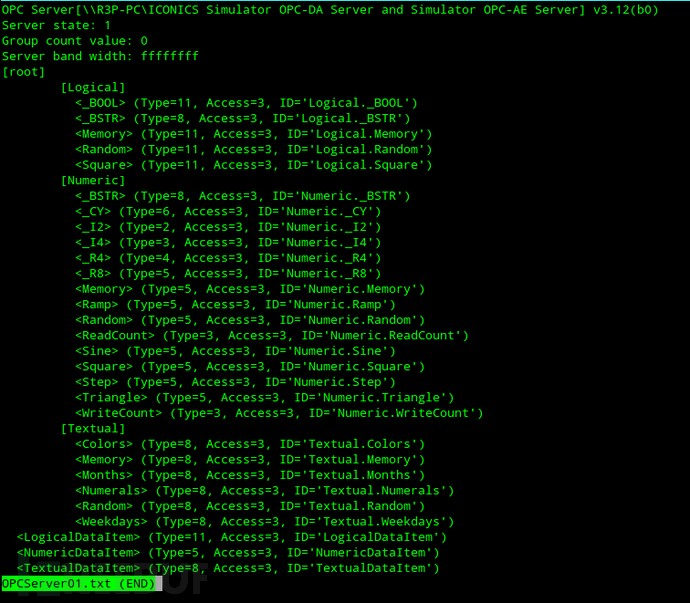

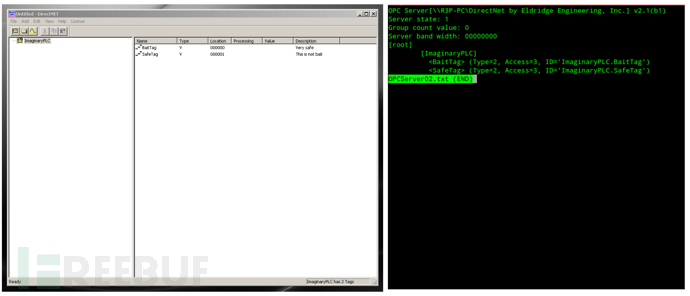

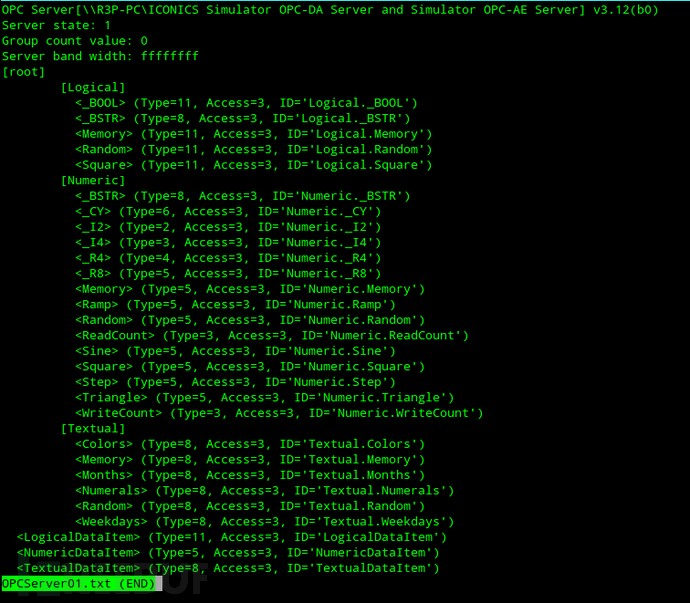

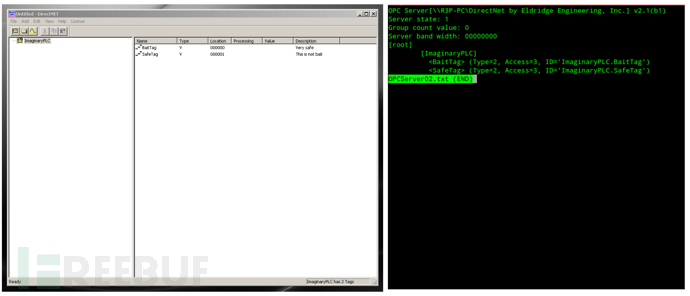

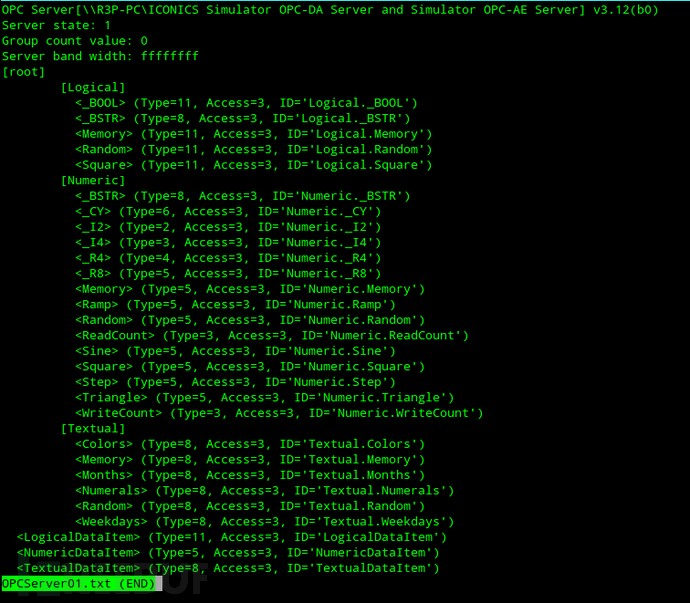

The other two files are created out are OPCServer1.txt and OPCServer2.txt, each file recorded a OPCServer of specific intelligence.

(Annotation: the following figure, the paper of record OPCServer more detailed information, including the group OPCServer case, Tag name, type, etc. In fact, people who engage in industrial control, see these intelligence by Tag number can approximate. infer the size of the plant, the other is a Tag Some may be very sensitive to the data values, then forced to modify the control system may produce very serious consequences for running addition there are loopholes that some vendors may OPCServer in by ICS-CERT's official announcement that you know, take advantage of these known and unknown vulnerabilities can be further invasive OPCServer, so from the core of the control system will be getting closer.)

Summary

Behind the attacker Havex uses a clever approach to industrial espionage, through the ICS / SCADA software installation package implanted Trojan, the target system is a very effective way to access, and even be able to hack into critical technical facilities.(Annotation: OPC protocol is mainly used on more process industry, such as oil and petrochemical industry, which is why Havex is for the energy industry, and with the agreement of the main access to process data, etc., which are areas of process control, Havex main intelligence could be stealing data for the purpose of example, the invasion by OPC layers, and finally to the control scheme may steal control of the process or that formula, such as oil refineries in the formula, or in pharmaceutical formulations, etc. . Stunex this plant is mainly aimed PLC control, which may be related to the protocol Modbus, Profibus, etc. tend to bottom, the main control system for controlling the underlying terminal such as switching valves, motor start and stop, forward and reverse.)

Original Address:

http://www.f-secure.com/weblog/archives/00002718.html

http://blog.fortinet.com/Havex-Meet-OPC-Server/

http://melodytoyssexy.blogspot.com/2014/07/usauktwptfdzkorenukninternational.html

=======================================================================

http://www.freebuf.com/articles/system/38525.html

Havex:以工控設備為狩獵目標的惡意軟件

fubeerf @ 系統安全 2014-07-18在過去一年,我們對 Havex 惡意程序家族及其背後的組織保持了高度的關注。

Havex 被認為以不同工業領域為目標進行攻擊的惡意軟件,

並且在最初的 報告中,該惡意軟件對能源行業尤為感興趣。

Havex 的主要構成為通用的遠程木馬( Remote Access Trojan , RAT )和用 PHP 編寫的服務器程序。 可以在服務器的代碼中看到 “Havex” 這個名字。

我們收集並分析了 Havex 的 88 個變種,主要分析了它們的訪問目標、從哪收集數據、網絡和機器。 這一分析發現 Havex 通信用的 C&C 服務器多達 146 個,並且有 1500 多個 IP 地址向 C&C 服務器通信,從而識別最終的受害者。

攻擊者利用被攻陷的網站、博客作為 C&C 服務器,如下為用於 C&C 服務器的一些實例。

以包含木 馬 病毒的 軟 件安裝包作 為 感染媒介

Havex RAT 以如下途徑進行傳播,(1)垃圾郵件(2)漏洞利用工具(3)在被入侵的廠商的主站上,使其為用戶提供的軟件安裝包包含該木馬利用垃圾郵件和漏洞工具是相當簡單的傳播機制,我們對此不進行深入分析。 更值得關注的第三中方式,它可以被看做是水坑式攻擊( Water-hole attack ),因為攻擊者選擇 ICS 的供應商作為中間目標,來實現其對最終目標的攻擊。

攻擊者利用網站的漏洞,入侵了網站,並將正常的供用戶下載的安裝軟件替換為包含木馬的安 裝軟件。

我們的研究者發現有三個廠商的主站被這種方式被攻入,在網站上提供的軟件安裝包中包含了 HavexRAT 。 我們懷疑還會有更多類似的情況,但是尚未確定。

根據他們網站的內容,這三家公司都是開發麵向工業的設備和軟件,這些公司的總部位於德國、瑞士和比利時。 其中兩個供應商為 ICS 系統提供遠程管理軟件,第三個供應商為開發高精密工業攝像機及相關軟件。

作為一個例子,我們可以看一下包含了木馬病毒的安裝包安裝時的動態分析結果。

目 標組織

我們能夠找到一些受感染的系統,並根據樣本的分析報告,來追踪向 Havex RATC&C 服務器進行通信的 IP 地址。所有受感染的這些實體都是與工業應用或者工業機器有一定的關係,大多數受害者位於歐洲,在本文撰寫時,我們發現至少有一家位於加利福尼亞的公司在向 C&C 服務器發送數據。 其中歐洲的基礎機構中,有兩個為法國的眾所周知的教育機構,這兩個機構是進行技術相關的研究,兩個德國的工業應用程序和機器製造商,一個法國的工業機器生產生還有一個是專門從事結構工程的俄羅斯建築公司。

ICS/SCADA 嗅探

對於 Havex 樣例代碼的分析發現,其包含對於 ICS/SCADA 的嗅探行為。 C&C 服務器會指示受感染的計算機下載並執行更進一步的組件,其中一個組件很有趣。 當分析此組件時,我們發現它會枚舉局域網,並尋找連接的資源和服務器。 (譯註:通過彙編代碼可知,該程序調用了 Windows 的庫函數“ WNetEnumResource ”,關於該函數的信息可以參照: http://msdn.microsoft.com/zh-cn/library/aa918051 )

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

注意到“ OPCServer ”這個名字,還有更多的指示指向了這個單詞,在可執行文件中的資源處找到了更多的 OPC 字符串關鍵字。

深度解 讀

Havex 主要有兩大組件構成,下載器和 OPC 情報收集模塊。 有關下載器的分析文章可以參見此文: http://blog.fortinet.com/Evolving-History-of-Havex-Module-Downloader/在測試環境中,首先在局域網的其他機器上安裝兩個 OPCServer ,如下圖所示,惡意軟件成功的獲取到了這兩個 OPCServer 的情報(譯註:根據圖可知,安裝 OPCServer 的 PC 名稱為 R3P-PC ,安裝的 OPCServer 是 ICONICS 公司的 OPCServer AD 和 AE )

在我們目前的測試環境中,這一 .yls 文件並沒有發送回攻擊者那裡。 (譯註:從後面生成的 txt 文件來看,這些文件肯定傳回過 C&C 服務器)

另外兩個文件被創建出來分別是 OPCServer1.txt 和 OPCServer2.txt ,每個文件記錄了一個 OPCServer 的具體情報。

(譯註:如下圖,文件中記錄了 OPCServer 中的較為詳細的信息,包括 OPCServer 中的組情況, Tag 名稱、類型等。其實搞工業控制的人,看到這些情報,通過 Tag 數量就能大概的推斷出工廠的規模,另外就是某些個 Tag 可能會很敏感,對這一數據值進行強行修改的話可能會產生對控制系統運行非常嚴重的後果。另外就是某些廠商的 OPCServer 中可能存在漏洞,通過 ICS-CERT 的官方公告就能知道,利用這些已知的、未知的漏洞可以進一步侵入 OPCServer ,這樣離控制系統的核心部分就會越來越近。)

小 結

Havex 背後的攻擊者採用了一個巧妙的方法來進行工業間諜活動,通過對 ICS/SCADA 軟件安裝包中植入木馬,是一種訪問目標系統很有效的方法,甚至能夠入侵到關鍵技術設施。(譯註: OPC 協議主要是流程工業上用的比較多,例如石油石化行業,這也是為什麼說 Havex 是針對能源行業了,用該協議主要是過程數據的存取等,這是過程控制的範疇, Havex 主要可能是偷取數據情報為目的。例如,通過 OPC 層層的入侵,最後可能偷取到過程控制中的控制方案或者說是配方,例如煉油廠中的配方、或者製藥廠中的配方等。 Stunex 主要是針對 PLC 這種工廠控制,其涉及到的協議可能是 Modbus 、 Profibus 等偏向底層,主要實現對於控制系統底層終端的控制。例如閥門的開關、電機的啟停、正反轉。)

原文地址:

http://www.f-secure.com/weblog/archives/00002718.html

http://blog.fortinet.com/Havex–Meet-OPC-Server/

=====================================================================

http://www.freebuf.com/articles/system/38525.html

Havex: equipamentos de controle industrial para o alvo de malwares caça

fubeerf @ Sistema de Segurança 2014/07/18No ano passado, temos uma família de programas e organizações Havex atrás de manter um alto nível de atenção maliciosos. Havex diferentes setores industriais são considerados como alvo para ataques de malware e na inicial relatório , o malware está particularmente interessado na indústria de energia.

Principais componentes Havex para Trojans remotos universais (Tróia de acesso remoto, RAT) e um programa servidor escrito em PHP. Você pode ver o "Havex" no nome do código do servidor.

Foram coletados e analisados Havex de 88 variedades, principalmente analisado o seu acesso ao alvo, onde a coleta de dados, rede e máquina. A análise constatou comunicação Havex de servidores C & C até 146, e tem mais de 1500 endereços IP a C & C Comunicações servidor para identificar as vítimas finais.

Atacantes comprometida site, blog como um servidor C & C, como usado em alguns casos para o servidor C & C.

Para incluir madeira pacote de software de vírus cavalo como agentes infecciosos

Havex RAT propagação das seguintes formas,(1) Spam (2) exploits (3) na invasão do mestre do fornecedor para fornecer aos usuários com o pacote de instalação de software que contém o TrojanO uso de ferramentas de spam e vulnerabilidade são mecanismos de propagação bastante simples, não temos uma análise aprofundada. O que mais preocupa é a terceira forma, ele pode ser visto como uma poça de ataques (ataque de água-buraco), pois a escolha do atacante do ICS fornecedor como um objectivo intermédio para atingir os seus ataques ao objetivo final.

Um invasor que explorar a vulnerabilidade local, invadiu o local, ea instalação normal para os usuários a baixar o software para instalar o software incluído substituindo os Trojans.

Nossos pesquisadores descobriram que existem três principais fabricantes de estação estão sendo marcados desta forma, o site oferece pacote de instalação de software contém HavexRAT. Nós suspeitamos que haverá mais situação semelhante, mas ainda não foi determinada.

De acordo com o conteúdo do seu site, as três empresas foram desenvolvidos para equipamentos industriais e de software, a empresa tem sede na Alemanha, Suíça e Bélgica. Dois fornecedores oferecem software de gerenciamento remoto para o sistema ICS, o terceiro fornecedor para desenvolver de alta precisão câmeras industriais e software associado.

Como exemplo, podemos olhar para a análise dinâmica resultados contêm pacote de vírus Trojan instalado.

Tecidos-alvo

Podemos encontrar alguns sistemas infectados, e de acordo com os relatórios de análise de amostra para rastrear o endereço IP do servidor Havex RATC & C para se comunicar.Todas estas entidades estão infectados com aplicações industriais têm uma certa relação ou máquinas industriais, a maioria das vítimas na Europa, no momento da redação deste texto, descobrimos que pelo menos uma empresa na Califórnia para enviar dados para o servidor C & C. A base na qual as instituições europeias, dois dos bem conhecidos instituições de ensino da França, estas duas instituições são a tecnologia relacionada com a pesquisa, aplicações industriais, e dois fabricante de máquinas alemã, uma produção de máquinas industriais em França, existe uma matéria- é especializada em empresa de construção engenharia estrutural na Rússia.

ICS / SCADA sniffing

Para a análise de código de exemplo Havex achados conter o comportamento sniffing ICS / SCADA. C & C servidor irá instruir o computador infectado para baixar e executar outros componentes, um componente que é muito interessante. Ao analisar este componente, descobrimos que ele irá enumerar a LAN, e encontrar recursos e conexões de servidor. (Anotação: Através mostra o código de montagem, o programa chama a função da biblioteca Windows "WNetEnumResource", informações sobre a função pode referir-se a: http://msdn.microsoft.com/zh-cn/library/aa918051 )

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

Notando "OPCServer" o nome, há mais pontos para a palavra instrução, Departamento de Recursos no arquivo executável para encontrar mais OPC cordas palavras-chave.

Leitura solução profundidade

Havex Existem dois componentes principais, faça o download e OPC módulo coleta de informações. Artigos analíticos sobre o download podem ser encontrados neste artigo: http://blog.fortinet.com/Evolving-History-of-Havex-Module-Downloader/No ambiente de teste, instalado pela primeira vez em duas outras máquinas na LAN OPCServer, como mostrado abaixo, malware chegar com êxito à inteligência dois OPCServer (Anotação: Conforme mostra a figura, o nome do PC do OPCServer instalação para R3P-PC , OPCServer instalada é ICONICS empresa AD OPCServer e AE)

Em nosso ambiente de teste atual, este arquivo. Yls e não enviados de volta para o atacante lá. (Anotação: txt arquivo gerado na parte de trás, esses documentos certamente tinha retornado do servidor C & C)

Os outros dois arquivos são criados fora são OPCServer1.txt e OPCServer2.txt, cada arquivo gravado um OPCServer de inteligência específica.

(Anotação: a figura a seguir, o papel de registro OPCServer informações mais detalhadas, incluindo o grupo OPCServer caso, o nome do Tag, tipo, etc Na verdade, as pessoas que se envolvem em controle industrial, ver estes inteligência pelo número da etiqueta pode aproximar. inferir o tamanho da planta, o outro é um Tag Alguns podem ser muito sensíveis aos valores de dados, então forçado a modificar o sistema de controle pode produzir conseqüências muito graves para a execução disso, existem lacunas que alguns fornecedores podem OPCServer em pelo anúncio oficial do ICS-CERT que você sabe, tirar partido destas vulnerabilidades conhecidas e desconhecidas pode ser OPCServer mais invasivo, de modo que a partir do núcleo do sistema de controle será cada vez mais perto.)

Resumo

Atrás do atacante Havex utiliza uma abordagem inteligente para a espionagem industrial, por meio do pacote de instalação do software ICS / SCADA implantado de Tróia, o sistema de destino é uma maneira muito eficaz para o acesso, e até mesmo ser capaz de invadir instalações técnicas críticas.(Anotação: protocolo OPC é usado principalmente em mais indústria de processo, como o petróleo e indústria petroquímica, que é por Havex é para o setor de energia, e com o acordo do acesso principal para processar dados, etc, que são áreas de controle de processos, Havex inteligência principal poderia ser roubar dados com o propósito de exemplo, a invasão por camadas de OPC, e, finalmente, para o sistema de controlo pode roubar o controlo do processo ou que a fórmula, como refinarias de petróleo na fórmula, ou em formulações farmacêuticas, etc . Stunex esta planta é voltada principalmente o controle do PLC, o que pode estar relacionado com o protocolo Modbus, Profibus, etc tendem a fundo, o principal sistema de controle para controlar o terminal subjacente, tais como a mudança de válvulas, partida do motor e parar, frente e verso).

Endereço Original:

http://www.f-secure.com/weblog/archives/00002718.html

http://blog.fortinet.com/Havex-Meet-OPC-Server/

=========================================================================

http://www.freebuf.com/articles/system/38525.html

Havex : 사냥 악성 코드의 대상에 대한 산업 제어 장비

fubeerf @ 시스템 보안 8천8백86명의 2014년 7월 18일지난 해, 우리는 악성 프로그램 및 관심의 높은 수준을 유지 뒤에 조직 Havex을 가족이있다. Havex 다른 산업 분야는 악성 코드 공격의 대상으로 간주하고 초기에 보고 , 악성 코드는 에너지 산업에 관심이 있습니다.

범용 원격 트로이 목마 (원격 액세스 트로이 목마, RAT)와 PHP로 작성된 서버 프로그램의 주요 구성 요소 Havex. 당신은 서버 코드의 이름으로 "Havex"를 볼 수 있습니다.

우리는 수집 된 88 종류의 Havex 분석, 주로 대상에 대한 액세스를 분석 위치 데이터, 네트워크 및 시스템의 수집. 분석은 146까지 C & C 서버의 Havex 통신을 발견하고, C C 통신 및 궁극적 인 피해자를 식별하기 위해 서버에 1500 개 이상의 IP 주소를 가지고 있습니다.

공격자는 C & C 서버에 대한 일부의 경우에 사용되는, C & C 서버로 웹 사이트, 블로그를 손상.

감염원으로 목마 바이러스 소프트웨어 패키지를 포함하려면

Havex 다음과 같은 방법으로 쥐의 확산,(1) 공급 업체 마스터의 침공에 스팸 (2) 공격 (3) 트로이 목마가 들어 소프트웨어 설치 패키지를 사용자에게 제공하는스팸 및 취약점 도구의 사용은 우리가 깊이있는 분석을하지 않는, 매우 간단 전파 메커니즘입니다. 더 우려의 세 번째 방법은 중간 대상으로 공급 업체 ICS의 공격자의 선택은 궁극적 인 목표에의 공격을 달성 할 수 있기 때문에, 그것은 웅덩이 공격 (물 구멍 공격)으로 볼 수있다.

취약점 사이트를 악용 한 공격자는 사이트를 침공하고, 사용자가 소프트웨어를 설치 소프트웨어를 다운로드에 대한 일반적인 설치는 트로이 목마를 교체 포함되어 있습니다.

우리 연구팀은이 방법으로 획득되는 세 가지 주요 역 제조 업체가 있다는 것을 발견,이 사이트의 소프트웨어 설치 패키지를 제공는 HavexRAT가 포함되어 있습니다. 우리는 더 많은 비슷한 상황이있을 것입니다 생각하지만, 결정되지 않았습니다.

자신의 웹 사이트의 내용에 따라, 세 회사는 산업 설비 및 소프트웨어를 개발 한 회사는 독일, 스위스, 벨기에에 본사를두고있다. 두 벤더 ICS 시스템, 고정밀 산업용 카메라와 관련 소프트웨어를 개발하는 벤더 제 원격 관리 소프트웨어를 제공한다.

예를 들어, 우리는 결과가 트로이 목마 바이러스 패키지가 설치가 포함 된 동적 분석을 볼 수 있습니다.

표적 조직

우리는 약간의 감염된 시스템을 찾을 수 있습니다, 샘플 분석 보고서에 따르면 Havex RATC & C 서버의 IP 주소가 통신을 추적 할 수 있습니다.산업 응용 프로그램이 특정 관계 또는 산업 기계가 유럽에서 피해자의 대부분은,이 글을 쓰는 시점에서, 우리는 캘리포니아에있는 적어도 하나의 회사가 C & C 서버로 데이터를 전송하는 것을 발견으로 이러한 모든 개체가 감염됩니다. 유 럽 기관, 프랑스의 잘 알려진 교육 기관의 두 가지가이 두 기관은 연구 관련 기술, 산업 애플리케이션, 2 독일 기계 제조업체, 프랑스의 산업 기계 생산하는 기초있는 원료가 러시아에서 구조 엔지니어링 건설 회사 전문 기업입니다.

ICS / SCADA 스니핑

ICS / SCADA 스니핑 동작을 포함 발견 분석 Havex 샘플 코드. C & C 서버는 매우 흥미있는 하나의 구성 요소의 추가 구성 요소를 다운로드하고 실행하는 감염된 컴퓨터를 지시합니다. 이 구성 요소를 분석 할 때, 우리는 LAN을 열거하고 자원과 서버 연결을 찾을 것을 발견. (주석 : 어셈블리 코드 프로그램을 통해 프로그램이 기능에 대한 자세한 내용은, "WNetEnumResource"윈도우 라이브러리 함수를 호출을 참조 할 수 있습니다 http://msdn.microsoft.com/zh-cn/library/aa918051 )

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

"OPCServer"의 이름을 언급하면서, 명령어, 더 OPC 문자열 키워드를 찾을 수있는 실행 파일의 리소스 부서에 더 많은 포인트가 있습니다.

안길 용액 읽기

두 가지 주요 구성 요소를 다운로드 및 OPC 정보 수집 모듈이 있습니다 Havex. : 다운로드에 대한 분석 기사는이 문서에서 찾을 수 있습니다 http://blog.fortinet.com/Evolving-History-of-Havex-Module-Downloader/따라서 그림과, R3P-PC의 설치 OPCServer의 PC 이름 : 아래 그림과 같이 테스트 환경에서 먼저 LAN OPCServer에 두 개의 다른 컴퓨터에 설치, 악성 코드가 성공적으로 두 OPCServer 인텔리전스 (주석에 도착 설치 OPCServer)는 ICONICS 회사 OPCServer 광고 및 AE입니다

현재의 테스트 환경에서이. YLS 아닌 파일이 공격자에게 다시 보냈다. (주석이 : 뒤쪽에서 생성 된 파일 TXT,이 문서는 확실히 돌아왔다 C & C 서버)

다른 두 개의 파일 중 생성이 OPCServer1.txt 및 OPCServer2.txt 있으며, 각 파일은 특정 정보의 OPCServer을 기록했다.

(주석 : 다음 그림 그룹 OPCServer 경우, 태그 이름, 유형 등 사실, 산업 제어에 종사하는 사람들이 대략 수있는 태그 수 에 의해이 정보를 볼 수 등의 기록 OPCServer의 종이 더 자세한 정보를 표시합니다. 식물의 크기를 유추, 다른 일부는 다음 제어 시스템은 어떤 벤더의 OPCServer있다 허점가 또한 실행에 매우 심각한 결과를 생성 할 수있다 수정할 강제 데이터 값에 매우 민감 할 수 태그인지 당신이 알고있는 ICS-CERT의 공식 발표에 의해, 활용이 알려진 제어 시스템의 핵심은 점점 더 가까이 할 수 있도록에서 알 수없는 취약점이 더 침략 OPCServer 수 있습니다.)

개요

공격자 뒤에 Havex 트로이 이식 ICS / SCADA 소프트웨어 설치 패키지를 통해, 산업 스파이에 대한 현명한 접근 방식을 사용, 대상 시스템에 액세스 할 수있는 매우 효과적인 방법입니다, 심지어 중요한 기술 설비를 해킹 할 수 있습니다.(주석 : OPC 프로토콜은 주로 Havex는 에너지 산업이며, 공정 제어 분야 등등의 데이터를, 처리하는 주요 액세스의 동의를, 왜 석유 및 석유 화학 산업과 같은 많은 공정 산업에 사용됩니다 Havex 메인 지능 예의 목적을 위해 데이터를 도용 할 수 OPC 층 에 의해, 최종적으로 제어 방식에 침입 공정의 제어 또는 등등 오일 화학식 정제소, 또는 약제 학적 제형 등이 수식을 훔칠 수도 . Stunex이 공장은 주로 등의 모드 버스, 프로피 버스는, 바닥, 등, 스위칭 밸브 모터의 시작과 앞으로, 중지 및 역방향으로 기본 터미널을 제어하기위한 주요 제어 시스템에 경향이 프로토콜에 관련이있을 수 있습니다 PLC 제어를 목표로하고 있습니다.)

기존 주소 :

http://www.f-secure.com/weblog/archives/00002718.html

http://blog.fortinet.com/Havex-Meet-OPC-Server/

http://melodytoyssexy.blogspot.com/2014/07/usauktwptfdzkorenukninternational.html

http://www.freebuf.com/articles/system/38525.html

Havex: обладнання промислового управління для цільового полювання шкідливих програм

fubeerf @ Система безпеки 2014-07-18Торік, у нас є сімейство шкідливих програм і організацій Havex за підтримання високого рівня уваги. Havex різних галузях промисловості, розглядаються як мішені для атак шкідливого ПО, і в початковій доповіді , шкідлива програма особливо зацікавлена в енергетичній галузі.

Основні компоненти Havex для універсальних пультів дистанційного трояни (Trojan віддаленого доступу, RAT) і серверної програми, написаної на PHP. Ви можете побачити "Havex" в ім'я серверного коду.

Ми зібрали та проаналізували Havex 88 сортів, в основному аналізували їх доступ до мішені, де збір даних, мережі і машини. Аналіз показав, Havex зв'язок C & C серверів до 146, і має більш ніж 1500 IP-адрес в C C комунікацій і сервером для виявлення кінцевих жертв.

Зловмисники під загрозою сайт, блог як сервер C & C, який використовується в деяких випадках для сервера C & C.

Щоб включити дерев'яний пакет програмного забезпечення від вірусів кінь як інфекційні агенти

Havex RAT поширення наступними способами,(1) Спам (2) подвиги (3) у вторгненні в записах постачальників, щоб надати користувачам програмного забезпечення установки пакета, що містить троянаВикористання спам і уразливості інструментів досить прості механізми поширення, ми не глибокий аналіз. Ще більше занепокоєння є третій спосіб, це можна розглядати як калюжі атак (Вода-луночное атака), так як вибір атакуючого ІКС-постачальників в якості проміжної мети для досягнення своїх нападів на кінцевої мети.

Зловмисник, який скористався сайт уразливості, вторглися на сайт, а звичайна установка для користувачів, щоб завантажити програмне забезпечення для установки програмного забезпечення включені заміни троянів.

Наші дослідники виявили, що існує три основних виробників станції в даний час, набрані в цьому випадку, сайт пропонує програмний пакет установки містить HavexRAT. Ми підозрюємо, що буде більше схожа ситуація, але не була визначена.

За змістом свого сайту, три компанії були розроблені для промислового обладнання та програмного забезпечення, компанія зі штаб-квартирою в Німеччині, Швейцарії та Бельгії. Два постачальники надають програмне забезпечення віддаленого управління для ICS системи, третього постачальника з розробки високоточних промислових камер та відповідне програмне забезпечення.

Як приклад, ми можемо подивитися на динамічному аналізі результатів містити встановлений вірус троянський пакет.

Цільові тканини

Ми можемо знайти деякі заражені системи, і, за повідомленнями аналізу проб для відстеження IP-адресу сервера Havex RATC & C спілкуватися.Всі ці особи заражені промислового застосування мають певні відносини або промислові машини, більшість жертв у Європі, на момент написання цієї статті, ми виявили, що принаймні одна компанія в Каліфорнії для відправки даних на сервер C & C. Основою якого європейські інститути, два з відомих навчальних закладів Франції, ці два інституту дослідження технологій, пов'язаних, промислового застосування, і два німецький виробник машина, промислове виробництво машин у Франції є сирі спеціалізується на проектування будівель і споруд будівельної компанії в Росії.

ICS / SCADA нюхають

Для аналізу Havex прикладі коду знайденого містить нюхають поведінку ICS / SCADA. З & C сервер буде доручити заражений комп'ютер, щоб завантажити та виконати додаткові компоненти, одним з компонентів яких є дуже цікавим. При аналізі цього компонента, ми знаходимо, що він буде перераховувати в Інтернет, і знайти ресурси і серверних з'єднань. (Анотація: Через збірка коду показує, програма викликає функцію бібліотеки Windows "WNetEnumResource", інформація про функції можуть означати: http://msdn.microsoft.com/zh-cn/library/aa918051 )

- 9DD0B56C-AD9E-43EE-8305-487F3188BF7A = IID_IOPCServerList2

- 13486D51-4821-11D2-A494-3CB306C10000 = CLSID_OPCServerList

Відзначивши "OPCServer" назва, є більше вказує на слова команди, Департамент ресурсів у виконуваний файл, щоб знайти більше ключових слів рядки OPC.

Читання глибини рішення

Havex Існують дві основні компоненти, завантажте і OPC модуль збору розвідданих. Аналітичні статті про скачування можна знайти в цій статті: http://blog.fortinet.com/Evolving-History-of-Havex-Module-Downloader/У тестовій середовищі, вперше був встановлений на двох інших машин в локальній мережі OPCServer, як показано нижче, шкідливих програм успішно дістатися до двох OPCServer інтелекту (Анотація: За малюнку, ім'я ПК установочного OPCServer для R3P-PC , встановлений OPCServer є ICONICS компанія OPCServer AD і AE)

У нашому тестової середовищі, це YLS файл, а не. Відправили назад в атакуючого є. (Анотація: TXT-файл, створений зі спини, ці документи, безумовно повернувся C & C сервер)

Решта два файли, створені з є OPCServer1.txt і OPCServer2.txt, кожен файл, записаний на OPCServer конкретного інтелекту.

(Анотація: на наступному малюнку, паперу рекордно OPCServer більш детальну інформацію, в тому числі групи OPCServer випадку, назва тегів, типу і т.д. Насправді, люди, які займаються промислового контролю, побачити ці інтелект числа категорії можна наблизити. вивести розмір заводу, другий тегів Деякі можуть бути дуже чутливі до значень даних, то змушений змінити система управління може робити дуже серйозні наслідки для запуску доповнення Є лазівки, що деякі виробники можуть OPCServer в по офіційним оголошенням ICS-CERT, що ви знаєте, скористатися цим відомі і невідомі уразливості можуть бути додатково інвазивної OPCServer, тому з ядром системи управління буде все ближче.)

Резюме

За нападника Havex використовує розумний підхід до промислового шпигунства, через інсталяційний пакет ICS / SCADA програмного забезпечення імплантованого Trojan, цільова система є дуже ефективним способом отримати доступ, і навіть бути в змозі зламати критичних технічних засобів.(Анотація: Протокол OPC в основному використовується на більш переробної промисловості, таких як нафта і нафтохімічної промисловості, і саме тому Havex для енергетичної галузі, і за згодою головного доступ до даних процесу і т.д., які є областями управління технологічними процесами, Havex Головне розвідувальне можна крадіжки даних з метою, наприклад, вторгнення OPC шарів, і, нарешті, до схеми управління можуть вкрасти контроль над процесом або, що формула, наприклад, нафтопереробних заводів на формулу або у фармацевтичних препаратах і т.д. . Stunex це рослина в основному спрямована контроль PLC, які можуть бути пов'язані з протоколом Modbus, Profibus і т.д., як правило, знизу, основної системи управління для управління базовий термінал наприклад перемикання клапанів, пуск двигуна і стоп, перемотування вперед і назад.)

Оригінальний адресу:

http://www.f-secure.com/weblog/archives/00002718.html

http://blog.fortinet.com/Havex-Meet-OPC-Server/

http://melodytoyssexy.blogspot.com/2014/07/usauktwptfdzkorenukninternational.html

==================================================================

*-**From FreeBuf.com system security articles, please note that the author ** fubeerf ** - which means, malignant and malignant mentioned software

Text = ** Havex: Malware hunting targets industrial control equipment ** = "fubeerf @ System Security.",,''Today's advanced era really fast through the interpretation of scientific knowledge buddies make offensive and defensive point increase knowledge readers,I still gooey .... read from the network .... back and forth a few times .. ah ..~~~!-

--**來自FreeBuf.com的系統安全文章,請注意筆者**fubeerf**--提到的悪意軟件

原文為=**Havex:以工控设备为狩猎目标的恶意软件**="fubeerf @ 系统安全 "

現今先進的時代,真是要哥們來指教,才令讀者們多增一點科技攻防知識,

我還是很大距離的幼兒生在翻讀....著..捲上捲下的..喔~~~!-*

===MelodyRO===THE END===>/

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

沒有留言:

張貼留言

if you like make fds, wellcome you here~~anytime***

my free place for everyones who want the good software,

come & download them~ wellcome!!